由于微信公众号推送机制改变了,快来星标不再迷路,谢谢大家!

文中涉及漏洞均以提交至相关漏洞平台,禁止打再次复现主意

本文章完全是为了水证书,分享一个快速打法,不喜勿喷,感谢大佬们的指正。

前言

你们整天找饿总催更,饿总天天催我,呜呜呜呜,大家一定要谴责他

资产发现

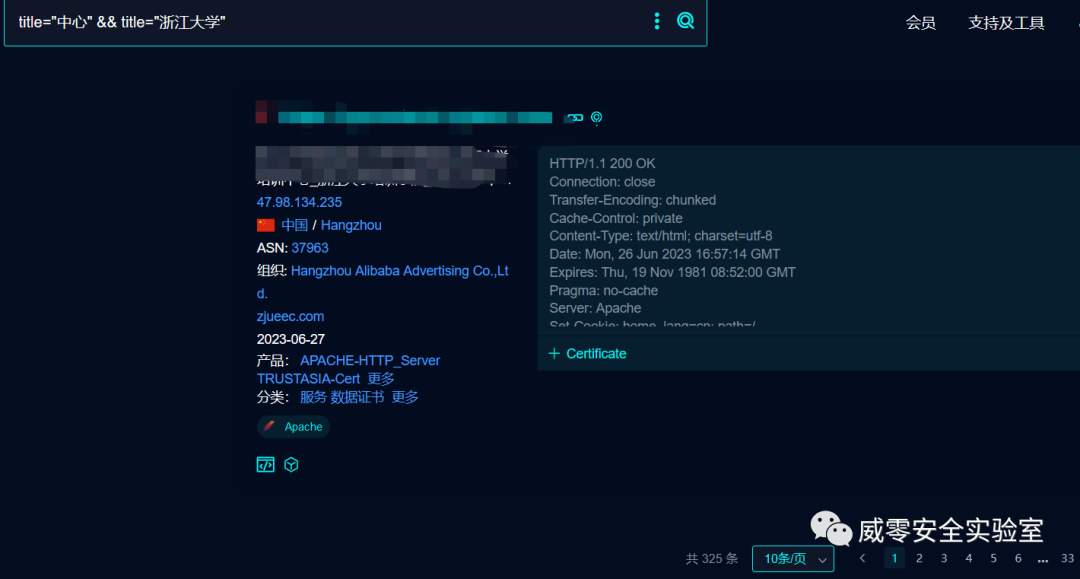

我个人比较喜欢用鹰图去找资产:

比如icp.name="xx大学"&&web.title="xx系统",然后大学有很多有一些某某研究院,某某研究中心等等,稍微把语法换一换即可。

这里每个搜索引擎搜出来的资产可能不一样

比如:

所以大家一个引擎没有搜索到啥资产的时候除了换关键字,也可以换搜索引擎试试

漏洞发现

当时随便点了几下,就想像下面这表情包一样,然后发现了此参数,一看就不正常。

于是我就测试注入,看他是整形还是字符型。

为啥要在这里测试捏,是他的参数组合yiqi_index_cid_208 有点类似于yiqi/index?cid=208,所以在此处进行了注入。

漏洞复现

经过测试,发现其为整形-布尔类型的注入

这里利用poc为 /yiqi_index_cid_208 or 0 or 0

这里有几个注意的地方:

1.get请求不能用+链接,只能用空格

2.为什么要用or 0 or 0

or 0 和or 1,or 1=1 和or 1=0 返回结果没有任何变化

于是就想到了用多个or,于是就有了这个poc

/yiqi_index_cid_208 or 0 or 0 返回

/yiqi_index_cid_208 or 1 or 0 返回,是不一样的!由此判断出来存在注入了。

通过插件,判断脚本语言,根据脚本语言判断大概是什么数据库

接着就通过php脚本语言,判断数据库为mysql。构造payload:/Yiqi_index_cid_208 or 14-length(user()) or 0 得到用户长度

我们只需要将中间值为1即可

利用/Yiqi_index_cid_208 or 1-ascii(substr(user(),1,1)) or 0 到BP爆破

ascii有个解码脚本

由于过于敏感,这里采取随机演示。

PY交易时刻

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

加入安全交流群

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh