导语:RevengeHotels是一款主要针对巴西酒店业的网络犯罪恶意软件,其目标是获取酒店系统中存储的客人的信用卡数据,以及从诸如Booking.com之类的在线旅行社(OTA)接收的信用卡数据。

RevengeHotels是一款主要针对巴西酒店业的网络犯罪恶意软件,其目标是获取酒店系统中存储的客人的信用卡数据,以及从诸如Booking.com之类的在线旅行社(OTA)接收的信用卡数据。卡巴斯基已确认有超过20家酒店成为此次行动的受害者,它们分布在巴西的八个州,另外还有其他一些国家或地区受到影响,包括南美的阿根廷、玻利维亚、智利、哥斯达黎加,欧洲的法国、意大利、墨西哥、葡萄牙、西班牙,以及亚洲的泰国和土耳其等国家。

RevengeHotels通过带有恶意附件的钓鱼邮件感染受害者,其中一些版本利用了漏洞CVE-2017-0199,该漏洞是2017四月FireEye公布的一个OFFICE 0day,在无需用户交互的情况下,打开word文档就可以通过hta脚本执行任意代码。RevengeHotels会在受害者的计算机中安装定制版本的RevengeRAT、NjRAT、NanoCoreRAT、888 RAT以及其他一些定制恶意软件。其背后的运营者自2015年以来一直活跃,但在2019年增大了攻击力度。

针对酒店行业的黑客组织除了RevengeHotels之外,还有另一伙使用的基础设施、工具和技术都与之相似的组织,我们将其命名为ProCC。这些组织都善于运用社会工程诈骗手段,以大额订单为名诱使目标上钩,他们还出售受影响系统的凭证,允许其他网络罪犯远程访问受影响的酒店前台。

一年多来,我们一直在监控这些组织的活动和他们制造的新恶意软件。可以确定的是,至少有两个不同的组织正集中精力攻击这个领域,此外还有第三个组织,不过尚不清楚它的重点是只针对这个领域,还是也在实施了其他类型的攻击。

钓鱼邮件

这些组织在行动中使用的策略之一是针对性很强的鱼叉式网络钓鱼邮件,通过注册近似域名来冒充合法公司,且邮件格式行文也是尽量体现出了规范和专业,以政府机构或私人企业的名义跟酒店沟通房位报价,不过仔细看的话,还是能发现发送电子邮件的域名与实际的域名之间的细微区别。

图1.一封据称是从律师事务所发送的电子邮件

上图是一封用葡萄牙语写成的钓鱼邮件,附带了一个恶意附件,文件中的律师事务所是真实存在的,而发送邮件的域名是攻击者是在前一天注册的近似域名,为了增加可信度,攻击者甚至在报价中附上了一份国家法人登记卡(CNPJ)的复印件。

附件Reserva Advogados Associados.docx (Associates reserve .docx)是一个恶意的Word文件,它通过模板注入来删除远程OLE对象来执行宏代码。远程OLE文档中的宏代码包含PowerShell命令,这些命令下载并执行最终的有效负载。

这则用葡萄牙语写成的鱼叉式网络钓鱼邮件带有恶意文件,附加了一个真实的律师办公室的名称,而该邮件的域发件人是在一天前使用错字域名注册的。该小组进一步进行了社会工程工作:为了使酒店人员确信他们的要求是合法的,报价单上附有国家法律实体注册卡(CNPJ)的副本。

附加文件Reserva Advogados Associados.docx(律师协会预定.docx)是一个恶意Word文件,该文件通过模板注入删除远程OLE对象以执行宏代码,宏代码包含PowerShell命令以下载并执行最终payload。

图2.嵌入式宏执行的PowerShell命令

下载的文件是受Yoda Obfuscator保护的.NET二进制文件,解压后代码被识别为RevengeRAT。该组织还编写的另一个名为ScreenBooking的模块用于捕获信用卡数据,它监视用户是否正在浏览网页。在2016年的初始版本中,下载的文件分为两个模块:后门和捕获屏幕截图的模块。最近,我们注意到这些模块已合并到单个后门模块中,该模块可从剪贴板收集数据并捕获屏幕截图。

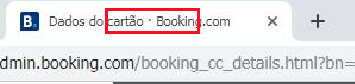

在此示例中,攻击者正在监视的网页是booking.com,更具体地说,是包含信用卡详细信息的页面。代码专门用于寻找葡萄牙语和英语的数据,从而使攻击者能够从用这些语言编写的网页中窃取信用卡数据。

图3.恶意软件搜索的标题,以捕获屏幕内容

而在ProCC的行动中,下载的文件是Delphi二进制文件,安装的后门要比RevengeHotels使用的后门更有针对性:它是从零开始开发的,能够从剪贴板和打印机后台处理程序中收集数据,捕获屏幕截图。由于负责确认预订的工作人员通常需要从OTA网站上提取信用卡数据,因此可以通过监视剪贴板和发送给打印机的文档来收集卡号。

图4.当用户将某些内容复制到剪贴板或发出打印请求时,将捕获屏幕截图

出售酒店系统凭证

根据地下论坛的说法,这些组织还通过感染前台计算机获取酒店管理系统的凭据,也可以从中窃取信用卡详细信息,同时还出售对这些系统的远程访问权限,让其他人也可以访问。

图5.犯罪分子出售酒店预订系统远程访问权限

犯罪分子吹捧信用卡数据质量高、可靠,因为这些数据来自可信的来源。

图6.售卖窃取数据

受害者范围

卡巴斯基估计此攻击已遍及全球,但根据遥测数据只能确认以下国家/地区的受害者:阿根廷、玻利维亚、巴西、智利、哥斯达黎加、法国、意大利、墨西哥、葡萄牙、西班牙、泰国和土耳其。

图7.受害者分布

根据Bit.ly统计数据,我们可以看到许多其他国家的人也有访问恶意链接。数据表明实际访问的用户所在国家数量比我们统计的要多。

图8.RevengeHotels行动中各个国家点击恶意链接的数量

总结

RevengeHotels是一起至少自2015年以来一直活跃的攻击行动,其主要目标集中在巴西,目前已扩展到拉丁美洲及其他国家地区。

如果您担心自己的旅游安全,强烈建议您使用虚拟付款卡在OTA上预订,这种卡在一次收费后就会失效,在付款或在酒店结账时也最好使用虚拟钱包,例如Apple Pay,Google Pay等。如果很难实现,那么最好选择次要的信用卡,因为你永远不知道酒店的系统是否干净。

卡巴斯基所有产品将以下威胁检测为:

HEUR:Backdoor.MSIL.Revenge.gen

HEUR:Trojan-Downloader.MSIL.RevengeHotels.gen

HEUR:Trojan.MSIL.RevengeHotels.gen

HEUR:Trojan.Win32.RevengeHotels.gen

HEUR:Trojan.Script.RevengeHotels.gen

如有侵权请联系:admin#unsafe.sh