2023-7-7 09:1:56 Author: 白泽安全实验室(查看原文) 阅读量:31 收藏

APT攻击

MuddyWater使用新的恶意C2框架PhonyC2开展攻击

攻击活动

数据泄露

恶意软件

针对Windows用户的新型信息窃取程序Meduza Stealer揭秘

勒索软件

新型勒索软件Underground Team信息公开

APT攻击

MuddyWater使用新的恶意C2框架PhonyC2开展攻击

近日,Deep Instinct的研究人员披露了具有伊朗背景的APT组织——MuddyWater,使用新的恶意命令与控制框架PhonyC2开展的攻击活动。根据研究人员的所说,自2021年起MuddyWater就开始使用PhonyC2的新型命令与控制(C2)框架,用于对目标进行渗透和数据窃取。该框架是用Python 3编写的,与MuddyWater之前使用的MuddyC3框架2有很多相似之处,但也有一些改进和更新。PhonyC2框架可以动态生成PowerShell后门,并在受感染的主机上执行。此外,该框架还可以与Ligolo反向隧道工具配合使用,实现对目标网络的深度渗透。MuddyWater组织在进行网络攻击时,常常利用公开的服务器和社会工程技巧作为初始访问点,例如使用虚假身份、诱惑性的工作机会、记者采访或智库专家等方式来吸引目标。研究人员表示,MuddyWater组织不断更新PhonyC2框架,并改变其战术、技术和过程(TTPs),以避免被检测。PhonyC2的感染流程如下图所示。

来源:

https://www.deepinstinct.com/blog/phonyc2-revealing-a-new-malicious-command-control-framework-by-muddywater

Charming Kitten使用新变体POWERSTAR后门开展攻击

近日,Volexity的研究人员披露了具有伊朗背景的APT组织——Charming Kitten(又名APT35),正试图分发其后门之一的"POWERSTAR"的更新版本,以进行间谍攻击。POWERSTAR也称为CharmPower,由CheckPoint于2022年1月首次公开披露,曾利用Java应用程序中的Log4J 漏洞进行攻击。此后,分别于2022年7月、2023年4月再次被发现在其它活动中使用。该后门具有强大的功能,能够远程执行PowerShell和C#命令、建立持久性、收集系统信息、下载和执行更多模块以枚举正在运行的进程、捕获屏幕截图、搜索与特定扩展名匹配的文件等。据了解,有关POWERSTAR后门的最新活动始于2023年5月,并且攻击者主要利用受密码保护的RAR文档内的LNK文件以从私有托管基础设施Backblaze B2下载初始的POWERSTAR脚本。研究人员表示,POWERSTAR较早期版本,新增了4个功能模块,其中最明显的变化是,改进了Cleanup模块,该模块旨在擦除恶意软件的所有痕迹以及删除与持久性相关的注册表项。此外,Charming Kitten还试图通过将解密方法和C2服务器分离,以阻止分析人员解密POWERSTAR的有效载荷。

来源:

https://www.volexity.com/blog/2023/06/28/charming-kitten-updates-powerstar-with-an-interplanetary-twist/

REF9135使用RUSTBUCKET恶意软件针对macOS开展攻击

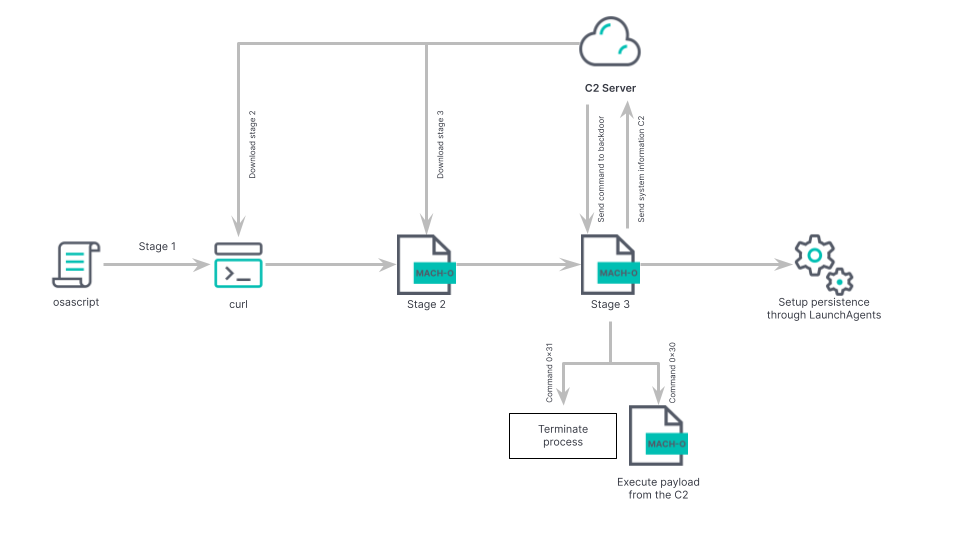

近期,Elastic的研究人员发现REF9135组织在攻击活动中使用了RUSTBUCKET的新变种,并表示REF9135与Lazarus Group组织很大可能存在关联,为朝鲜的APT组织。在本次攻击活动中,RUSTBUCKET的变体是一个针对macOS系统的恶意软件家族。较之前新增权限维持功能,目前该变体在Virustotal的检测率为0%,并利用动态网络基础设施方法进行命令和控制。当主机被恶意软件感染后,受害主机首先会通过包含恶意代码的osa脚本外联C2服务器下载第二阶段的.pd二进制文件。恶意文件通过swift进行编译,调用downAndExec函数发起HTTP请求,在代码执行过程中,恶意软件利用特定的macOS API进行各种操作。其首先使用NSFileManager的temporDirectory函数获取当前临时文件夹,然后使用NSUUID的UUID.init方法生成随机UUID。最后,恶意软件将临时目录路径与生成的UUID结合起来,创建一个唯一的文件位置并将第三阶段的代码写入其中。一旦第三阶段的代码被写入磁盘,恶意软件就会利用NSTask来启动脚本执行。第三阶段脚本使用Rust编写,支持ARM和Intel两种架构,脚本运行后,会持续收集感染主机上的信息,包括计算机名称、活动进程列表、系统启动时间等。脚本通过POST请求将信息传递到C2服务器。此外RUSTBUCKET使用LaunchAgents进行权限维持。攻击链图如下图所示。

来源:

https://www.elastic.co/cn/security-labs/DPRK-strikes-using-a-new-variant-of-rustbucket

NoName057(16)利用DDoS工具包DDoSia中断多国网站

近期,Sekoia发布了关于DDoS工具包DDoSia的最新分析报告。报告显示,更新版本的DDoSia基于Golang语言编写,并且添加了一种额外的安全机制来隐藏其从C2服务器传输到用户环境的攻击目标列表。同时,由于DDoSia已存在Python和Go两种版本,也使得其能够支持Windows、Linux和macOS系统等多平台使用。其中,DDoSia归属于一个名为“NoName057(16)”的亲俄罗斯黑客组织。DDoSia于2022年首次推出,衍生自Bobik僵尸网络恶意软件,是一种多线程应用程序,能够通过重复发出网络请求来对目标站点进行拒绝服务攻击。起初,DDoSia主要旨在针对位于欧洲、乌克兰、美国的政府机构、媒体和私营公司网站。不过目前,据Sekoia调查,在2023年5月8日至6月26日期间,受影响的国家则涉及立陶宛、乌克兰、波兰、意大利、捷克、丹麦、拉脱维亚、法国、英国和瑞士,被中断网站高达486个。此外,DDoSia主要通过Telegram进行分发,允许网络攻击者参与DDoS志愿者众包项目,以获取加密货币。截至2023年6月,NoName057(16)的主Telegram频道订阅者数量超过45000名,而DDoSia项目频道的用户数量也超过了10000名,可见其流行之广。

来源:

https://blog.sekoia.io/following-noname05716-ddosia-projects-targets/

疑似摩诃草组织武器库更新WarHawk后门

近期,奇安信的研究人员发现一批与摩诃草组织存在关联的恶意样本。摩诃草组织长期保持着对中国、巴基斯坦等亚洲国家的政府、医疗、军事、科研等领域的网络间谍活动,善于利用热点事件及政府工作会议作为诱饵,并采用鱼叉式网络攻击手段投递攻击载荷。本次捕获样本多通过Word、Excel、PDF等图标进行伪装,根据样本访问的C2地址,后门被命名为“Spyder”。主要针对中国、巴基斯坦、尼泊尔警察局、孟加拉国空军。样本最初会通过解密得到互斥量名称、C2通信URL等初始配置数据,使用CreateMutexA创建互斥量后,会收集主机上的信息,收集的信息包括杀软信息、系统版本、用户名、主机名等。收集信息完成后,恶意程序会外联C2,拷贝自身至“%AppData%”目录并创建一系列的计划任务启动拷贝后的样本。之后回传收集到的信息到C2服务器,随后可接收C2服务器的指令进行后续操作。经过研究人员的分析,Spyder与WarHawk使用的User Agent相同,收集的设备信息相似,并且都通过hwid作为C2通信中的受害者标识,此外,两者的通信数据包中都包含有 JSON格式的字符串。因此,研究人员人员判断其为WarHawk变种。

来源:

https://mp.weixin.qq.com/s/ewGyvlmWUD45XTVsoxeVpg

Andariel组织使用新型恶意软件EasyRat开展攻击

近期,卡巴斯基的研究人员发现了Andariel组织的一次攻击活动,披露了一个新的恶意软件家族——EasyRat。Andariel组织是著名的LazarusGroup组织的一个分支,专门从事网络犯罪活动,如部署DTrack恶意软件和Maui勒索软件。本次发现的恶意软件EasyRat是一种远程访问木马(RAT),可以通过Log4j漏洞或钓鱼文档下载到目标机器上,然后收集系统信息并发送给控制服务器。EasyRat的功能比较简单,主要是执行命令。有趣的是,EasyRat与Lazarus组织之前使用过的MagicRat有一些高层次的相似性,比如都使用了框架(QT和PureBasic)并且功能都比较有限。此外,研究人员还发现了Andariel组织在执行命令时的一些错误和拼写错误,表明他们可能是由一个缺乏经验的人类操作员控制的。

来源:

https://securelist.com/lazarus-andariel-mistakes-and-easyrat/110119/

披露DUCKTAIL的样本

近日,研究人员披露了DUCKTAIL组织的恶意样本,IOC信息如下所示。

Filename:Marketing_heyhappiness.download、HawkEyes.dll

MD5:73b29193268a6f3dabaeed55bbe06ce6、229b39c9a2ed47dd87d2eae54f11f41f

URL:https://techvibeo[.]com/files2/JD%20Business%20Plan%202023.lnk

来源:

https://twitter.com/jameswt_mht/status/1675774803062530048

攻击活动

俄罗斯卫星通信供应商Dozor-Teleport遭受网络攻击

Dozor-Teleport是一家俄罗斯卫星通信供应商,为该国的能源公司、国防和安全部门提供服务。近日,该供应商遭受网络攻击,网络监控公司Kentik证实Dozor-Teleport已与互联网断开连接,目前无法访问。一个黑客组织在网络中声称对此次攻击事件负责。该黑客组织称他们损坏了一些卫星终端,并摧毁、泄露了存储在该公司服务器上的机密信息。该组织已将700个包括文档和图像的文件发布在其数据泄露站点,并将一些文件发布在他们所创建的Telegram频道中。

来源:

https://therecord.media/hackers-take-down-russian-satellite-provider?&web_view=true

研究人员披露针对金融机构的网络犯罪活动

近日,Sentinelone的研究人员发现一个针对全球金融机构的网络犯罪活动,该活动从2021年6月持续至2023年4月,其重点关注的目标是西班牙和智利银行的客户。研究人员表示,尽管此次攻击活动中使用的工具并不复杂,但攻击者根据特定目标定制基础设施,并取得了很高的成功率。攻击者在此次攻击活动中窃取到超过35万欧元的经济利益,泄露了数千名受害者的个人身份信息。研究人员将此次活动归咎于一名昵称为“Neo_Net”的攻击者,并将他确定为Ankarex短信钓鱼平台的创始人。攻击活动所针对区域如下图所示。

来源:

https://www.sentinelone.com/blog/neo_net-the-kingpin-of-spanish-ecrime/

数据泄露

研究人员发现多个流行社交平台的数据泄露事件

近期,Socradar的研究人员在黑客论坛中监测到一系列数据泄露事件。TikTok(178GB数据)和Instagram(1700万条数据记录)等流行社交媒体平台的数据库遭到泄露;墨西哥青年协会(IMJUVE)的数据库正被出售;雅虎数据库遭到泄露,但攻击者并未提供泄露数据的大小、相关数据等细节;一家位于西班牙的在线商店的管理员访问权限正在被出售,并被标价为150美元。

来源:

https://socradar.io/major-data-leaks-on-tiktok-instagram-and-yahoo/?web_view=true

印第安纳大学泄露近25万条用户信息

近日,有攻击者在数据泄露论坛中发布帖子称,7月4日,印第安纳大学(iu.edu)的数据遭到泄露,包括24.83万条记录,其中包含电子邮件地址及用户姓名。论坛中提供的样本表明,攻击者掌握了用户的全名及电子邮箱地址,大多数邮箱属于印第安纳大学,这表明这些数据属于该校的学生或老师。并且这些数据中的一些条目被标记为2023,表明很可能是新泄露的数据。目前该大学未对此事件发表声明。

来源:

https://cybernews.com/news/indiana-university-data-breach/

恶意软件

针对Windows用户的新型信息窃取程序Meduza Stealer揭秘

最近,Uptycs的研究人员在监控暗网论坛和Telegram频道时,发现了一种被称为"Meduza Stealer"的恶意软件。据称,该恶意软件由一位名为"Meduza"的神秘勒索组织制作,专门用于攻击Windows用户和组织,目前可针对十个特定国家(不包含独立国家联合体(CIS)和土库曼斯坦)。不过,Meduza Stealer不是一种普通的勒索软件,其旨在窃取数据,并且仍处于积极开发中。Meduza Stealer除了可以从19个密码管理器应用程序、76个加密钱包、95个网络浏览器、Discord、Steam和系统元数据中收集信息外,还会收集与挖矿相关的Windows注册表项以及已安装的游戏列表数据,这表明了其更广泛的财务动机。研究人员表示,Meduza Stealer目前在XSS和Exploit.in等地下论坛以及特定的Telegram频道上以定期订阅形式出售,每月费用为199美元,每季度费用为399美元,终身许可证费用为1199美元。同时由于Meduza Stealer可以逃避顶级防病毒软件的检测,加之其窃取的信息可通过友好的网络面板获取,使得其更受网络犯罪分子青睐,用户须多加小心。Meduza Stealer的攻击流程如下图所示。

来源:

https://www.uptycs.com/blog/what-is-meduza-stealer-and-how-does-it-work

勒索软件

新型勒索软件Underground Team信息公开

近期,CRIL的研究人员发现一个名为Underground Team的勒索软件。跟以往的勒索软件不同,Underground Team勒索软件的勒索字条引入了新颖的元素。Underground Team除了保证在短时间内达成公平和保密的交易外,还承诺提供有关网络漏洞的见解和信息安全的建议。此外,如果受害者有需要,Underground Team还将向受害者提供合格的数据恢复援助。Underground Team勒索软件是一个基于GUI的64位Microsoft Visual C/C++应用程序,软件执行后会调用ShellExecuteW函数执行删除卷副本、修改注册表设置、停止MSSQLSERVER服务等操作,随后启动新的线程调用FindFirstVolumeW、FindNextVolumeW等函数进行系统卷的遍历,以此来识别和定位特定目标系统上的系统驱动器和文件系统。当程序识别出系统驱动器后,勒索软件会在主机的多个文件夹中投放勒索字条。Underground Team勒索软件在完成加密文件的操作后不会修改文件扩展名,随后创建一个名为temp.cmd的CMD文件来删除指定文件、清除事件日志并最终删除自身程序。目前分析人员判断该勒索软件的目的是获得经济利益。

来源:

https://blog.cyble.com/2023/07/05/underground-team-ransomware-demands-nearly-3-million/

往期推荐

APT28针对乌克兰组织的Roundcube邮件服务器开展攻击——每周威胁情报动态第133期(06.16-06.29)

如有侵权请联系:admin#unsafe.sh