背景:在某群里收到一群友的反馈,说其客户收到一封奇怪的邮件,邮件附件内容如下。

0x01-附件分析

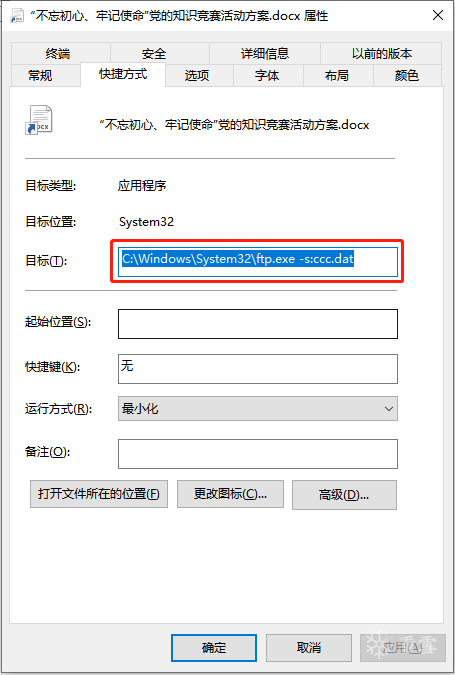

可以看到该伪装的文档快捷方式调用ftp.exe进行执行命令。

cc.dat文件内容如下

其开头执行powershell.exe mshta.exe ccc.dat用于执行接下来的恶意命令

然后其从ccc.dat中释放出一个正常的drc.docx文档到C:\ProgramData\drc.docx并且打开

该docx内容如下,打开此文件的目的是为了迷惑用户,让用户不会产生警惕心理

然后执行powershell命令

下载的第二段powershell脚本内容如下(这里我改了一下路径),同样是从图片中提取出被AES加密的WPSUpdate.exe白文件和krpt.dll黑文件

| Name | Value |

| b64key | opdOxZ5xSdYQefDrrxi1e80WkaoNl0+nOPPqodT51wU= |

| IV1(exe) | 21 58 76 2B CE C0 E1 28 71 4F 08 BB 62 53 C9 7B |

| IV2(dll) | 5F 60 C2 BF 89 98 FC 74 B8 2A 0E 41 B5 2D 40 DD |

本次使用了白(WPSUpdate.exe)加黑(krpt.dll)的手段绕过杀软

0x02---DLL分析

首先会上传窃取信息通过base64加密传送(由于C2已经失效,修改文件上传到本地局域网观察行为)

基本网络信息

进程列表

软件卸载注册表信息

上传的流量

然后转到GetStartupW的hook函数,其会发送一条特殊的一机一shellcode的Get下载请求

如果请求成功,响应结果为200,会提取响应结果,并且提取其中shellcode直接执行,但是目前C2已经挂了,所以后续也无能为力了(主要第一手拿到的时候没有时间,后面忘记了)

0x03---简单总结

技术点:bypass amsi, 图片隐写,文件加密携带,传输流量编码,白(带证书)+黑,一机一shellcode(只有上线过的后面才会执行那个bmp的shellcode)

防范:不点击未经确认的陌生邮件中的链接以及附件。

备注:目前该样本涉及到的图片等这些已经全部撤销了 ,附件有,通用密码infected

IP&URLS:

https://s2.ax1x.com/2019/09/25/uZGIU0.png

https://s2.ax1x.com/2019/09/23/uiW30U.png

https://s2.ax1x.com/2019/09/25/uZ3RJS.png

http://103.129.222.138/bat/js/cors

http://103.129.222.138/ksord/photo/bmp/

Hash:

E2DD137ABA496E62618B7350C2A90AEB ccc.dat

597712E8C911F184DEC9E99B911AD81B krpt.dll

90ADAF2C6DDE39A4CFEA8A338019EA0B uiW30U.png

B5834C867A6EDC242735F9F1958BBBDA uZ3RJS.png

8BF73E72B9E87A2080518A911B801BF2 uZGIU0.png

7C659650BE363276C084E11ADA7A9630 “不忘初心、牢记使命”党的知识竞赛活动方案.docx.lnk

[公告]安全测试和项目外包请将项目需求发到看雪企服平台:https://qifu.kanxue.com

最后于 2019-11-24 23:34 被binlmmhc编辑 ,原因:

如有侵权请联系:admin#unsafe.sh