官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

据The Hacker News 7月17日消息,网络攻击者正利用有远程代码执行缺陷的 Microsoft Word 文档作钓鱼诱饵,在受感染的系统上投放名为LokiBot的恶意软件。

LokiBot亦称为 Loki PWS,是一款自 2015 年以来就一直活跃的信息窃取木马,主要针对Windows系统。

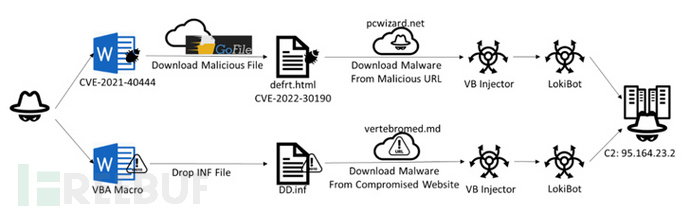

Fortinet FortiGuard 实验室的研究人员自今年5月发现了该恶意软件对Microsoft Word 文档的恶意利用,并表示这些攻击利用CVE-2021-40444和CVE-2022-30190(又名 Follina)来实现代码执行。

将CVE-2021-40444武器化的Word文件包含一个嵌入在XML文件中的外部GoFile链接,该链接导致下载一个HTML文件,利用Follina下载下一阶段的有效载荷,即一个用Visual Basic编写的注入模块,该模块可解密并启动LokiBot。

该注入器还采用了回避技术,以检查是否存在调试器,并确定是否在虚拟化环境中运行。

研究人员在5月底发现的另一个感染连,显示从一个包含VBA脚本的Word文档开始,该脚本在使用 "Auto_Open "和 "Document_Open "功能打开文档时立即执行一个宏脚本,并充当从远程服务器发送临时有效载荷的渠道,该渠道还充当加载LokiBot和连接命令与控制(C2)服务器的注入器。

LokiBot具有记录击键、捕获屏幕截图、从 Web 浏览器收集登录凭证信息,以及从各种加密货币钱包中提取数据的功能。Fortinet FortiGuard的研究人员表示,LokiBot已经是一个长期存在且传播广泛的恶意软件,随着时间的推移,其功能已经成熟,网络犯罪分子可以轻松地利用它窃取受害者的敏感数据。

参考来源:Cybercriminals Exploit Microsoft Word Vulnerabilities to Deploy LokiBot Malware