文章仅用于学习交流,请勿利用文章中的技术对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。

又很久没更新了,不过正所谓没有好的知识沉淀,哪能写出来好文章,此次分享的内容是攻防的一些心得以及对应总结、工具的分享等,不同于网上其余攻防文章,重点不在流程,而在于各个流程中出现的问题,和解决办法以及对应的心得体会

感谢俗人师傅,以及其它好兄弟的思路交流和帮助1. 过程

1.1 代理

首先一上来就配上个棘手的问题,想在跳板机上搭个代理,首选肯定是frp,但是搭建后碰上了个很奇葩的问题,访问外网的地址代理好用,访问对应内网代理不好用,正所谓兵贵神速,于是立马换了工具iox

工具地址:https://github.com/EddieIvan01/iox

命令简单粗暴,感觉用起来非常好,但是也有不足之处,就是丢包率,不过也不能全怪工具,因为我们这次攻击队很多人,几乎都通过这一个代理,所以感觉跟工具关系不太大,到了后期体验实在不好,我就干脆又开了个端口,自己用那一个端口,丢包率明显降下来了。

1.2 运气

运气这点在这次攻防中体现的尤为重要,就比如我这次就没有这么好的运气,不过其它厂商的兄弟运气就爆棚了,虽然我运气可能不是很好,但是我可以一点点排查啊,这件事情也让我发现了对方单位一个细节问题,后续也是直接提出来了。

问题:在风和日丽的上午,看着眼前的一堆能拿权限的漏洞,我是挨个利用,挨个弹shell,由于我害怕对方服务器不通外网所以索性直接往跳板机上弹,但是始终就是没得到shell,后续也尝试往我的两个服务器上弹,均已失败告终,这让我一度怀疑漏洞的真实性、自己的能力、以及环境是否是蜜罐,然后一小天就那么过去了,然后就发现隔壁厂商的兄弟用自己服务器疯狂拿shell,人麻了,后来通过沟通,发现目标,利用手法完全一致,问题出在了哪里呢?难不成是服务器的原因,好,换,我换了5个服务器,最后在同事的一个服务器上成功接到了shell。

既然成功接到了shell,那就排查吧,无非就是操作系统、nc版本等方面入手,最开始以为是nc版本的问题,给我的服务器换了版本继续弹,发现还是接不到,最后通过我观察,发现能接到shell的这两个服务器的IP(假设)都是 102.98.x.x,前两个数字都是102和98,怀疑对方业务对其段做了加白操作,这就体现了隔壁厂商兄弟人家运气爆棚,不过我也还好虽然走了点弯路,不过好在同事的服务器中有能接shell的对应IP服务器,让我发现了整个问题所在。

1.3 蜜罐

老生常谈的东西,不要在本机实施攻击,应该准备个专门的虚机,因为不知道什么时候你就踩到了蜜罐。这次对方的环境中蜜罐也不少,不过好在不至于十分变态,分部也不是很零散。一开始我在一个ssh弱口令上浪费很多时间,后来才发现是蜜罐,后续我干脆弱口令像admin、admin这种看都不看一眼,因为我就单纯的以为对方这么好的管理体系,不可能出现这种简单的弱口令,一定是蜜罐,但是后来也发现根本不是,这确确实实是真的弱口令。

对于蜜罐后来我也发现了个检测思路,当然不能囊括所有,不过在此次演练中,这个思路还是比较奏效的,就是扫描了两遍,第一次使用了默认字典,第二次指定了一个小的用户名、字典,然后对比两次结果,发现蜜罐有一个特点,就是比如第一次扫描出现了弱口令是admin,admin 而第二次扫描IP是相同的,但是弱口令变成了admin,123456,那这个时候就要注意了,十有八九是个蜜罐,虽然抓不到什么东西,但是浪费时间也是很难受的。

不要认为能抓jsonp的蜜罐只在公网布置,内网也可能存在,这次我就踩到了一个,不过让我安装的插件(Heimdallr)检测出来了,我用的虚机,所以自然没什么东西。

2. 漏洞利用的工具和心得

2.1 springboot actuator

springboot actuator未授权,一向是开发很容易忽视的漏洞,其中env节点泄露的敏感信息都很重要,要仔细看一下,虽然可能一些password字段是****,但是可能会存在一些字段例如:redis://x.x.x.x/[email protected]等形式的字符串,这次就是在env中拿到了很多redis和mysql以及mogodb的口令,假设在env中不存在明文,而又存在heapdump,那我们就可以直接下载heapdump分析内存,这里推荐个一键分析的工具。

JDumpSpider-1.1-SNAPSHOT-full.jar

工具地址:https://github.com/whwlsfb/JDumpSpider

终于不用记那复杂的搜索公式了,而且有的时候那公式还容易查不出来

2.2 redis反弹shell

MDUT (Multiple Database Utilization Tools)

GUI工具地址(不仅仅redis):https://github.com/SafeGroceryStore/MDUT

2.3 Nacos未授权访问利用

GUI工具地址(不仅仅nacos):https://github.com/ddwGeGe/NaturalTeeth

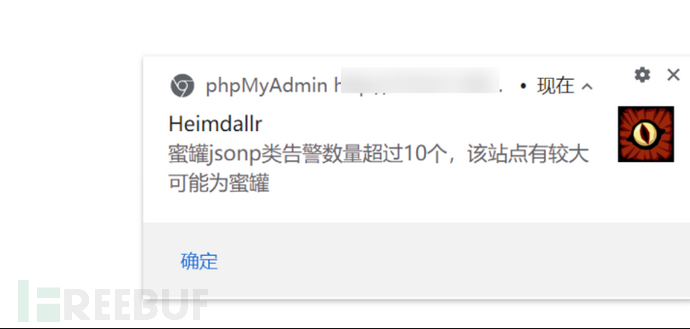

2.4 Nacos打内存马

工具地址:https://github.com/c0olw/NacosRce

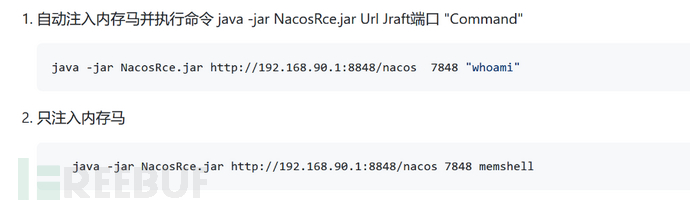

2.5 MS17-010

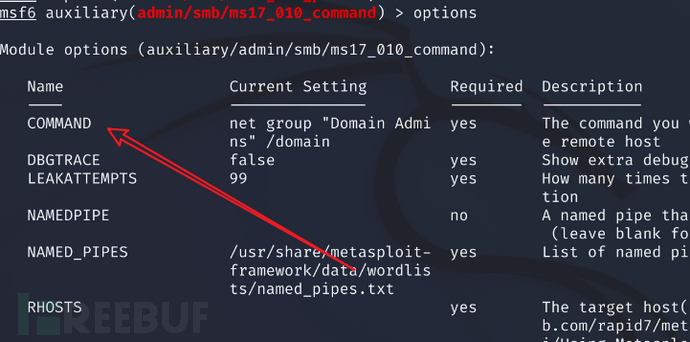

由于对方机器不出网,所以msf接不到meterpreter,于是改变思路直接尝试命令执行,测试成功后重置管理员密码

set COMMAND

2.6 弱口令

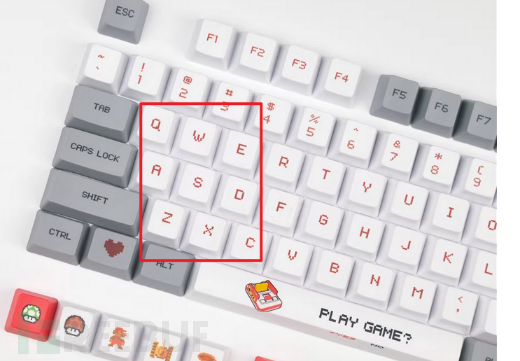

别再用网上下载下来的字典跑,效率低,成果少,看到下边键盘上的三排没有,没错就是这三排,自己去写个字典,你就变着花样的写吧,正着写,反着写,大写,小写,例如:1qaz2wsx,[email protected],[email protected],[email protected]!,2wsx3edc等等,顺便加上点123,456,789,等等这些数字拼凑出来的字典,不多吧,总比网上下载下来的弱口令字典要少不少吧。

还有什么呢,例如对方单位加城通科技(瞎编的,如有雷同,纯属巧合),那么弱口令除了常规的那几个admin,root,test什么的,在加上例如ctadmin,ctroot,ctkjadmin等等,然后加一些比较高概率的通用字符串,就可以了,做成了用户名字典,然后再将这些和上面说那些以及一些高频弱口令做成密码字典,然后就可以开心的爆破了

结果可能会惊掉你的下巴

如有侵权请联系:admin#unsafe.sh