阅读: 14

7月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告。

另外,本次微软共修复了9个Critical级别漏洞,122个Important 级别漏洞,强烈建议所有用户尽快安装更新。

在本月的威胁事件中,JuiceLedger向开源软件包投毒的供应链攻进行了大范围的网络钓鱼行动以窃取用户浏览器的敏感数据。Brainleeches行动使用npm恶意软件包进行供应链攻击和网络钓鱼攻击,等。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

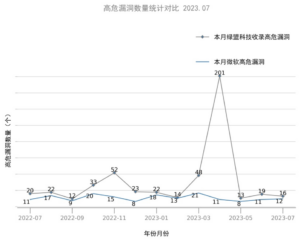

2023年07月绿盟科技安全漏洞库共收录135个漏洞, 其中高危漏洞16个,微软高危漏洞12个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2023.08.01

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、 威胁事件

- PyPI网络钓鱼活动| juiceedger威胁行动者从假冒应用程序转向供应链攻击

【标签】 juiceedger

【时间】2023-07-10

【简介】

JuiceLedger 从最初的使用JuiceStealer.Net的程序窃取用户浏览器的敏感数据,逐渐转变为向开源软件包投毒的供应链攻击,并在今晚八月进行了一次大范围的网络钓鱼行动

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- THALLIUM组织传播 CHM 恶意软件事件

【标签】 THALLIUM

【时间】2023-07-10

【简介】

2023年5月AhnLab发现组织THALLIUM开始使用 CHM(编译的 HTML)文件进行恶意软件分发,这与他们通常基于文档文件的方法不同。此外,该组织并没有仅仅关注与朝鲜相关的话题,而是扩大了话题范围,以增加攻击面。该组织使用的CHM 恶意软件在执行时显示为正常的帮助窗口,但通过隐藏脚本执行恶意活动。帮助窗口根据目标领域伪装成各种文件,例如税务调查申报表、金融交易数据、加密货币交易数据、合同等。伪装的文件旨在欺骗用户并使他们难以识别恶意行为。CHM恶意软件的运行过程涉及通过快捷方式对象执行恶意命令。这些命令会下载额外的脚本来窃取用户信息并下载更多恶意软件。这些脚本创建了一系列操作,包括注册恶意文件、下载和解压缩CAB文件以及泄露用户信息。该组织对 CHM 文件的使用及其攻击主题的多样性凸显了用户需要谨慎、验证电子邮件发件人并避免打开来自未知来源的文件。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- RecordBreaker恶意软件新变种:Infostealer伪装成 .NET安装程序

【标签】 RecordBreaker

【时间】2023-07-10

【简介】

2023年6月,安全公司AhnLab安全应急响应中心的研究人员发现了一种名为RecordBreaker 的恶意软件新变种,它伪装成 .NET 安装程序。过去,恶意软件以包含恶意内容的可执行文件或压缩文件的形式进行分发。然而,这个新变体伪装成来自 Microsoft 官方网站的合法 .NET 更新安装程序。当在常规用户环境中执行时,恶意软件会从威胁行为者的服务器下载并执行加密文件。然而,在虚拟环境或分析沙箱中,恶意软件会下载并执行合法的.NET安装程序而不是恶意文件,因此难以检测。包含恶意软件的压缩文件旨在欺骗用户,因为它包含几个正常文件和文件夹。该策略旨在使恶意软件在常用文件中显示为常规文件。通过这样做,恶意软件可以绕过沙箱或 VirusTotal 等分析环境。RecordBreaker 的这个变体在几个方面与以前的版本不同。它是用 Rust 编程语言编写的,与之前高达 3 GB 的臃肿版本相比,文件大小更小,从 20 到 50 MB 不等。该恶意软件采用各种技术来破坏分析,包括扫描与虚拟环境相关的字符串、文件和文件夹名称、正在运行的进程和系统信息。一旦执行,RecordBreaker 根据从命令与控制 (C2) 服务器收到的配置窃取敏感信息。然后,它会将窃取的数据发送到 C2 服务器,然后自行终止。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 警惕因BlackCat勒索软件造成的数据泄露

【标签】 BlackCat

【时间】2023-07-25

【简介】

近期,发现多起BlackCat勒索软件攻击事件。BlackCat勒索软件又名ALPHV或Noberus,被发现于2021年11月,其背后的攻击组织基于勒索软件即服务(RaaS)商业模式运营,于2023年2月21日发布了名为“Sphynx”的2.0版本,主要通过网络钓鱼、漏洞利用和获取的凭证实现对受害系统的初始访问,具有内网传播功能,在执行加密载荷之前,会窃取受害系统中的数据,加密载荷使用AES或ChaCha组合RSA算法对文件进行加密,暂未发现公开的解密工具。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 针对北非的攻击行动中发现名为Stealth Soldier的多级后门

【标签】 Stealth Soldier

【时间】2023-07-25

【简介】

2023年6月,安全公司发现针对北非目标的持续行动涉及先前未公开的名为 Stealth Soldier 的多级后门。恶意软件命令与控制 (C&C) 网络是更大的基础设施集的一部分,至少部分用于针对政府实体的鱼叉式网络钓鱼活动。根据Checkpoint在网络钓鱼网站主题和VirusTotal 提交内容中观察到的情况,该活动似乎针对利比亚组织。Stealth Soldier 恶意软件是一种未记录的后门,主要运行监视功能,例如文件泄露、屏幕和麦克风录音、击键记录和窃取浏览器信息。“隐形士兵”基础设施与 2019 年针对埃及平民社会实施的“尼罗河之眼”基础设施有一些重叠。这是自那时以来该威胁行为体首次可能再次出现。发现的后门 Checkpoint 的最新版本是版本 9,可能于 2023 年 2 月发布。发现的最旧版本是版本 6,编译于 2022 年 10 月。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 新兴 DDoS Botnet 家族 Ripper 正在持续进化

【标签】 DDoS Botnet,Ripper

【时间】2023-07-25

【简介】

2023 年 7月初研究人员捕获到了一个未知 DDoS Botnet 家族样本,该样本诸多基础函数从 Mirai 源码移植而来,但在主机行为、网络控制协议方面又做了很大改动。样本中的多个核心函数由 “ripper_” 开头,把这个家族命名为 Ripper。Ripper 的传播机制借鉴自 Mirai:样本中内置 Telnet 弱口令扫描模块,扫描模块会把扫描结果上报给 Report Server,攻击者会根据上报的扫描结果,控制 Loader 向失陷主机植入 Ripper 的木马文件。最新的 Ripper V2 中,C&C 还会通过特定的指令动态更新样本扫描用到的弱口令字典。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Brainleeches行动使用npm恶意软件包进行供应链攻击和网络钓鱼攻击

【标签】 Brainleeches,npm

【时间】2023-07-25

【简介】

2023年7月6日,ReversingLabs 研究人员最近发现,npm开源存储库中发布了十多个恶意软件包,这些软件包似乎针对应用程序最终用户,同时也支持针对Microsoft 365用户的电子邮件网络钓鱼活动。恶意 npm 软件包分为两部分:一部分支持网络钓鱼攻击,通过从恶意电子邮件附件启动的虚假 Microsoft.com 登录表单收集用户数据。另一个目的是在无意中合并了 npm 包的应用程序中植入凭证收集脚本。这些恶意软件包于5月11日至6月13日期间发布到npm。它们模仿合法的 npm 模块,特别是 jquery,每周下载量约为 700 万次。它们总共被下载了大约 1,000 次,但在被发现后不久就从 npm 中删除了。ReversingLabs 将该活动称为“Operation Brainleeches”,该活动基于用于窃取受害者数据的恶意基础设施。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 针对美国律师事务所的GuLoader活跃活动

【标签】 GuLoader

【时间】2023-07-10

【简介】

GuLoader因其在分发众多恶意软件家族(包括 NetWire、Lokibot、Xloader、Remcos 等)方面所扮演的角色而声名狼藉。它使用合法的托管服务(例如 Google Drive、OneDrive、GCloud 等)来下载有效负载。在此活动中,威胁行为者利用github.io作为有效负载下载源,利用 GuLoader 传播 Remcos RAT(远程访问木马) 。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 针对漏洞研究者与红队人员的定向水坑攻击

【标签】 定向水坑攻击

【时间】2023-07-10

【简介】

近期绿盟科技天元实验室的研究员监测到一起针对漏洞研究者与红队人员的代码投毒攻击。攻击者以Linux与Vmware的两个今年的高可利用漏洞为掩护,在其控制的多个代码仓库中植入恶意程序。一旦用户下载代码并在本地编译,便会执行编译脚本中包含的恶意代码,使黑客获取主机控制权限。

【防护措施】

绿盟威胁情报中心关于该事件提取4条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 尼龙台风 (NICKEL) 在针对外交部的攻击中使用新后门

【标签】 NICKEL

【时间】2023-07-10

【简介】

赛门铁克在2023 年初的监测的攻击活动中发现Nylon Typhoon (NICKOL) APT 使用了一种名为 Backdoor.Graphican 的新后门。Graphican 滥用 Microsoft Graph API 和 OneDrive 来获取其命令和控制权 (C2 ) 服务器。俄罗斯国家资助的 APT 组织 Swallowtail(又名 APT28、Fancy Bear、Sofacy、Strontium)在 2022 年的一次活动中以类似的方式使用了该技术,并在其中传播了 Graphite 恶意软件。一旦进入机器,Graphican 就会执行以下操作:1.通过注册表项禁用 Internet Explorer 10 首次运行向导和欢迎页面。2.检查 iexplore.exe 进程是否正在运行。3.创建全局 IWebBrowser2 COM 对象以访问互联网。4.向 Microsoft Graph API 进行身份验证以获取有效的访问令牌和刷新令牌。5.使用 Graph API 枚举 OneDrive 中“Person”文件夹内的子文件和文件夹。6.获取第一个文件夹的名称并将其解密以将其用作CC服务器。7.根据受感染计算机的主机名、本地 IP、Windows 版本、系统默认语言标识符和进程位数(32 位或 64 位)生成 Bot ID。8.使用格式字符串“f$$$%s%s%s%d%ld%s”或“[email protected]@@%s###%s###%s###%”将机器人注册到 CC 中d###%ld###%s” 填充了之前从受害者计算机收集的信息。9.轮询 CC 服务器以执行新命令该活动主要针对美洲外交部,但该组织还针对美洲某个国家的政府财务部门以及在中美洲和南美洲销售产品的公司。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 云中谍影_Group123组织近期攻击活动分析

【标签】 Group123

【时间】2023-07-25

【简介】

通过追踪发现,Group123组织近期活动十分猖獗,其TTP复杂多变,仅近两个月的追踪我们便发现了数种TTP,但是攻击的核心都离不开诱饵文档。此次捕获的超大LNK文件,里面填充了大量垃圾数据,此举无非是为了绕过部分杀软或者部分安全监控软件。RokRAT作为Group123组织一直维护使用的木马,且其整个执行过程都是与云服务进行通信,从而极大地减少了被发现的风险。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 疑似摩诃草组织利用WarHawk后门变种Spyder窥伺多国

【标签】 Spyder

【时间】2023-07-25

【简介】

近期研究人员发现一批与摩诃草存在关联的恶意样本,攻击者使用的后门并非摩诃草组织此前常用的木马。无独有偶,国外安全研究人员也发现了其中几个样本[1],根据C2服务器登录界面的信息将该后门命名为Spyder,并指出样本与WarHawk后门存在相似之处。后者由Zscaler在去年10月发布的报告[2]中披露,被认为是南亚另一个APT组织响尾蛇(Sidewinder)的攻击武器。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 伪猎者APT组织威胁持续曝光

【标签】 伪猎者APT

【时间】2023-07-25

【简介】

伪猎者APT组织于2021年由国内安全厂商披露,据悉其最早攻击时间可以追溯到2018 年。近期捕获到一起伪猎者组织的攻击活动,经过分析有如下发现:攻击者通过 .vhd 文件投递恶意文件,使用.lnk文件执行攻击活动,并携带有军事话题诱饵文件 。攻击者的样本在以往的基础上有所更新,后续载荷调用的路径、文件名、导出函数名、加密参数、字符串等都通过与C2地址通信获取,并通过 AES解密。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Lazarus组织最新0day漏洞利用攻击活动

【标签】 0day,Lazarus

【时间】2023-07-25

【简介】

2023年6月13日,安全公司发现Lazarus攻击组织在最新的攻击活动中利用了VestCert和TCO!Stream的0day漏洞。攻击者首先使用水坑方法渗透到公司内部。当用户在安装了易受攻击版本的 VestCert 的 Windows 系统上使用 Web 浏览器访问带有恶意脚本注入的特定网站时,无论 Web 浏览器类型如何,都会由于 VestCert 软件中的第三方库执行漏洞而执行 PowerShell。它们一起连接到 C2 服务器,下载并执行恶意代码。然后,Lazarus 使用 TCO!Stream 漏洞将恶意软件从原始受害者系统分发到内部系统。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- DoubleFinger恶意软件可进行加密伙伴窃取

【标签】 DoubleFinger

【时间】2023-07-25

【简介】

2023年6月,安全公司公布恶意软件DoubleFinger更多分析结果。 DoubleFinger恶意软件是一个多级加载程序,可提供加密货币窃取程序。DoubleFinger 部署在目标计算机上,当受害者打开电子邮件中的恶意 PIF 附件时,最终执行 DoubleFinger 加载程序的第一个阶段。卡巴斯基对 DoubleFinger 加载程序和 GreetingGhoul 恶意软件的分析揭示了犯罪软件开发的高水平复杂性和技能,类似于高级持续威胁 (APT)。具有隐写功能的多阶段 shellcode 式加载程序、使用 Windows COM 接口进行秘密执行、以及用于注入远程进程的 Process Doppelgänging 的实现都指向精心设计且复杂的犯罪软件。使用 Microsoft WebView2 运行时来创建加密货币钱包的伪造界面进一步凸显了该恶意软件所采用的先进技术。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。