Hackernews 编译,转载请注明出处:

比特币处于危险之中吗?量子计算的最新成就表明,加密货币的鼻祖可能无法在近十年中存活下来。

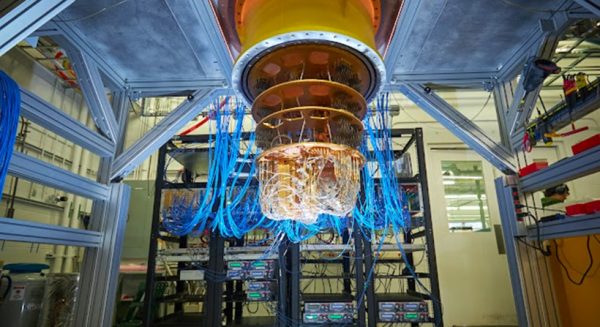

IBM、谷歌和其他公司正在竞相制造最快的量子计算机,这种设备可能会彻底改变当今的密码学。安全通信、银行和加密货币的安全性依赖于强大的加密技术。

测量量子系统能力的一种粗略方法是计算量子比特的数量,即纠缠在叠加态中的量子力学元素的数量。每增加一个量子位,量子系统的潜在处理能力就会呈指数级增长。

谷歌最近发布了拥有70个可操作量子比特的量子计算机。在几分钟内,这个系统就能完成传统超级计算机几十年才能完成的任务。

IBM计划在不久的将来提供433个量子比特的量子系统,并在今年推出世界上第一台拥有超过1000个量子比特的通用量子计算机。此外,该公司预计到2025年将生产出超过4000个量子比特的量子计算机。

量子计算机无疑会造福社会的方方面面。但这些快速发展应该会让“加密货币兄弟们”感到担忧。

目前已经有两种算法可以用来对抗比特币。问题是,量子计算机需要多长时间才能达到这样的计算能力?

答案千差万别,从几百到数十亿量子位不等。量子位无法平等产生,因为计算所必需的量子态是脆弱的,容易受到干扰。这使得扩展量子计算机成为了一项重大的技术挑战。

然而,许多人认为,即使是几千量子位也足以对比特币持有者构成威胁,而这将在十年内实现。

区块链正面临风险?

对比特币而言,最严重的威胁将是加密哈希的破坏。这会影响区块链的完整性和挖矿。

假设一台超级量子计算机突然作为矿工同伴出现,并在1分钟内产生了2016个空区块,然后同样突然消失。

这将使比特币挖矿难度增加20160倍。世界上所有的传统矿工都必须工作140天,而不是10分钟才能找到单个块的哈希值。在此期间,没有一笔比特币交易可以通过区块链进行。

此后,第二个区块需要挖140天,第三个区块也要挖140天,以此类推。如果保持这种状态,7.73百年后才能解决所有2016个区块并将采矿难度调整到正常水平。

比特币挖矿的终极目标是找到一个包含足够数量零的哈希值。矿工就是这样做的。他们将哈希函数重复数十亿次,得到不同的256位数字,然后检查这个数字是否足够低。如果是的话,他们会因为创建了一个新区块而获得新生成的比特币作为奖励。如果没有,他们就重复这个过程。

网络通过每10分钟生成一个区块来调整难度,如果网络的计算能力增加,矿工需要找到的哈希值就会变小。比特币的挖矿难度每2016个区块更新一次。

量子计算机可能会利用Grover的算法进行这样的攻击,但它们仍然需要执行大量的操作。与经典算法相比,这种量子算法的速度提高了2倍。然而,如果需要精确的哈希值,量子计算机仍然需要在最坏的情况下运行2^128次操作;传统计算机则需要运行2^256甚至更多次操作。

Grover的算法对加密散列构成了风险,Shor的算法则可以破解用于保护个人钱包的加密。它被用来有效地分解大数,这是一项对传统计算机来说十分复杂的任务。

究竟需要多少个量子位?

根据理查德·普雷斯顿的论文,要使用Grover算法攻击256位状态的SHA-2函数,需要2593个量子比特。

但这并不能说明全部情况。这些量子比特达到频率的速度应该和计算机上的量子比特一样快。即使到那时,也需要更多的量子计算机并行工作,以与数以百万计的传统ASIC竞争。

此外,量子比特会受到环境噪声的影响,随着时间的推移,环境噪声会降低或破坏它们的状态。任何由噪声引入的错误都必须使用量子纠错来修复,这要求更多的量子比特。例如,为了将错误率降低到可接受的水平,八个物理量子位可以只组成一个“逻辑”量子位。

此外,比特币还需要更多的内存和更多的量子比特,因为挖矿在SHA函数中包含更多的数据。

根据计算,在不考虑量子噪声的情况下,一个诚实的量子比特币矿工需要大约1万个量子比特的量子计算机。这应该足以将事务数据放入块中并计算散列值。

Shor的替代方案更有希望吗?

虽然醒来发现钱包空无一物的场景很可怕,但试图猜测私人地址也是一项艰巨的任务,即使对量子计算机来说也是如此。

Shor算法可以分解大质数并解决保护密钥的问题。

伦敦帝国理工学院加密货币研究与工程中心的研究人员写道,如果公钥是已知的,“一个拥有大约1500个量子比特的量子计算机的攻击者就可以破解它”。

这样一来,攻击者由于签署了交易,便无法与原始所有者区分开来。

如果量子计算机足够快,攻击者就可以用它来执行实时事务劫持。一旦在未决交易中公开了公钥,黑客就可以在交易完成之前窃取比特币。甚至可以省略此步骤,因为许多公共演讲都是公开的。

为了让比特币能更好的抵御量子攻击,分叉尤为重要。也就是说,要破解2048位的RSA加密(目前通常用于保护信用卡数据),最坏的情况下需要2000万个量子比特。

消息来源:cybernews,译者:Linn;

本文由 HackerNews.cc 翻译整理,封面来源于网络;

转载请注明“转自 HackerNews.cc ” 并附上原文