0x00 整体流程

- 找一个未被加入到黑名单的可提供SMTP协议发件的网站,如smtp2go,sendcloud

- 安装邮件伪造工具swaks

- 制作钓鱼邮件内容eml文件及多种情况

- 发送伪造邮件

0x01 邮件服务sendcloud

本文以sendcloud为例,地址:https://www.sendcloud.net

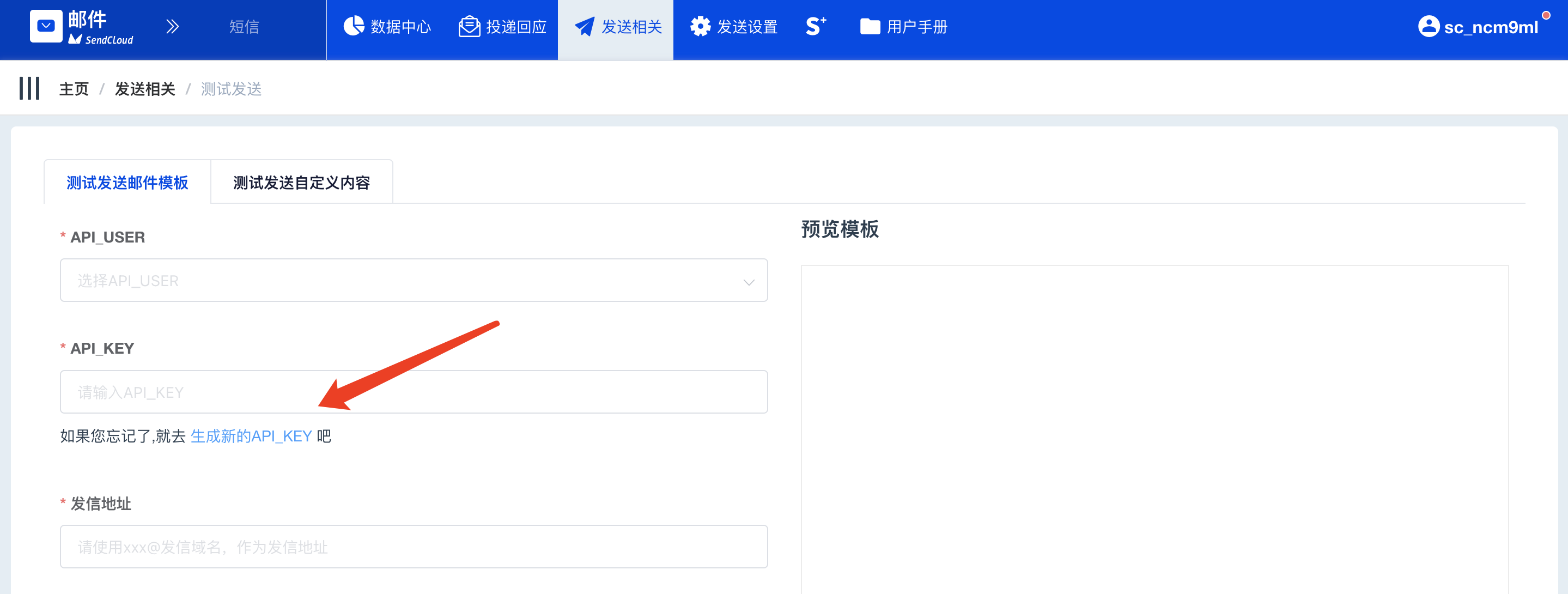

首先进行注册,注册后找到我们需要的东西,API_USER和API_KEY

点击发送相关 -> 生成新的API_KEY

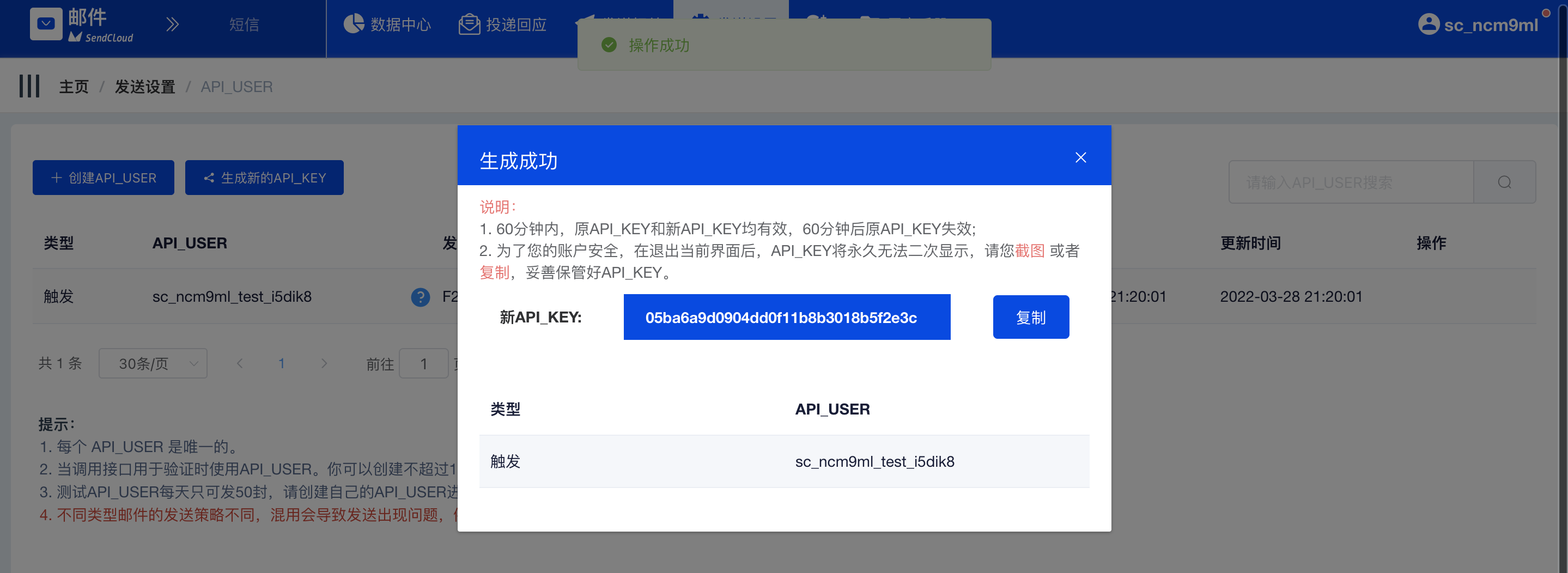

按照流程生成后会得到API_USER和API_KEY(生效时间可自行设置,最长60分钟)

0x02 安装swaks

- Mac

brew install swaks

- Ubuntu&Centos:

apt install swaks

yum install swaks

Github地址:https://github.com/jetmore/swaks

0x03 制作钓鱼内容eml文件

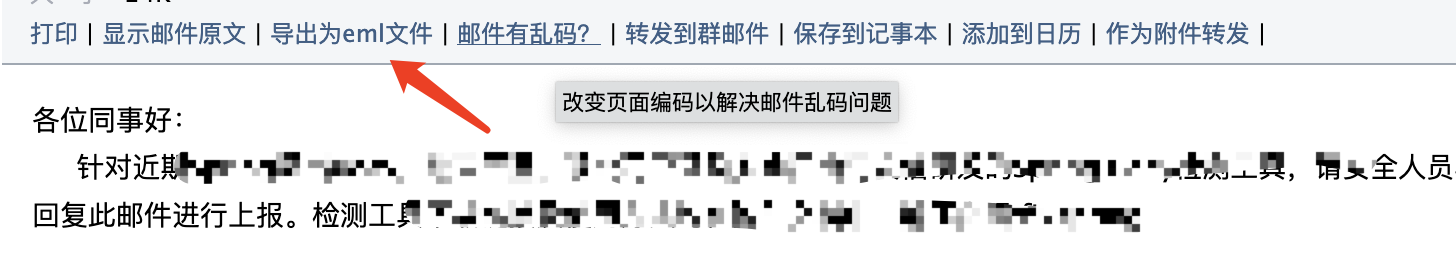

首先编辑好钓鱼文件内容在外网进行发送,以QQ邮箱举例

发送成功后,我们把邮件导出为eml格式的文件

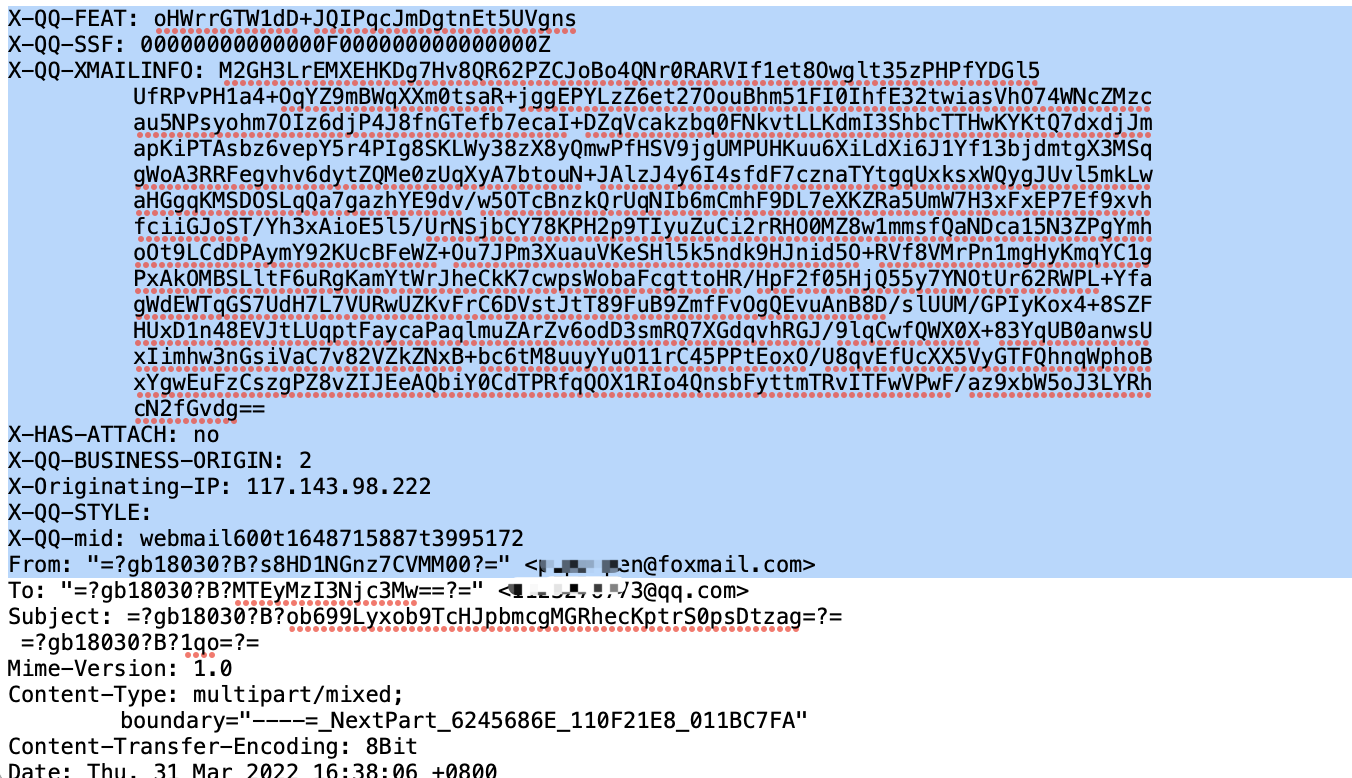

导出后,我们修改其后缀为.eml,然后使用编辑器打开

删除掉To前面的所有内容(下图选中部分删除)

然后,修改To的部分

例如我们想伪造收件人为[email protected]

那么应改为:张三 [email protected]

如果要伪造多个收件人,同样的方式,中间用逗号分隔

0x04 发送伪造邮件

完整命令:

swaks --to 真实收件人地址 --from [email protected] --h-From: '"伪造的发件人" <[email protected].cn>' --server smtp.sendcloud.net -p 2525 -au {API_USER} -ap {API_KEY} --header-X-Mailer wsjkw.sh.gov --data "xxxx.eml" --attach "xxxx.7z"

注释:

--to 发件人可填写多个,中间用逗号分隔

--h-From后面接伪造的发件人,即收件人会看到的发件人

其中的点为全角的点,用于绕过检测,即.

-au {API_USER} -ap {API_KEY}即sendcloud平台生成的两个字符串

--data为正文内容

--attach为附件文件

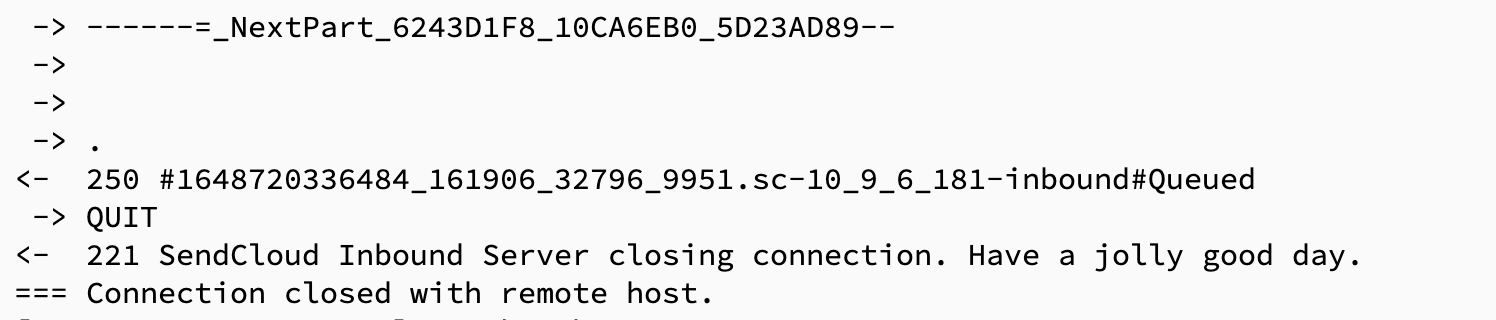

发送成功后的显示:

0x05 注意事项

- api key忘记了只能重置一个,免费的每天可以发10封

- sendcloud的API_KEY有生效时间限制,最长60分钟

- 测试时建议加上--data,否则可能会被判定为垃圾邮件

- 伪造的邮件中的点为全角的点,即.

- 导出的eml中包含文件时,则不需要再在命令行中指定--attach

如有侵权请联系:admin#unsafe.sh