主站

分类

漏洞 工具 极客 Web安全 系统安全 网络安全 无线安全 设备/客户端安全 数据安全 安全管理 企业安全 工控安全

特色

头条 人物志 活动 视频 观点 招聘 报告 资讯 区块链安全 标准与合规 容器安全 公开课

官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

攻防演练 | Cobaltstrike防范Mysql蜜罐

1.前言

其实这个问题一早就出现了,Mysql蜜罐读文件的方式也是玩出了各种花样,读wx ID,读配置文件,当然也是有了后续mysql蜜罐读cs的配置文件。

2. 简单修改Cobaltstrike

cs配置文件路径:C:\Users\Administrator\.aggressor.prop

该路径主要存放的为连接信息,账号密码等,就是为了方便下次直接登录。类似于记住密码一样

同理当攻击者连接Mysql蜜罐之后,攻击者的CS也就凉凉,该配置文件中password明文裸奔。

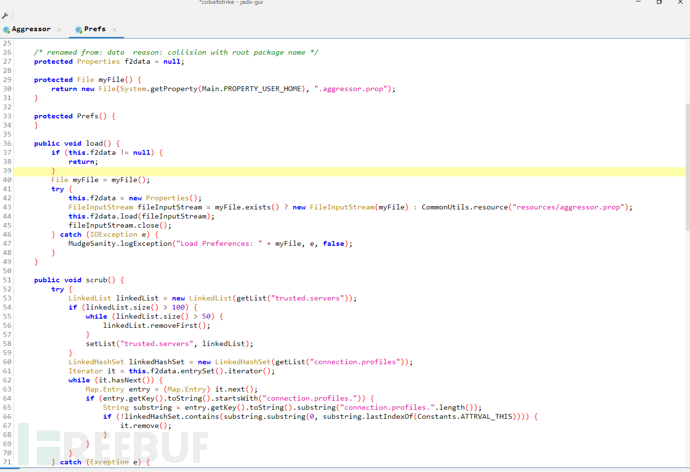

反编译一波,经过查找,发现存储的地方在Prefs这个类中

这里没有细究,可以看到最终都是使用到了myFile方法对该配置文件进行load等等操作

\

- 0 文章数

- 0 评论数

- 0 关注者

如有侵权请联系:admin#unsafe.sh