官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

来自英国大学的一组研究人员训练了一种深度学习模型,该模型可利用麦克风记录并分析键盘击键的声音,以此来窃取目标设备中的数据,准确率高达 95%。

不同于其他需要特殊条件并受到数据速率和距离限制的旁道攻击,由于现有大量场景都拥有可以录制高质量音频的录音设备,声学攻击变得更加简单。

攻击原理

因为训练算法的需要,攻击的第一步要记录目标键盘上一定次数的击键声音,录音设备可以是附近手机内的麦克风,此时,该手机可能已经感染可调用麦克风权限的恶意软件,或者可通过ZOOM等会议软件,利用远程会议等渠道记录目标的键盘击键声音。

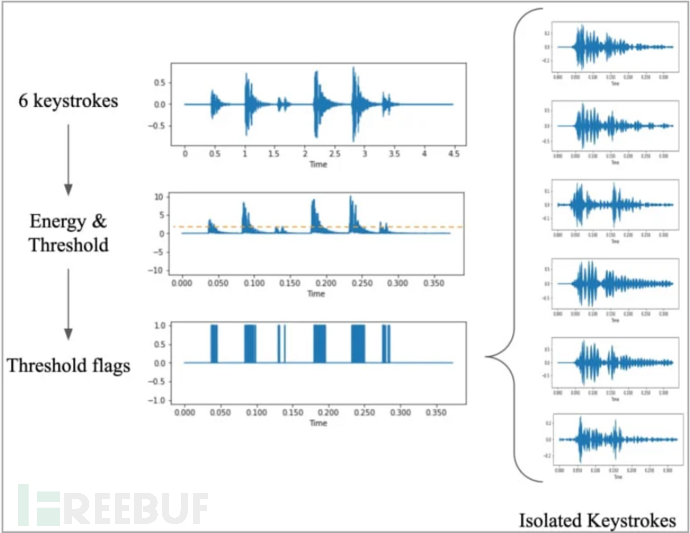

研究人员以MacBook为实验对象,在其36个按键上分别按压25次产生的声音来收集训练数据,录音设备则是一台距离MacBook 17 厘米处的 iPhone 13 mini。随后,从记录中生成波形和频谱图,将每个按键的可识别差异可视化,并执行特定的数据处理步骤以增强可用于识别击键的信号。

对击键音频进行采样

对击键音频进行采样

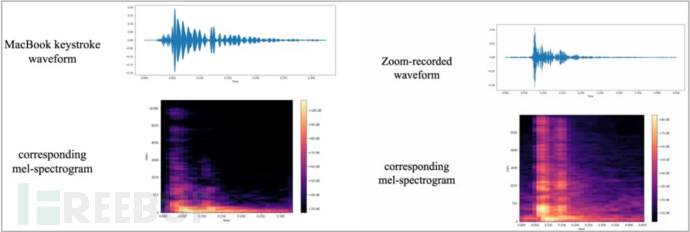

生成的频谱图

生成的频谱图

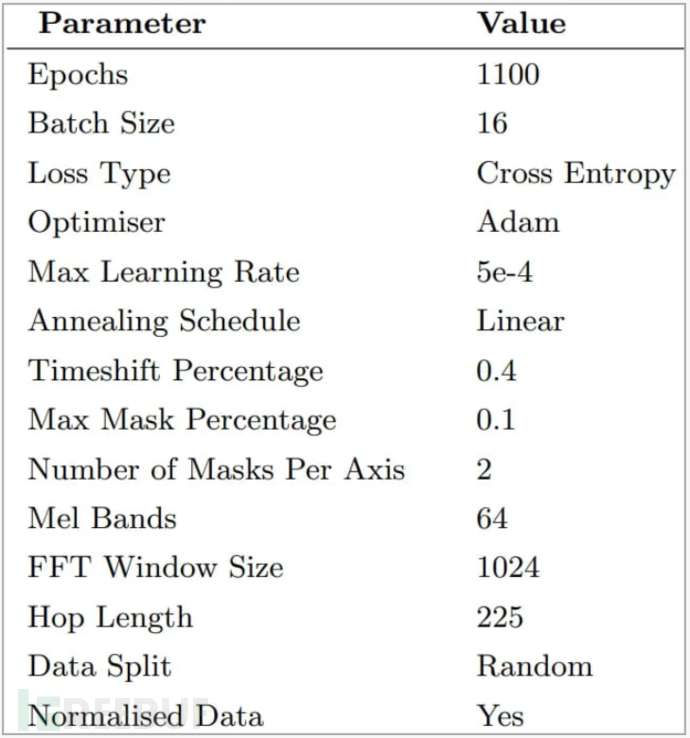

频谱图被用来训练称之为CoAtNet的图像分类器,该过程需要对相关参数进行一些实验,直到获得最佳预测精度结果。

为训练 CoAtNet 选择的参数

实验中结果显示,在直接调用iPhone麦克风的情况下,CoANet记录的准确率达到 95%,而通过 Zoom 记录的准确率为 93%。Skype 的准确率较低,但仍然可用,为 91.7%。

预防措施

研究结果反映出此类攻击与机器学习的快速进步相结合,会严重影响目标的数据安全,造成账户密码、私密聊天等信息的泄露。此外,即使是一些非常安静的键盘,攻击模型也被证明非常有效,因此在机械键盘上添加消音器或给键盘贴膜不太可能有效遏制声音信息的泄漏。

研究人员建议尝试改变打字风格或使用随机密码,或使用软件重现击键声音、白噪声或基于软件的击键音频过滤器,最好在可行的情况下采用生物识别身份验证,利用密码管理器来避免手动输入敏感信息。

参考来源:New acoustic attack steals data from keystrokes with 95% accuracy