原文链接:LOLKEK Unmasked | An In-Depth Analysis of New Samples and Evolving Tactics

译者:知道创宇404实验室翻译组

在快速变化的网络威胁世界中,了解最新变化和模式至关重要。这对于勒索软件来说尤其如此,它以快速变化和复杂的策略而闻名。今年8月,我们在SentinelOne的MDR团队偶然发现了一些异常情况:新的LOLKEK实例,也被称为GlobeImposter,表明这个长期存在的勒索软件家族正在进行新的改变。

本文将带您探索最近的LOLKEK有效载荷,重点介绍关键特性、策略更改以及对IOC指标的观察。我们还将强调一个持续存在的OPSEC错误,该错误不断泄露勒索软件运营商的游戏。

同时本文将对LOLKEK的发展史进行详细描述,从它对较低的赎金到偶发的金融攻击的展示LOLKEK可以让我们对勒索软件有更广泛的了解。

发展历史

LOLKEK,也被称为 GlobeImposter,于2016年首次亮相。在快节奏的勒索软件世界里,事件瞬息万变,而Maze ransomware于 2019年才再次被看见。GlobeImposter标签很巧妙地描述了这种新的勒索软件是如何模仿Globe的。

LOLKEK可以被认为是一种“现成的”勒索软件,其经常会进行迭代更新。尤其是在目标选择和勒索要求方面要求相对较低,如在最近的攻击中,勒索金额通常低于2000美元。相比之下,像Cl0p、LockBit和Royal这样的重量级勒索软件要求的赎金数额令人瞠目结舌。

LOLKEK的主要目标是中小型企业(smb)和个人用户。尽管如此,有时这种勒索软件也会在更复杂、更有计划的金融攻击中发挥作用。以2017年为例,臭名昭著的TA505(也被称为G0092,GOLD TAHOE)集团开始雇用GlobeImposter进行系列行为。

这扩大了他们的网络,提高他们的运作能力,也展示了LOLKEK在更广泛的勒索软件领域的适应性和作用。

相关细节

近期观察在野新的LOLKEK样本:

08029396eb9aef9b413582d103b070c3f422e2b56e1326fe318bef60bdc382ed`

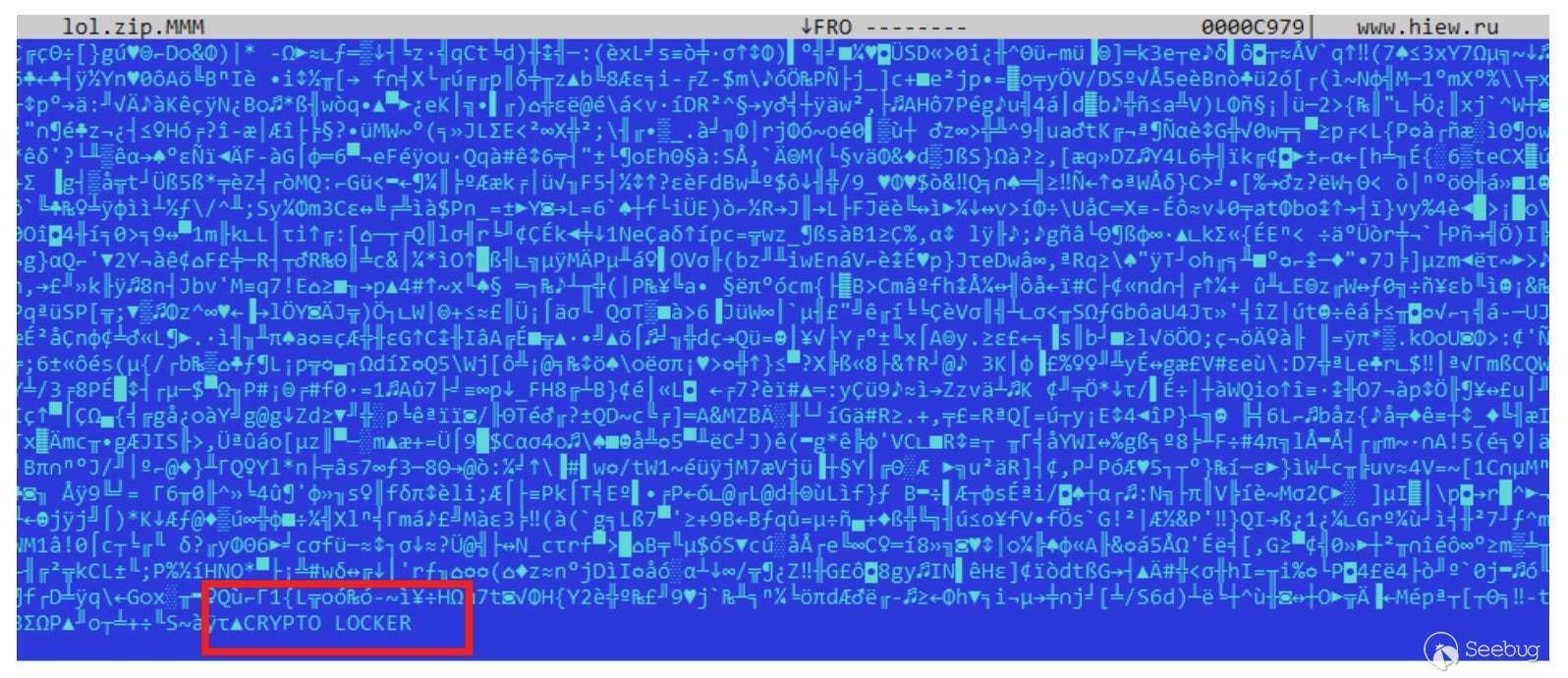

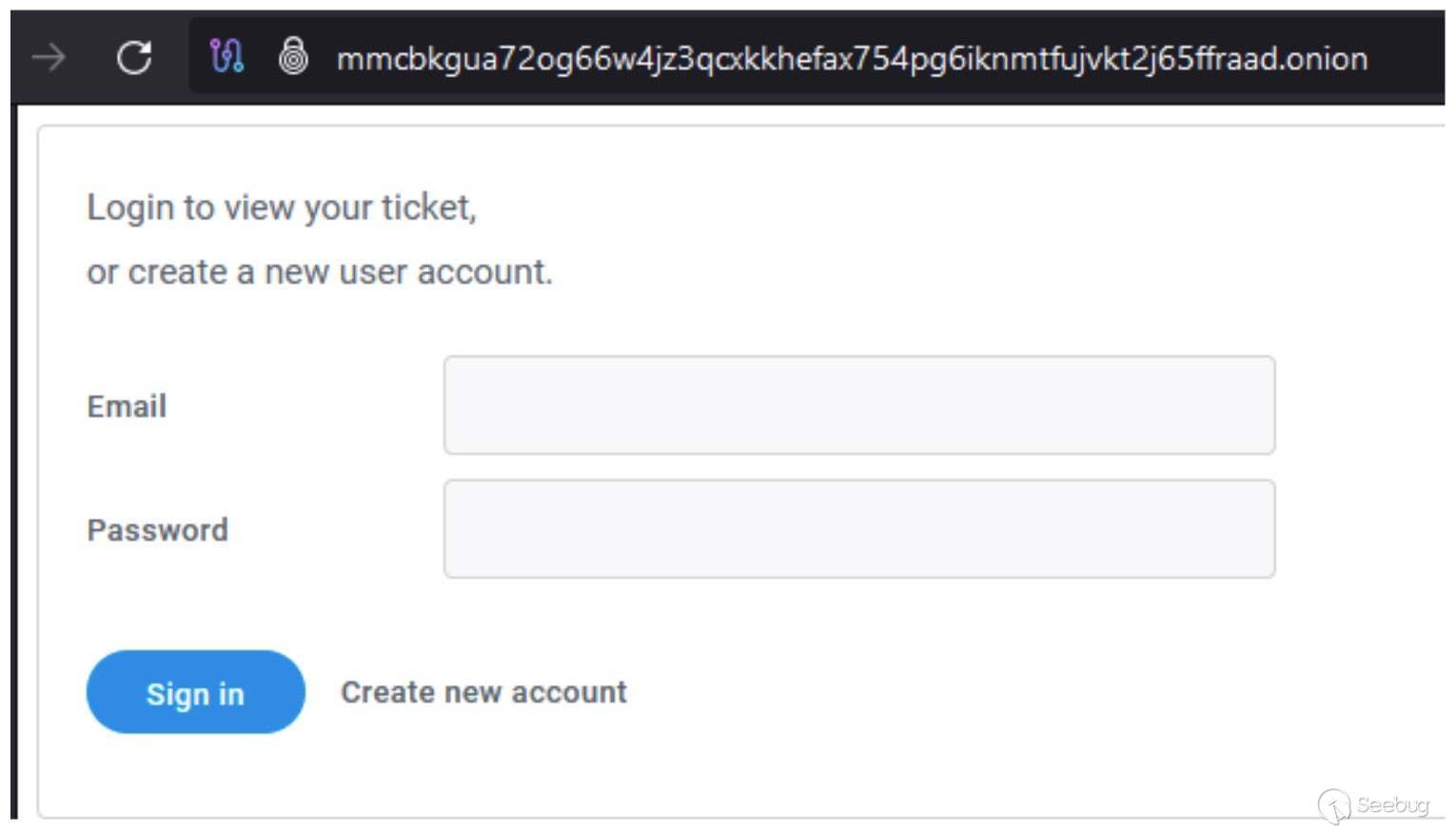

`58ac26d62653a648d69d1bcaed1b43d209e037e6d79f62a65eb5d059e8d0fc3f这些样本将自己标识为“W3CRYPTO LOCKER”,同时还将受害者导向一个新的基于TOR的受害者门户mmcbkgua72og66w4jz3qcxkkhefax754pg6iknmtfujvkt2j65ffraad[.]onion

这两个新观察到的样本都是在2023年5月进行编制的。值得注意的是,只有58AC26D62653A648D69D1BCAED1B43D209E037E6D79F62A65EB5D059E8D0FC3F样本的功能较齐全。08029396eb9aef9b413582d103b070c3f422e2b56e1326fe318bef60bdc382ed示例没有被完全执行,且有些结构被损坏。

**08029396eb9aef9b413582d103b070c3f422e2b56e1326fe318bef60bdc382ed**`

`(possibly corrupt)`

`Compile time: Thu May 11 06:15:13 2023

**58AC26D62653A648D69D1BCAED1B43D209E037E6D79F62A65EB5D059E8D0FC3F**`

`Compile time: Thu May 11 06:15:13 2023启动时,新的LOLKEK有效载荷将依次加密本地可用驱动器(包括挂载的网络共享)。

有效载荷还包含从以前的勒索软件变种中继承的排除项。这些文件夹包括Windows、系统卷信息和ProgramData文件夹。

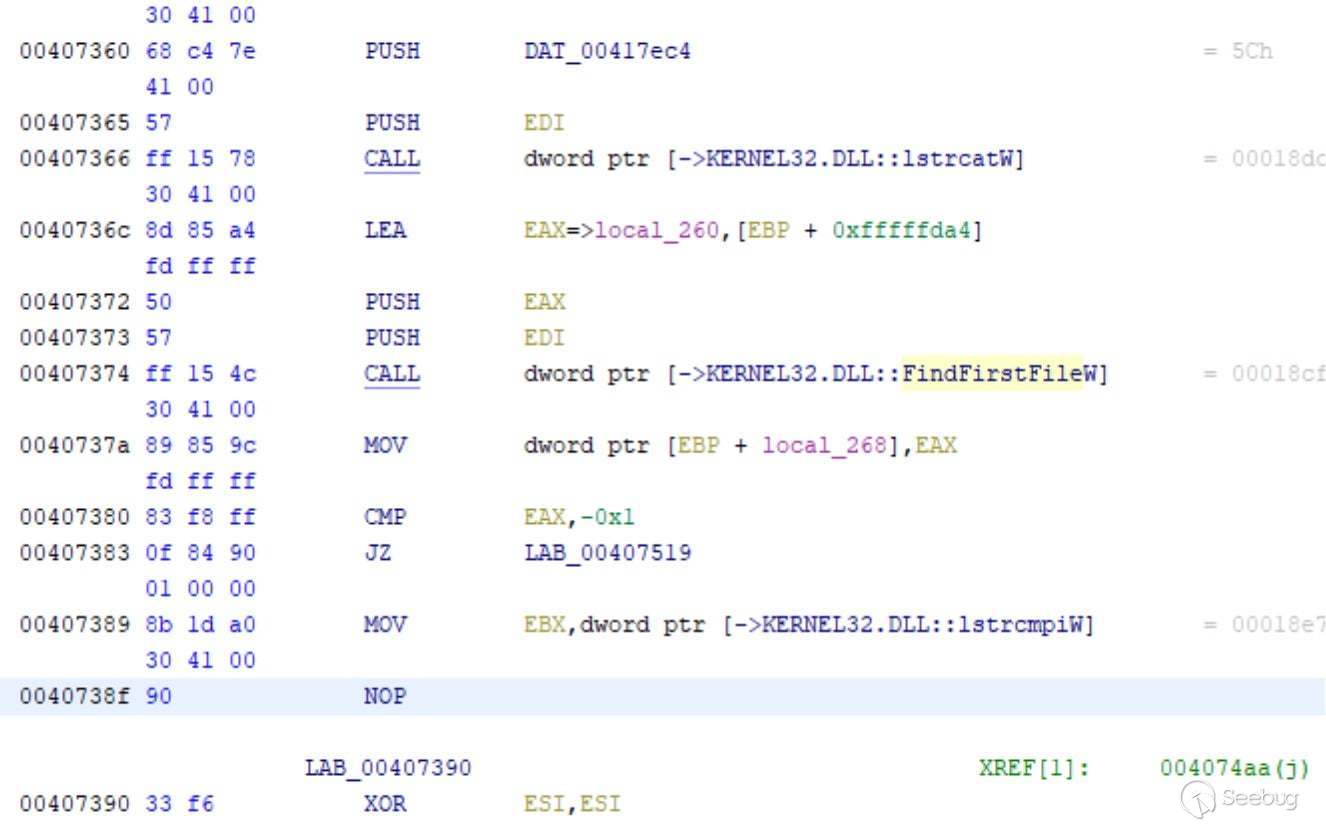

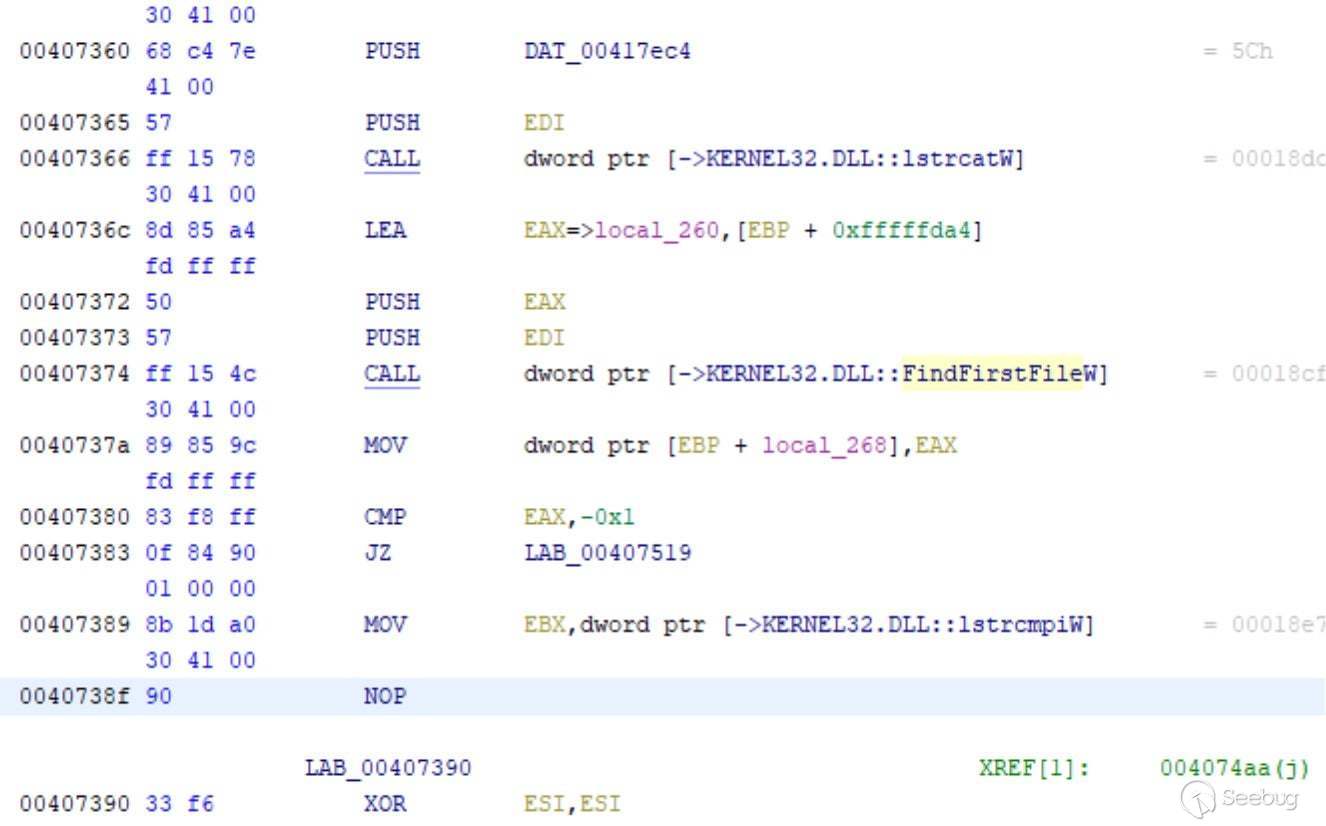

这些恶意软件载荷包含了发现和删除卷影副本(Volume Shadow Copies,VSS)的功能。然而,在对样本58ac26d62653a648d69d1bcaed1b43d209e037e6d79f62a65eb5d059e8d0fc3f进行动态分析时,并未观察到该行为。在样本的代码中可以找到以WMIC格式调用来删除VSS的代码。

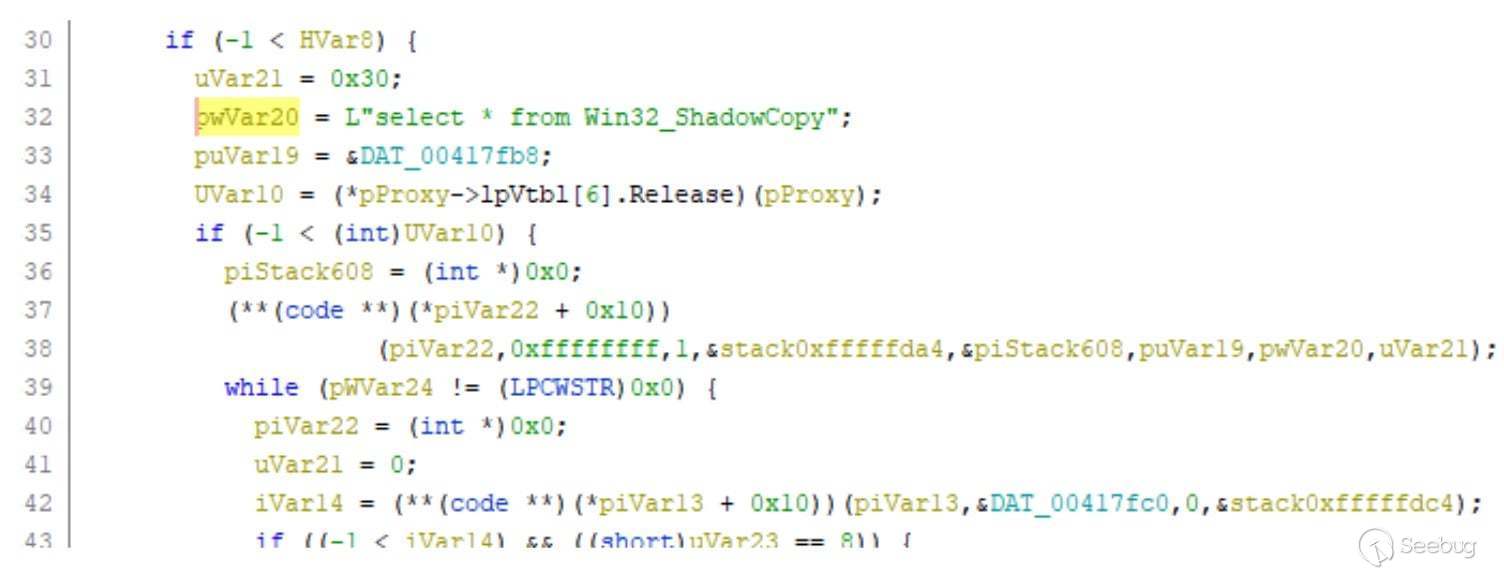

加密文件一旦被完全处理,将“.MMM”扩展附加到它们后面。

当深入研究加密文件本身时,我们发现另一个标识符将它们与之前的LOLKEK/GlobeImposter版本联系起来。加密文件中包含了与以前的版本中看到的相同的"CRYPTO LOCKER"字符串。

受害者门户和注释分析

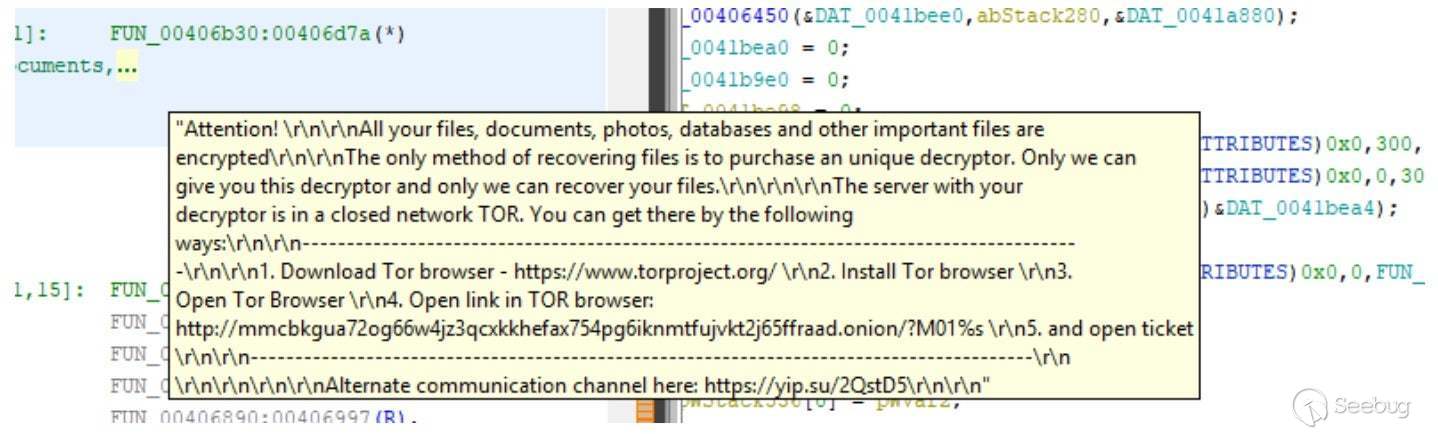

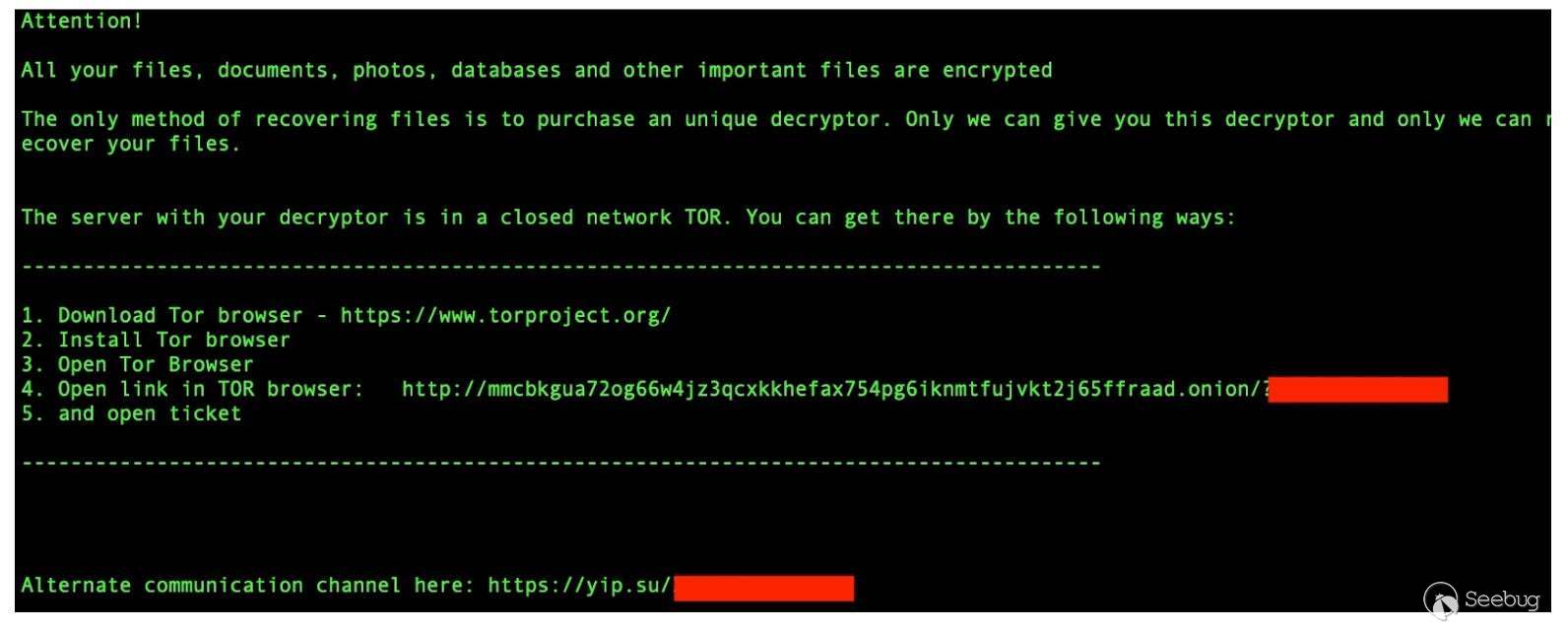

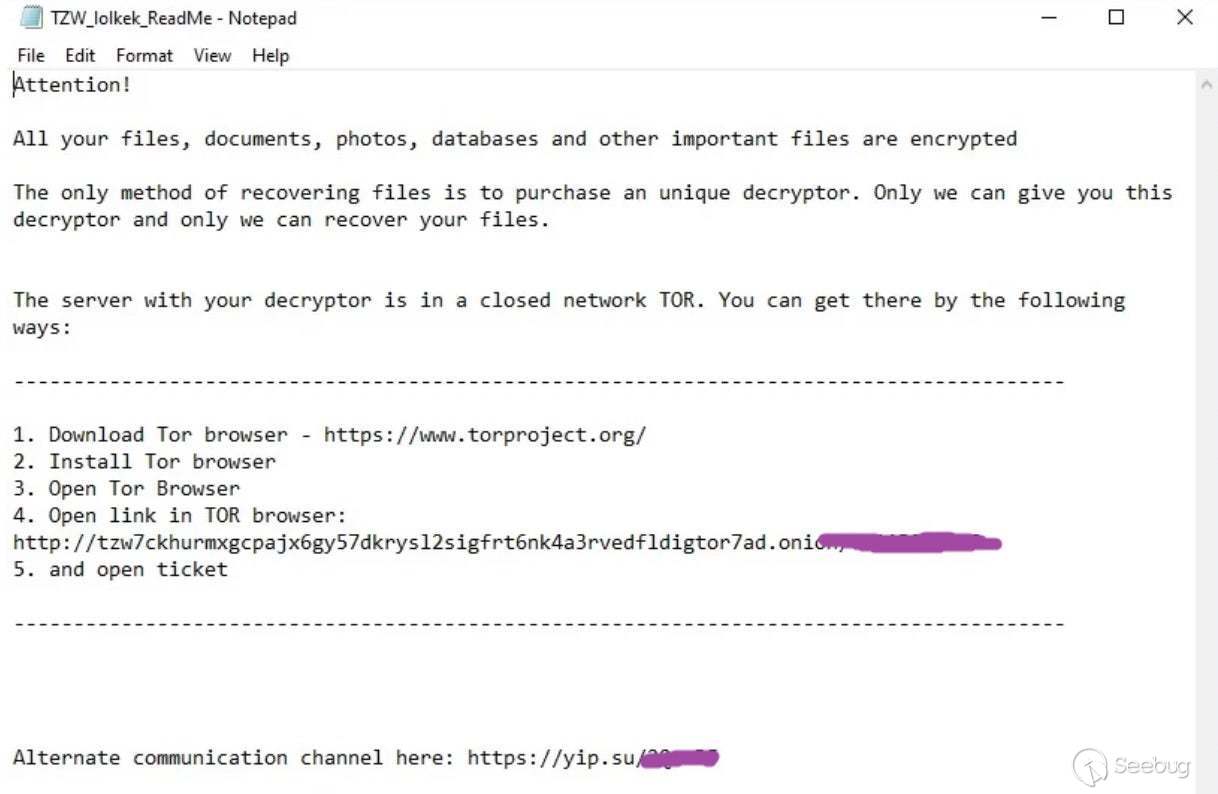

LOLKEK勒索信息以ReadMe.txt的形式写入包含加密文件和数据的所有位置。信息格式和构造与我们之前在该勒索软件家族中看到的类似.

提供的.ONION URI(域名链接)在末尾都包含一个字符串,每次勒索软件执行时都是唯一的。

实例:

http[:]//mmcbkgua72og66w4jz3qcxkkhefax754pg6iknmtfujvkt2j65ffraad[.]onion/[?]M01YOOOOOOO http[:]//mmcbkgua72og66w4jz3qcxkkhefax754pg6iknmtfujvkt2j65ffraad[.]onion/[?]m01TGRFBRRRR http[:]//mmcbkgua72og66w4jz3qcxkkhefax754pg6iknmtfujvkt2j65ffraad[.]onion/[?]M01VXOQRTKM

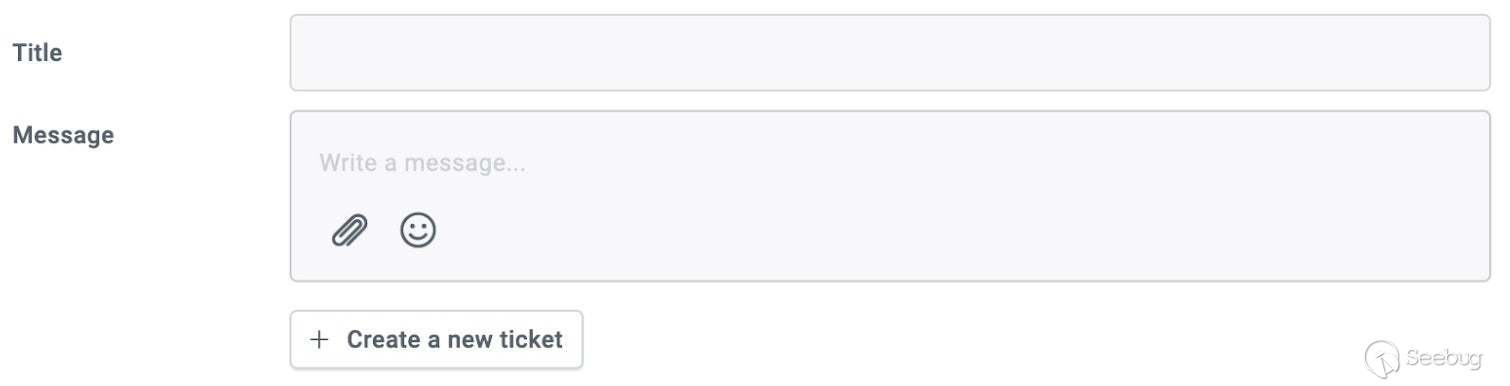

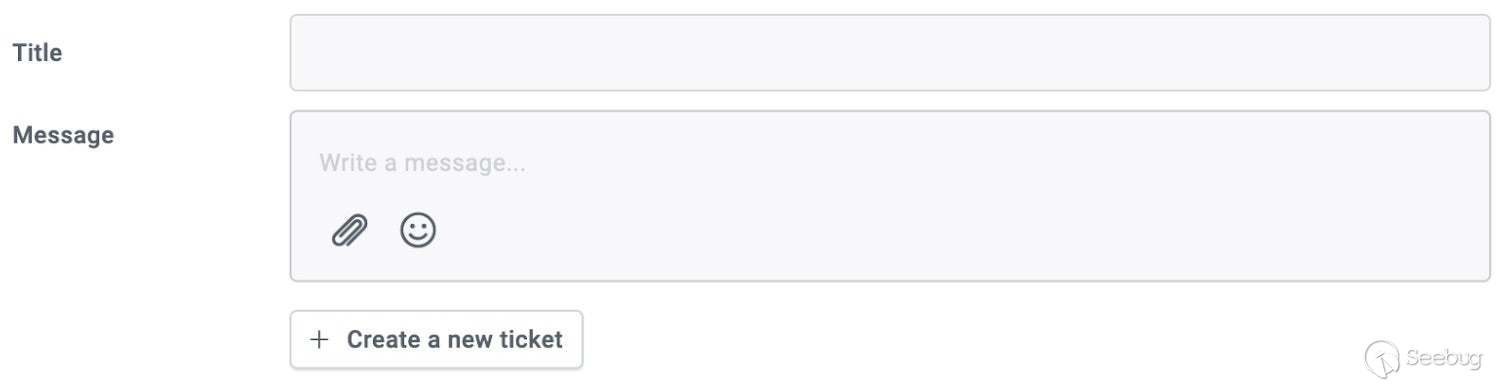

当前的LOLKEK受害者被指示访问基于TOR的受害者门户,在那里他们必须注册一个帐户才能与攻击者进行私人聊天会话。同样我们注意到新设置的门户在功能上与之前由该操作组织设置的受害者门户是完全相同的。不论是外观、感觉还是流程都没有改变。

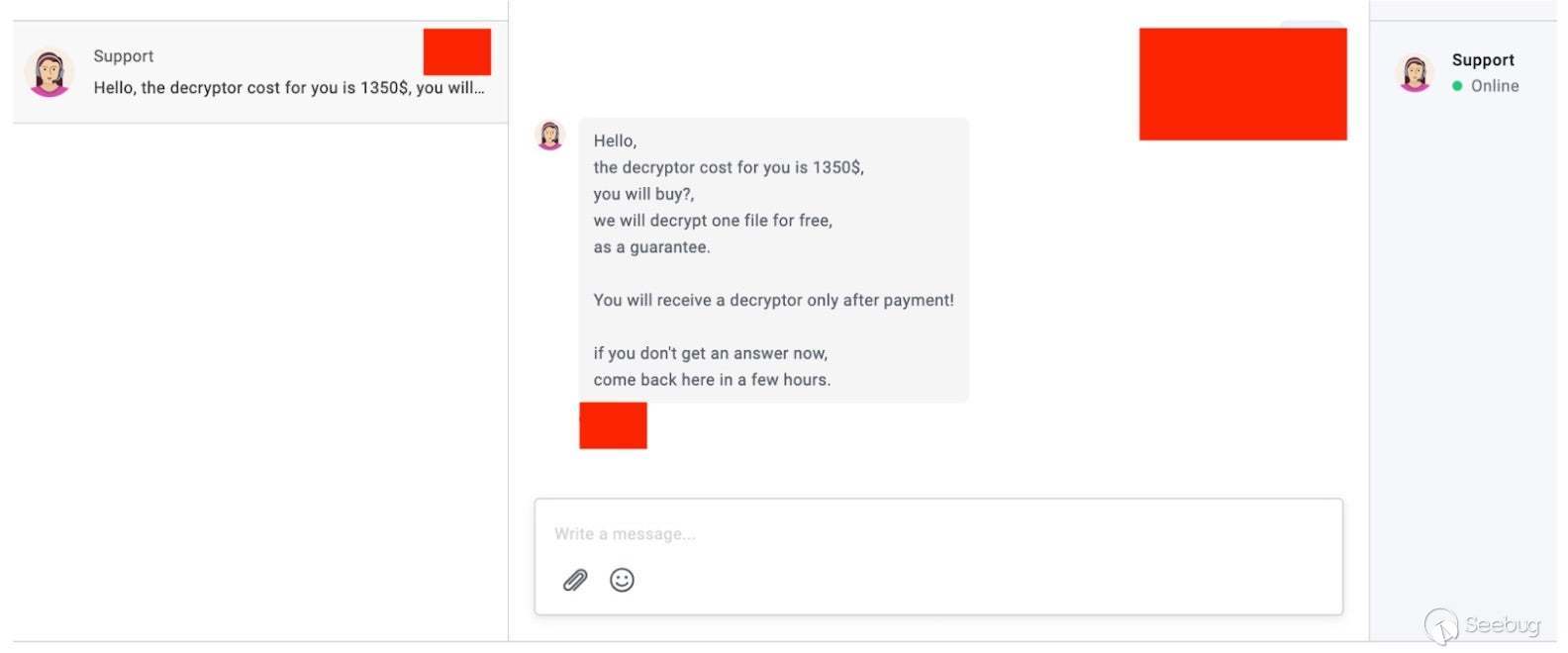

此时受害者可以与攻击者进行聊天,小型文件可以免费解密,来作为功能性解密的“证明”。如果受害者同意,他们将通过一个类似票务的界面收到如何进行付款信息。

创建票证后,将会通过聊天形式提供受害者信息。就像我们在这个例子中看到的,赎金要求是1350美元。支付必须通过比特币(BTC)进行。

操作失误

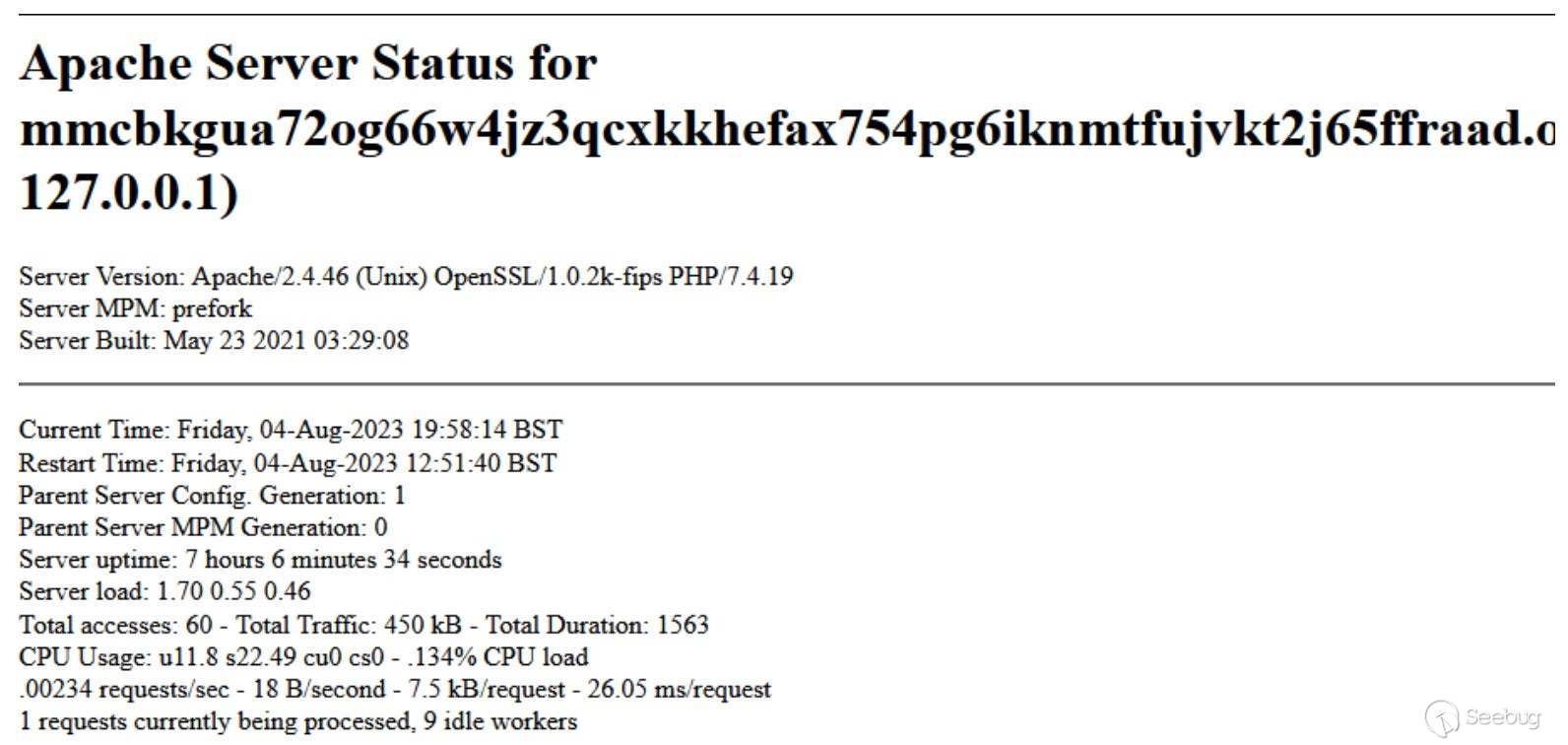

这个攻击活动背后的操作者似乎在Apache配置错误方面遵循了与其现有对手相同的步骤、流程和模板。在基于TOR的受害者页面上可以看到服务器的状态页面。

从这里,我们可以看到服务器在2023年5月23日开始运行,相关样本的编译日期2023年5月11日左右。在分析这些威胁时,检查这些表面层次的配置错误总是非常有必要的。仅通过这一步,就可以了解到一个关于攻击活动和威胁者的大量信息。在这种情况下,这个细节指向了同一个配置失误,帮助我们巩固了TZW和GlobeImposter之间的关联性。

结论

LOLKEK(或GlobeImposter)在不断变化的勒索软件领域中的发展历程着实令人着迷。虽然像LockBit和Cl0p这样的巨头通常会获得较多的新闻曝光,但我们不能忽视像LOLKEK这样小规模但持续存在的行动。这些勒索软件也在不断演变,寻找新的攻击方式。

我们观察到的LOLKEK并不是停滞不前,其操作者正在不断探索新的策略,转向新的基础设施,并尝试创新的载荷。我们所强调的这些例子很可能是当前的现象。虽然规模较小,但它已经展示出其具有和有针对性攻击活动相结合的潜力。我们不能排除LOLKEK在未来将会瞄准更大型组织并要求更高赎金的可能性。

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3005/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3005/