FortiGuard Labs研究人员发现了一种用Rust编写的新注入器,用于注入Shellcode并将XWorm引入到受害者的环境中。尽管Rust在恶意软件开发中相对不常见,但自2019年以来,包括Buer loader、Hive和RansomExx在内的几个攻击活动开始采用这种语言。FortiGuard Labs的分析还揭示了2023年5月注入器活动的显著增加,其中该Shellcode可以使用Base64进行编码,并可选择AES、RC4或LZMA等加密算法来逃避杀毒软件的检测。

通过检查编码算法和API名称,我们确定了这种新注入器的源自于红队工具”Freeze.rs“,该工具旨在创建能够绕过EDR安全控制的有效载荷。此外,在对攻击进行分析过程中,我们发现了SYK Crypter(一个通过社区聊天平台传递恶意软件的工具)加载Remcos。SYK Crypter于2022年出现,并被各种恶意软件家族使用,包括AsyncRAT、njRAT、QuasarRAT、WarzoneRAT和NanoCore RAT。

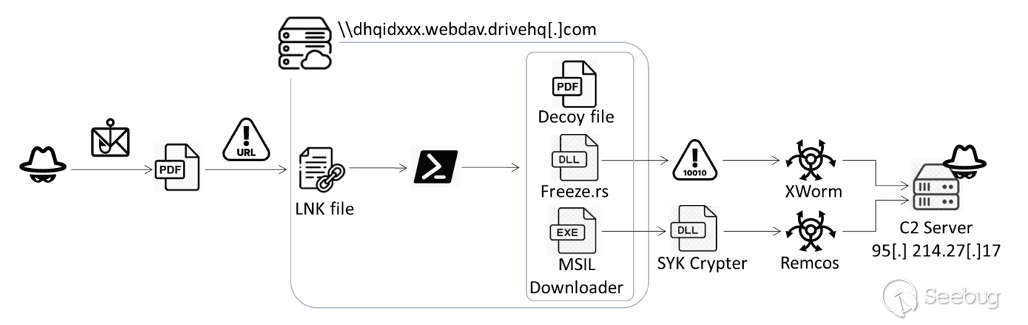

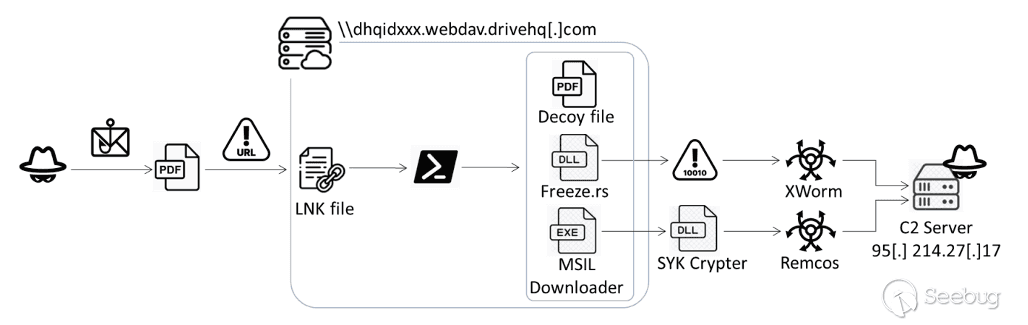

FortiGuard Labs研究人员还观察到2023年7月13日的钓鱼邮件活动,该活动通过一个恶意的PDF文件启动攻击链。该文件重定向到一个HTML文件,并利用”search-ms”协议访问远程服务器上的一个LNK文件。单击LNK文件后,将执行一个PowerShell脚本,用于进一步执行Freeze.rs和SYK Crypter等攻击行动。最终,XWorm和Remcos被加载,并与C2服务器建立通信。

在本文中,我们将深入研究用于交付Rust-lang注射器(SYK密码器)的初始攻击方法,并进一步探索攻击的后续阶段。

更多内容请至Seebug Paper 阅读全文:https://paper.seebug.org/3008/

消息来源:fortinet,封面来自网络,译者:知道创宇404实验室翻译组。

本文由 HackerNews.cc 翻译整理。

转载请注明“转自 HackerNews.cc ” 并附上原文链接。