官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

根据 ESET 的一份报告,至少从 2023 年 4 月起,网络钓鱼活动就一直在试图窃取全球多地的 Zimbra Collaboration 电子邮件凭证。

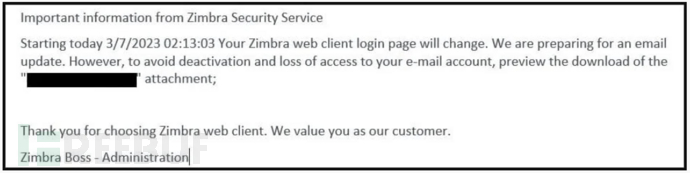

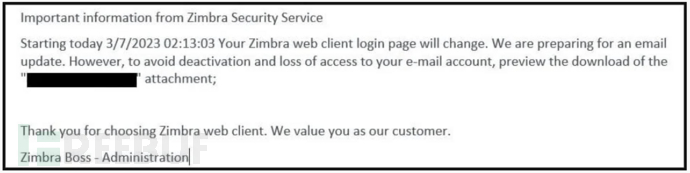

根据 ESET 研究人员的说法,攻击始于一封假装来自组织管理员的网络钓鱼电子邮件,通知用户即将进行电子邮件服务器更新,会导致帐户暂时停用,要求用户打开附加的 HTML 文件,以了解有关服务器升级的更多信息,并查看有关避免停用帐户的说明。

钓鱼邮件内容示例

钓鱼邮件内容示例

打开 HTML 附件时,将显示一个虚假的 Zimbra 登录页面,为了更加真实,该页面复刻了包含目标公司的徽标和品牌。一旦在钓鱼表单中输入了帐户密码,就会通过 HTTPS POST 请求发送到攻击者的服务器。

Zimbra 钓鱼登录页面

Zimbra 钓鱼登录页面

窃取用户输入的密码

窃取用户输入的密码

ESET 报告称,在某些情况下,攻击者会使用窃取到的管理员帐户创建新邮箱向企业组织的其他成员发送网络钓鱼电子邮件。分析师强调,尽管该活动缺乏复杂性,但其传播范围很广,Zimbra Collaboration 的用户需要意识到这一威胁。

由于此次网络钓鱼电子邮件被发送到世界各地的企业组织,而不是特定针对某些组织或部门,其背后的攻击者身份仍然未知。

通常,攻击者会针对 Zimbra Collaboration 电子邮件服务器进行网络间谍活动,以收集内部通信或将其用作传播到目标组织网络的初始突破点。

今年年初,Proofpoint 透露,俄罗斯“ Winter Vivern ”黑客组织利用 Zimbra Collaboration 缺陷 (CVE-2022-27926) 访问了北约组织、政府、外交官和军事人员的网络邮件门户;去年,Volexity 报告称,名为“ TEMP_Heretic ”的攻击者利用 Zimbra Collaboration 产品中的零日漏洞 (CVE-2022-23682) 访问邮箱并执行了横向网络钓鱼攻击。

ESET 总结称,Zimbra Collaboration 在IT 预算较低的企业组织中广受欢迎,这也导致它对攻击者而言是一个颇具吸引力的目标。

参考来源:Phishing campaign steals accounts for Zimbra email servers worlwide