信息安全社区经常忽视作为端点的网络设备。大多数人专注于保护系统和检测Windows域环境中的威胁,也包括检测运行MacOS和Linux系统的端点上的威胁。

用于这些工作的常见日志记录工具是Windows上的Sysmon,Linux及MacOS上的的Auditd和Auditbeat。对于网络方面,通常使用Snort或Suricata之类的NIDS系统分析网络流量,并使用诸如Zeek和PCAP之类的工具解析相关协议,以供日后分析。

所有这些数据通常会被集中到一个日志分析工具中,例如ELK或Splunk,分析师在这些工具中运行搜索查询或分析以检测其环境中的攻击行为。 MITRE ATT&CK框架提供了一个很好的起点,可以基于杀伤链的每个步骤中攻击者可能采取的策略,来衡量和塑造分析人员在数据检测中使用的技术。在此处阅读有关MITRE ATT&CK框架的更多信息。)

然而,Enterprise ATT&CK矩阵未涵盖的是网络设备本身以及攻击者可能在此类设备上执行的策略和技术。可能有人会说,这种攻击面很小,不是一个合理的目标,但我不同意。在网络中,Windows约占设备总数的75-90%,Linux约设备总数的1-3%,而网络设备通常占设备总数的10-20%。其中包括路由器,交换机,防火墙,VPN集中器,无线访问点,无线局域网控制器等。

这些网络设备具有Windows,Linux和MacOS一样的CVE,这些高漏洞使得获取“system”或“root”访问权限(级别15)成为可能。管理员通常较少对这些的漏洞进行修补,这些修补不像Linux yum/apt命令那样自动化,也不像SCCM/WSUS服务器那样简单。网络基础结构设备也几乎总是较旧的,因为它们的更换频率很低,并且不属于供应商的支持范围。网路设备通常具有不会更改的默认凭据以及不安全的配置(例如启用了Web GUI)。潜在的攻击者可以利用这些错误的配置和漏洞。

这些网络设备提供的不只是要分析的网络流量。就像Linux syslog一样,它们也具有可以转发到SIEM的日志。 Syslog是一个好的开始;这不是关于“网络运营中心”,而是关于“安全运营中心”。 Syslog很有用,而且会在警告,错误和调试级别中找到有价值的事件,但是这些日志主要是关于设备正在执行的操作。

在企业中部署的大多数现代网络设备都支持远程日志记录。思科,博科,瞻博网络,戴尔等—全部支持AAA的TACACS或RADIUS。AAA指的是身份验证,授权和计费。当打开这些网络端点的访问许可,管理员即可查看这些设备上发生的情况。是否是管理员在添加本地用户?使用MITRE ATT&CK的模型分析这些日志将帮助检测对网络基础结构执行的操作是否合法。

当前,MITRE ATT&CK模型尚未将网络设备及其操作系统分类为“Platform”(平台)。并且只有一项“Technique”(技术)引用“Network Device Logging”(网络设备日志)作为数据源。检测所需的分析方法取决于网络设备日志,尤其是AAA的身份验证和计费日志。授权将主要用于缓解风险,并确保网络管理员帐户具有执行其功能所需的最少特权。

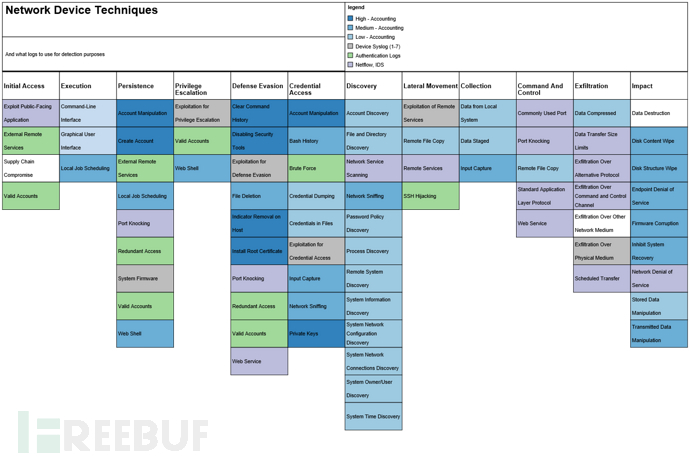

在目前的244种Enterprise ATT&CK技术中,其中64种可以应用于网络设备。使用AAA,Netflow,IDS和Syslog,管理员将能够检测到网络设备上发生的大部分事件,无论其是合法管理还是恶意活动。

美国CERT的说法

俄罗斯网络攻击者利用了许多与网络管理活动相关的老旧或薄弱的协议和服务端口。网络攻击者利用的这些弱点有:

识别易受攻击的设备;

提取设备配置;

映射内部网络架构;

收集登录凭证;

伪装成特权用户;

修改设备固件,操作系统,配置;

并且通过俄罗斯网络攻击者控制的基础架构复制或重定向受害者流量。

此外,俄罗斯网络攻击者可能会修改或拒绝通过路由器的流量。

美国CERT认为路由器和交换机正在被作为攻击目标:

针对网络设备的APT和恶意软件:

SYNful Knock — 思科路由器注入

https://www.fireeye.com/blog/threat-research/2015/09/synfulknock-_acis.html

Dragon fly 2.0 / Berserk Bear https://www.darkreading.com/endpoint/privacy/russian-apt-compromised-cisco-router-in-energy-sector-attacks/d/d-id/1331306

Gekko Jackal — Activist Group https://go.crowdstrike.com/rs/281-OBQ-266/images/15GlobalThreatReport.pdf

Symantec — Hacking routers 101 https://www.symantec.com/connect/articles/exploiting-cisco-routers-part-1

数据源:

当前,MITRE有一个称为“网络设备日志”的数据源,但没有太多有关它的信息,只是保存了一种当前可以使用的技术。本文提出了以下网络设备日志记录类别:

1. 网络设备(系统)日志-通过Syslog协议

2. AAA日志-通过TACACS或RADIUS协议

下图是ATT&CK导航器中的一层,代表适用于网络设备的所有技术,并按可用于检测数据的数据源进行颜色编码。 “Accounting”数据源(蓝色)进一步细分为置信度高,中和低,以表示确定操作是合法的管理员操作还是对手的容易度。

分析

使用来自网络设备的AAA中的“计费”数据编写了12个“ Sigma”规则。通常在网络设备上执行的许多操作都是由管理员执行的,所以有一些方法可以减少误报率。基线网络管理员定期在系统上执行的操作,通常表现为由谁执行功能以及何时执行。通过启用规则,观察和记录常见行为,您可以调整规则以减少警报次数。

有关规则的一些注意事项。通常在网络操作系统中,可以缩短命令,并且该命令仍将运行,例如,可以将“show history all”缩短为“s hi a”,并且仍然给出相同的结果。但是,使用AAA登录时,TACACS将记录完整的预期命令。因此,在为正在运行的某些命令编写检测分析时,仅必须考虑完整命令。当|(管道)命令与“include”一起使用以过滤结果,该结果未在AAA记帐日志中显示。仅过滤显示在终端输出中的内容。

缓解措施

在MITRE ATT&CK Wiki上已经列出的大多数缓解措施在一般意义上也适用于联网设备。但是总体上未列出仅适用于网络操作系统的主要缓解措施是当应用AAA时,仅授予有限的用户特权级别访问权限的授权方面势在必行。企业策略甚至可以限制允许管理员运行的命令。

将网络设备分段在不同的VLAN上,按照最佳业务实践安全地配置设备,更改默认凭据,适当地打补丁,应用最小特权概念,启用远程日志记录,并遵循NIST治理框架。

适用于网络设备的企业矩阵中的12种策略概述

初始访问

与网络设备相关的四种技术主要是利用漏洞或使用被盗的凭据远程登录。网络基础结构很可能不是进入网络的初始访问向量,但确实为攻击者提供了可作为立足之地的攻击面。

执行

攻击者有两个主要向量,要么是使用命令行,要么是使用GUI(如果已启用)。使用计费日志查看正在执行的操作。

维持访问

就像Windows或Linux计算机一样,攻击者可以创建一个新帐户,安排工作,使用有效帐户,甚至替换固件(与SYNful Knock恶意软件一样)。

防御规避

攻击者清除命令历史记录,甚至关闭具有适当访问权限的远程日志记录,都是可以实现的。这就是为什么对这些分析发出警报应具有高度的信心和优先级。培训网络管理员不要执行这些功能来降低误报率。

凭证访问

与维持访问类似,可以通过查看历史记录(包含明文密码),查看设备上保存的文件(旧配置),甚至查看设备本身的数据包嗅探来恢复凭据。

发现

这些是普通管理员可以运行的命令,从创建点以及查看使用这些命令的频率,可以创建自定义基准。也许某些命令从未使用过,这些可能会成为更有用的警报。找一个管理员可以执行这些功能的常见时间,或者总是由同一个人来执行。然后针对网络环境定制警报。

横向运动

通常使用scp,tftp或ftp在设备之间复制文件。

采集

网络设备的配置提供了大量有关网络的信息,其中包括攻击者想要收集的密钥和密码。

命令与控制

Web服务和常用端口可用于与攻击者在其云基础架构中拥有的C2服务器进行通信。

泄露

数据可以通过文件传输或通过通用端口轻松导出,甚至可以粘贴复制!

影响

影响最适用于网络设备,因为这会影响很大一部分网络。可以在设备上放置ACL以丢弃或降低流量。可以擦除配置,并重新启动将使DOS进入网络的设备。可以修改配置,擦除文件系统,删除文件,通过写入固件等。所有这些都可能对设备和网络造成损害。

技术

在这里查看适用于网络设备上的64种ATT&CK技术的细目分类!) 它详细介绍了该技术,数据源,示例网络设备命令(如果适用)以及为何适用的评论。

*本文作者:makaisghr,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh