你好哇!又见面了,这篇关于跟踪和溯源网络攻击的技术挑战的文章,文章参考霍华德·利普森博⼠的一些想法和鸢佬分享的简单技巧,希望对大家的技战法写作提供帮助!

网络攻击获取目标价值的发展路径

互联网和全球信息社会可以提供的所有好处,是对各国所依赖的最基本和必要服务的⽀持。但是也会受到基于互联网的攻击,攻击者使用跨越国际的网络,可以针对全球计算机网络进行攻击。从历史上看,对⼀个国家的攻击通常是需要跨越国家边境的物理攻击,因为速度足够慢,所以会受到该国军队的识别和拦截(就算是闪电战,只要有足够的战略纵深,也可以一战),但是这样可能会留下物证,以便目标追踪、和识别以及袭击中使用的新式武器等。如今的网络攻击,可以利用互联网的速度和全球连通性使国界变得脆弱,因此训练有素的攻击者,可以针特殊的目标达到持久性、隐蔽性、精准性的攻击。

如今的互联网是⼀个由全球上亿台主机组成的互连网络。截止2023年7⽉底,微步已发现超过难以计数的攻击事件,其中的大多数以TC/IP 为主。然⽽,尽管存在严重的安全缺陷,TCP/IP仍然是互联网上网络通信的标准协议套件,它因为历史的局限性,极大地限制了我们的溯源和追踪网络攻击的能力。

当今互联网面临的最大威胁是与其连接的许多系统的安全状况极其糟糕。而且影响安全的因素有很多,包括商业CSM、OA软件,其功能数量和该系统的安全设计程度成为反比,随着OA系统等软件不断的更新,也会有新的漏洞被发现。许多产品列如:企业微信、WPS、钉钉的⼴泛使用意味着⼀旦发现漏洞(通常是内置的浏览器漏洞),攻击者就可以利用它来攻击安装了该产品的操作系统。由于大多数互联网用户缺乏专业的安全培训,就导致了供应商的安全补丁不会立刻被客户安装(如果有的话)。因此,公网可能存在大量未修补漏洞的系统很容易被攻击者攻陷,攻击者随后就会利用这些系统作为攻击目标的跳板,去攻击那些保护得更好的系统,并更好的隐藏攻击者的踪迹,防止被攻击目标溯源。

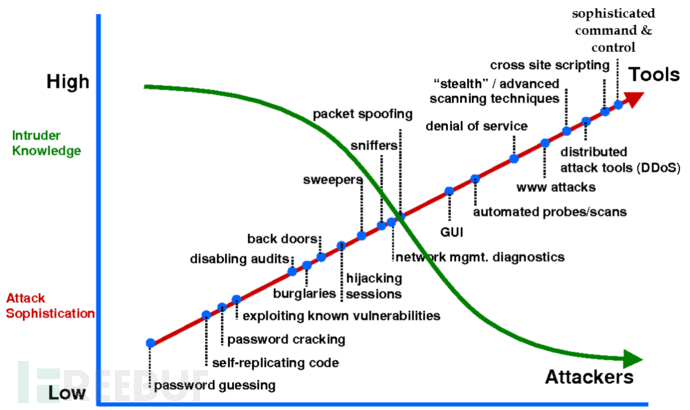

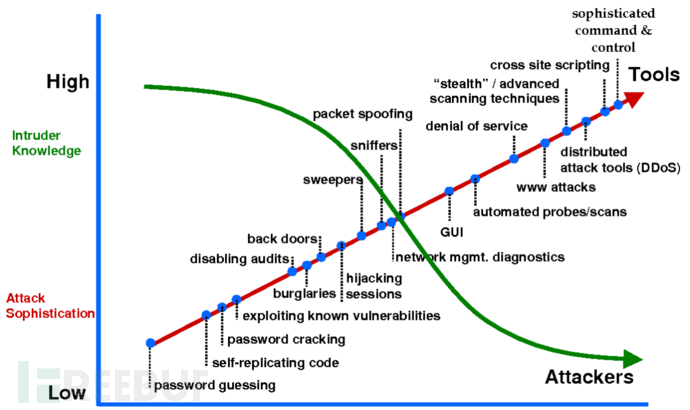

如下图所示,尽管互联⽹攻击的复杂性随着时间的推移而增加,但是大部分攻击者的技术难度正在下降,就像开发人员和运维人员的安全意识⼀样。该图所代表的含义就是:如果是经验丰富的攻击者通常会构建属于APT组织独有的工具(包括对其二开和免杀处理)、脚本(包括删除日志或隐藏文件)等;如果是新手攻击者可能只会单纯的使用别人编写好的工具和开源工具,进行自动化的攻击。从而利用目标的安全防御松懈对攻击目标造成巨大的影响。当然这种事件也经常发生,有时候它造成的影响也不比APT组织造成的影响大。

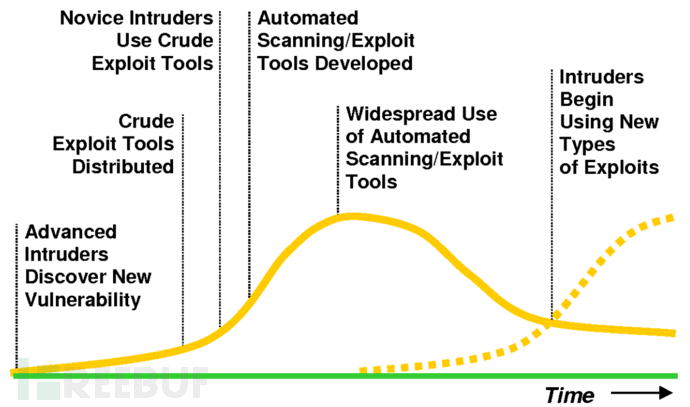

下图所示,我们可以理解为在漏洞利用过程中漏洞利用事件和漏洞数量的关系。其中图表的高度代表与给定漏洞相关的安全事件的数量,图表的长度代表与漏洞利用的周期。我们发现,开始经验丰富的攻击者发现了⼀个新的漏洞,并且系统在利用该漏洞的早期尝试中受到了损害。最终,由于漏洞利用⼯具的⼴泛使⽤导致事件数量达到峰值。但是,安全公告的发布和供应商补丁的有助于减少与漏洞相关的事件数量。所以,作为甲方人员,我们应该随时注意,各大厂商应急响应中心的情报,发现补丁和漏洞情报,第一时间加固受到影响的主机系统。

我们通过上图发现,漏洞利用周期虽然提供了针对攻击周期的研究,但是通过一味"打补丁"的方法远不足已保护公网上暴露的基础设施和敏感主机系统。对于此类关键基础设施和敏感主机,网络攻击成功,可能意味着对国家造成重大的经损失。这意味着成功溯源攻击者的威慑价值,对于互联网和依赖互联网的国家的生存将变得越来越重要。

关于现代网络攻击溯源的困境

我们知道溯源的过程还可以发现攻击技术的实现细节、利用的新技术、攻击路径等,以便制定防御措施和建立新的规则库,防止未来发生类似的攻击事件。此外, 通过溯源进行反制,可以打断正在进行的攻击。随着基于互联网的主机服务的重要性不断增加,预防和阻止正在进行的攻击的能力,对社会的价值将比灾难发生后追究责任和弥补损失更加重要。

- 攻击者的数据包的源地址无法确定的问题

攻击者通过匿名服务器和CDN防御溯源的问题

攻击者利用隧道阻碍追踪的问题

攻击者破坏日志妨碍溯源的问题

无法匹配攻击者和对应IP的问题

普通运维和开发人员的安全知识欠缺的问题

攻击者的数据包的源地址无法确定的问题

我们知道高权限用户可以轻松修改IP数据包中的任何信息,特别是可以伪造数据包的源地址,从而有效的隐藏其真实IP来源。对于单向通信,攻击者只需在源字段中插⼊虚假地址;对于双向通信,伪造源地址更为复杂,但攻击者熟知这些技术。在攻防演练中使用DDos的情况并不罕见,从目标的角度来看,攻击似乎源自⼀个庞大的僵尸网络。它的总体效果是,大量数据包如同洪水淹没了受害者的系统,而这些数据包很难被溯源,因为反射的数据包来自大量不同的机器,每台机器仅发送相对少量的数据包,这些数据包在整个互联⽹上传播。攻击者在僵尸网络的某个子集之间轮流对目标进行攻击,使得溯源变得更加困难。

攻击者通过匿名服务器和CDN防御溯源的问题

我们知道,国外许多商业和非营利网站会提供"匿名器"服务,充当用户想要连接的网站之间的中介。与此同时匿名器服务隐藏识别信息是非常好用的,特别是隐藏用户的IP地址。例如:洋葱路由这个项目,它使用了非常复杂的匿名技术,其中⼤量中间主机合作来保护用户的匿名性(这个用户有可能就是攻击者)。在洋葱路由中,数据包通过多个协作主机进⾏路由,提供多层封装和加密(就像洋葱的层⼀样),提供了高水平的保护,有效的防止了溯源。导致数据包的最终接收者只能看到最后⼀个中介的IP地址。这大大的增加了我们的溯源难度。

攻击者利用隧道阻碍溯源的问题

IP隧道,也称为封装,目的是将IP数据包隐藏在新IP数据包的数据部分中。它涉及对原始数据包的加密,而加密的IP隧道用于创建虚拟网络。而且隧道加密特征,随着HTTPS普及以及QUIC等特性的运用,我们在网络层看到的是加密二进制数据,不再是明文字符,基于内网流量特征的研判能力将失效。对于溯源人员来说针对加密流量分析,所包含的信息元素更多,分析起来也更加困难,并且所需要的时间和成本较高。

攻击者破坏日志妨碍溯源的问题

溯源可以通过日志分析系统,分析日志数据或得,攻击者的攻击时间,攻击路径为威胁情报做出更精确的判断,甚至可以通过日志发现攻击者使用的0day。但黑客经常试图通过破坏或修改系统日志或其他审计数据以及传播错误信息来隐藏自己的踪迹。

攻击者攻击日志的原因有很多,如下所示:首先,攻击者通常不希望被发现,因为日志记录提供了攻击者活时间、路径等信息,所以要避免这些信息被发现;其次,攻击者更可能通过误导目标,以此来隐藏他的攻击痕迹,使观察者认为发生的是其他事件;最后,除隐藏痕迹外,攻击者也会通过日志获取有用的信息。

无法匹配攻击者和对应IP的问题

溯源攻击数据包到发起复杂攻击的机器确实是⼀项艰巨的任务。然而,溯源的主要目的是通过确定人物攻击画像和反制攻击者的攻击。我们知道发起这些攻击的个人或APT组织,必须在发起攻击的机器的IP地址和发动攻击的人或组织之间的IP地址建立联系。然⽽,互联网泛滥的趋势使得将机器的IP地址与使用它们的人联系起来变得越来越困难了。

总的来说,虽然提供互联网服务的运营商会与执法部门合作。但"代理池"的出现以及无线网卡设备(以及匿名购买能力的提升)越来越容易获得,我们将IP地址匹配到特定实体的能力造成了更为严重的干扰。 随用随停的代理池与话费卡搭配无线网卡很少或根本不需要⾝份验证。这导致了攻击者可以在访问互联⽹时实现⼏乎完全的匿名。

这导致溯源的能力,即将不同方面关联起来的跨多个领域的溯源方法(威胁情报)受到极⼤限制。所以,目前通过威胁情报针对攻击源IP地址做情报画像的技术能力仍然不够准确,以至于今天的攻击者几乎没有动力采取额外的方法,例如使用CDN和"干净"的域名等方法,以实现进⼀步的匿名性。但是我们相信随着溯源过程中基本威胁情报分析技术的改进,我们预计攻击者会采取这些额外的步骤来隐藏其攻击身份。

普通运维和开发人员的安全知识欠缺的问题

在如今互联网环境中,连接到外网的服务器系统数量相对较少,并且这些机器通常由在配置和维护,至少需要擅长系统安全和运维方面拥有完善技能的多个人来管理。但是,由于某些原因连接到外网的服务器系统中大部分是由很少或没有专业安全管理知识的运维操作的。往往这些机器很容易成为攻击者的猎物,攻击者也可以反过来使⽤这些机器作为跳板来攻击公司总部或者数据区这种防御严密的目标。攻击者通过在通往核心靶标的过程中,可以掩盖攻击的真正起源,使得溯源攻击者成为⼀项极其困难的任务。大多数互联网系统普遍较差的安全性使得即使是受到良好保护的靶标也变得更加脆弱,这严重阻碍溯源攻击者真实IP的难度。

总结

以上就是我自己在hvv期间总结的技战法模块,希望对大家的技战法编写提供思路和闪光点,通过抛砖引玉让大家伙的技战法写的越来越好。如果能获得大家的认可和喜爱,不胜感激!!(希望大家,点赞支持一波)

如有侵权请联系:admin#unsafe.sh