官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

最近,有越来越多的证据表明Akira勒索软件以思科VPN产品为攻击目标,入侵企业网络、窃取并最终加密数据。

Akira勒索软件是2023年3月推出勒索软件,该组织后来增加了一个Linux加密器,以VMware ESXi虚拟机为目标。

思科 VPN 解决方案被许多行业广泛采用,在用户和企业网络之间提供安全、加密的数据传输,通常供远程工作的员工使用。

据报道,Akira经常利用被攻破的思科 VPN 账户入侵企业网络,而不需要投放额外的后门或设置可能泄露的持久性机制。

Akira 的目标是思科 VPN

Sophos 在 5 月份首次注意到 Akira 滥用 VPN 账户的情况,当时研究人员指出,勒索软件团伙使用 "单因素身份验证的 VPN 访问 "入侵了一个网络。

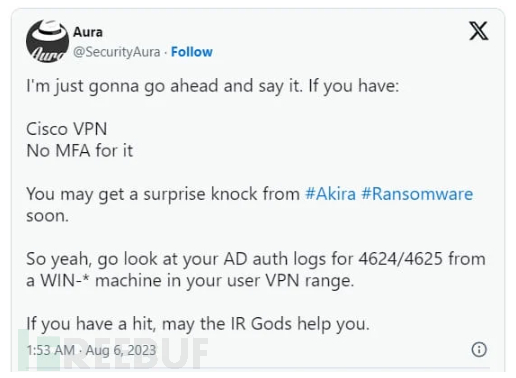

一个名为 "Aura "的事件响应者在 Twitter 上分享了关于入侵活动的更多信息,介绍了他们是如何应对多个 Akira 事件的,这些事件都是使用未受多因素身份验证保护的思科 VPN 账户实施的。

在与 BleepingComputer 的对话中,Aura 表示,由于思科 ASA 缺乏日志记录,所以并尚不清楚 Akira 是通过暴力破解获得 VPN 帐户凭据,还是在暗网市场上购买的。

SentinelOne WatchTower 与 BleepingComputer 私下共享的一份报告也聚焦于相同的攻击方法,报告指出 Akira 可能利用了思科 VPN 软件中的一个未知漏洞,在没有 MFA 的情况下绕过了身份验证。

SentinelOne 在该团伙勒索页面上发布的泄露数据中发现了 Akira 使用思科 VPN 网关的证据,并在至少 8 个案例中观察到了思科 VPN 相关特征,表明这是勒索软件团伙持续攻击策略的一部分。

在八起 "Akira "攻击中发现思科VPN特征 图源:SentinelOne SentinelOne

远程访问 RustDesk

此外,SentinelOne WatchTower 的分析师还观察到 Akira 使用 RustDesk 开源远程访问工具来浏览被入侵的网络,这是已知的第一个滥用该软件的勒索软件组织。

由于 RustDesk 是一个合法工具,不会引起任何警报,因此它可以隐蔽地远程访问被入侵的计算机。

使用 RustDesk 带来的好处包括:

- 可在 Windows、macOS 和 Linux 上跨平台运行,覆盖 Akira 的全部目标范围

- P2P 连接经过加密,因此不太可能被网络流量监控工具标记

- 支持文件传输,有助于数据外渗,从而简化了 Akira 的工具包

- SentinelOne 在 Akira 的最新攻击中观察到的其他 TTP 包括 SQL 数据库访问和操作、禁用防火墙和

- 启用 RDP、禁用 LSA 保护和禁用 Windows Defender

2023 年 6 月底,Avast 发布了针对 Akira 勒索软件的免费解密程序。但从那之后威胁者已经给加密程序打了补丁,Avast 的工具只能帮助那些旧版本的受害者。

参考来源:Akira ransomware targets Cisco VPNs to breach organizations (bleepingcomputer.com)