Hackernews 编译,转载请注明出处:

一种名为XLoader的苹果macOS恶意软件的新变种浮出水面,它伪装成一款名为“OfficeNote”的办公生产力应用程序,将其恶意功能伪装起来。

“新版本的XLoader被捆绑在一个名为OfficeNote的标准苹果磁盘映像中,”哨兵一号安全研究人员迪尼什·德瓦多斯和菲尔·斯托克斯在周一的分析中说,“其中包含的应用程序使用了开发人员签名MAIT JAKHU (54YDV8NU9C)进行签名。”

XLoader于2020年首次被发现,被认为是Formbook的后继产品。它是一种以恶意软件即服务(MaaS)模式提供的信息窃取和键盘记录工具。该恶意软件的macOS变体于2021年7月出现,以Java程序的形式以编译的.JAR文件的形式分发。

这家网络安全公司当时指出:“此类文件需要Java运行时环境,因此,恶意的.jar文件无法在macOS的安装中执行,因为苹果在十多年前就停止在Mac电脑上发布JRE了。”

XLoader的最新版本通过切换编程语言(如C和Objective C)来绕过此限制,并在2023年7月17日签署了磁盘映像文件。苹果公司已经撤销了签名。

SentinelOne表示,在整个2023年7月,他们在VirusTotal上检测到多次该工件的提交,证实了这次活动的广泛性。

研究人员说:“犯罪软件论坛上的广告提供了Mac版本的租金,每月199美元或299美元/3个月。有趣的是,与Windows版本的XLoader(每月59美元和每月129美元)相比,这个价格相对昂贵。”

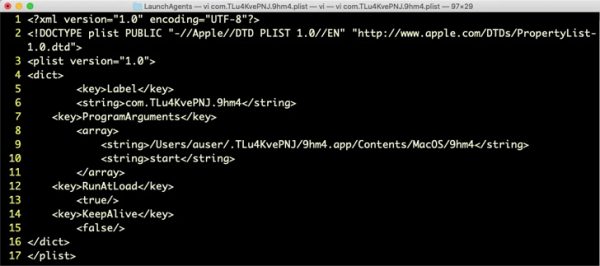

一旦执行,OfficeNote就会抛出一条错误消息,提示“无法打开,因为找不到原始项目”。实际上,它会在后台安装一个Launch Agent以实现持久化。

XLoader旨在收集剪贴板数据以及存储在与web浏览器(如Google Chrome和Mozilla Firefox)相关的目录中的信息。然而,Safari不是其攻击目标。

除了采取手动和自动化解决方案逃避分析的步骤外,恶意软件还被配置为运行睡眠命令来延迟其执行并避免引发任何危险信号。

研究人员总结道:“XLoader持续对macOS用户和企业构成威胁。”

“这个伪装成办公生产力应用程序的最新迭代版本表明,其目标显然是工作环境中的用户。恶意软件试图窃取浏览器和剪贴板的机密,这些机密可能被使用或出售给其他威胁行为者,以进一步危害用户。”

消息来源:thehackernews,译者:Linn;

本文由 HackerNews.cc 翻译整理,封面来源于网络;

转载请注明“转自 HackerNews.cc ” 并附上原文