前言

在网络攻防演练实战中,权限提升技战法扮演着关键的角色。权限提升是攻击者在系统或网络中升级自身权限的关键技术,承接了攻击者获取初始访问权限的努力,并为之后的攻击行动铺平道路。高权限使攻击者能够突破初始的访问限制,进而实现更深入、更具破坏性的攻击。

在演练中,蓝军(攻击方)可能会利用各种技术手段进行权限提升攻击,突破初始的限制,进一步渗透目标网络,获取更敏感的信息、控制更多的系统资源,或者对目标进行更深入的操纵和破坏。红军(防守方)面临着蓝军利用各种技术手段试图提升权限的挑战。

攻防演练中本地权限提升攻击的“五大危害”:

- 系统安全降级:通过权限提升手段,攻击者可以将受害者的权限从普通用户提升为管理员,这会导致系统的安全性大幅降低。一旦攻击者获得管理员权限,他们可以安装恶意软件、修改系统设置、删除重要文件,甚至完全控制受害者的计算机。

- 恶意软件安装:许多恶意软件需要管理员权限才能成功感染系统,因此它们借助各类权限提升手段欺骗用户,使其在不知情的情况下安装恶意软件。这可能包括间谍软件、勒索软件、广告软件和其他类型的恶意程序。

- 敏感数据泄露:绕过安全限制,访问用户的敏感数据。这些数据可能包括个人身份信息、登录凭据、金融信息等。一旦数据泄露,用户可能会面临身份盗用和其他严重后果。

- 系统文件篡改:修改系统文件、注册表项和配置设置,导致系统不稳定或无法正常运行。这可能导致系统崩溃、蓝屏等问题,严重影响用户的正常使用。

- 后门隐匿安装:可以被恶意软件利用来安装后门程序,为攻击者提供长期访问和控制的机会。这使得攻击者可以持续监视和操纵受害者的计算机,而不被察觉。

为了应对攻防演练实战的考验,防守方需要理解和掌握权限提升技战法,搭配相关产品与相应的防御措施,以有效保护关键靶标免受攻击。本文总结了攻防演练中高频使用的权限提升方式及应对之策,帮助防守方增加对攻击者行为的了解,更好地应对和防范权限提升攻击。

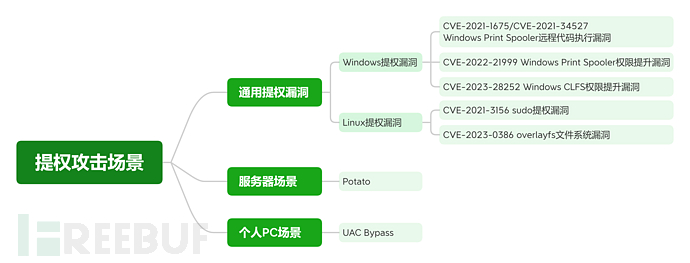

在攻防演练的后渗透阶段中,用于实现权限提升的方案里使用频率最高的有漏洞利用、UAC Bypass、Potato等:

1.本地权限提升类漏洞

在获取目标初始访问权限后,通过权限提升漏洞扩大攻击能力,或将权限提升漏洞直接附加在木马武器中进行投递。在Windows操作系统中,出现漏洞的组件既有Win32k、Print Spooler这种漏洞“重灾区”,也有近两年频繁出现漏洞的内核组件CLFS通用日志文件系统。Windows作为最为常见的PC操作系统,其上的高可利用提权漏洞带来的危害不言而喻,而Linux在生产环境、服务器等场景下也占有不少的应用,一旦遭受漏洞攻击,会给用户的生产生活带来严重的损失。

在Windows操作系统中,打印机服务(Print Spooler)漏洞应用范围广,稳定性强,同时具有强危害性,例如名为PrintNightmare的CVE-2021-1675/CVE-2021-34527漏洞,在域环境中合适的条件下,无需任何用户交互,未经身份验证的远程攻击者就可以利用该漏洞以SYSTEM权限在域控制器上执行任意代码。此外,近期爆出的在野利用漏洞同样值得关注,例如Windows CLFS权限提升漏洞CVE-2023-28252,由于其很高的可利用性,可能会被攻击者继续利用。

在Linux操作系统方面,CVE-2021-3156 sudo提权漏洞从被公开便被认为是一个非常严重的漏洞,它影响了Linux和Unix系统上的sudo命令,允许未经授权的用户在系统上获得root权限。

2.UAC Bypass用户端权限提升方案

Microsoft的Windows Vista和Windows Server2008操作系统引入了一种良好的用户帐户控制架构,它是Windows的一个安全功能,防止对操作系统进行未经授权的修改。UAC要求用户在执行可能影响计算机运行的操作或在进行可能影响其他用户的设置之前,拥有相应的权限或者管理员密码。UAC在操作启动前对用户身份进行验证,以避免恶意软件和间谍软件在未经许可的情况下在计算机上进行安装操作或者对计算机设置进行更改。如果管理员不允许更改,则更改不会执行。

Uac Bypass是指攻击者绕过UAC机制的弹窗通知,在不提示用户的情况下达到执行高权限操作的攻击技法。当程序出现提升权限的请求时,AIS服务将校验其是否满足权限提升的条件。满足一定条件的程序将不需要弹出UAC对话框自动提升为管理员。例如,使用Rundll32加载特制的DLL,该DLL加载自动提升的组件对象模型对象,并在通常需要提升访问权限的受保护目录中执行文件操作。恶意软件也可能被注入到受信任的进程中,以获得提升的权限,而无需提示用户。

常见的UAC Bypass方式有劫持特定的注册表项、绕过AIS对可信目录的检查逻辑、滥用Windows AutoElevate等,UACME开源项目中列举的很多已知的UAC Bypass方案,说明UAC仍存在较大的暴露面,需要在演练前进行针对性的封锁。

3.Potato服务端权限提升方案

服务账户身份在Windows权限模型中本身就具有很高的权限,部分服务进程具备可模拟客户端的SelmpersonatePrivilege进程权限。Potato提权的原理基于Windows操作系统中的一个可滥用的安全机制,该机制存在于Windows的管道(pipe)服务中。通过特殊方式构造SYSTEM身份向恶意服务端的连接,即可借助特殊权限模拟SYSTEM进程身份,实现Potato提权。

Potato相关技术在武器化实战过程中一直演进、成熟。在演练中,一旦从外部突破到服务器,攻击者往往选择利用Potato攻击技术从服务账户提升到SYSTEM权限,进行后续权限维持等攻击操作,造成严重后果。且在服务器场景下可能存在部分防御薄弱、账户权限较高的特殊性,Potato提权方式在演练中一直有比较亮眼的发挥。

综上,在攻防演练前,防守方有必要对己方资产中相关漏洞、防护缺口进行排查,提高演练过程中对相关行为的检测能力,避免防守失分。一旦高权限被攻击者获取,攻击者能够展开更深层次的渗透攻击。

除了及时更新系统、实施最小权原则以外,需要对已知的本地提权漏洞、UAC Bypass方案以及Potato提权方式进行及时的研究与封锁。更进一步,在防护端对权限提升本身进程权限发生变化的行为进行监控,实现对权限提升类行为的防控。绿盟一体化终端安全管理系统(UES)已集成对进程权限异常变化的检测,提供权限提升威胁发现与告警能力,保障终端安全。

如有侵权请联系:admin#unsafe.sh