Hackernews 编译,转载请注明出处:

网络安全研究人员发现了一个与Microsoft Entra ID(以前的Azure Active Directory)应用程序相关的特权升级案例,该应用程序利用了一个废弃的回复URL。

网络安全研究人员发现了一个与Microsoft Entra ID(以前的Azure Active Directory)应用程序相关的特权升级案例,该应用程序利用了一个废弃的回复URL。

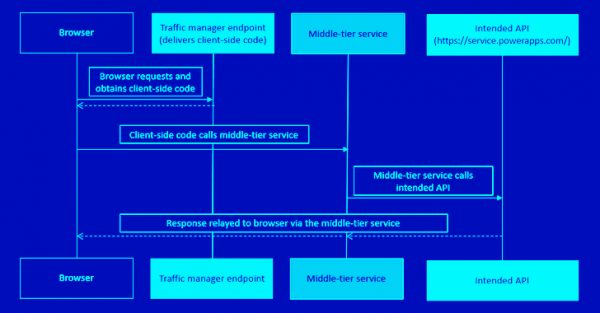

Secureworks反威胁小组(CTU)在上周发布的一份技术报告中表示:“攻击者可以利用这个废弃的URL将授权码重定向到自己,将非法获得的授权码交换为访问令牌。然后,攻击者可以通过中间层服务调用Power Platform API,并获得更高的权限。”

在2023年4月5日负责任的披露之后,微软通过一天后发布的更新解决了这个问题。Secureworks还提供了一个开源工具,其他组织可以使用它来扫描废弃的回复URL。

回复URL,也称为重定向URI,指的是一旦应用程序被成功授权并授予授权码或访问令牌后,授权服务器发送给用户的位置。

微软在其文档中指出:“授权服务器将代码或令牌发送到重定向URI,因此在应用程序注册过程中注册正确的位置非常重要。”

Secureworks CTU表示,他们发现了一个废弃的Dynamics Data Integration应用程序回复URL,该URL与Azure Traffic Manager配置文件相关联,这使得通过中间层服务调用Power Platform API并篡改环境配置成为可能。

在假设的攻击场景中,黑客可能获取现有服务主体的系统管理员角色,并发送删除环境的请求,以及滥用Azure AD Graph API来收集有关目标的信息,以便进行后续活动。

然而,这是基于受害者点击恶意链接的可能性,该行为会导向Microsoft Entra ID在登录时发出的授权代码被传递给攻击者劫持的重定向URL。

Kroll透露,以docusign为主题的网络钓鱼活动正在增加,这些活动利用开放的重定向,使攻击者能够传播特制的URL,当点击这些URL时,将潜在的受害者重定向到恶意网站。

该公司的乔治·格拉斯说:“通过伪造一个值得信赖的网站URL,攻击者可以更容易地操纵用户点击链接,并欺骗/绕过扫描链接以查找恶意内容的网络技术。这会导致受害者被重定向到一个恶意网站,该网站旨在窃取敏感信息,如登录凭据、信用卡详细信息或个人数据。”

消息来源:thehackernews,译者:Linn;

本文由 HackerNews.cc 翻译整理,封面来源于网络;

转载请注明“转自 HackerNews.cc ” 并附上原文