设想这样一个场景:攻防演练期间,作为防守方的某企业已竭尽所能部署了安全防御体系,但最终仍然被打穿。事后调查发现,竟是本该起到关键防护作用的某个安全产品存在0 Day,被攻击方成功利用。

这正所谓“安全产品不安全”,和其他软硬件产品一样,网络安全类产品也同样容易暗藏大大小小的漏洞。有安全研究人员称,防病毒软件是潜在攻击者的理想目标,如果为防病毒软件编写漏洞利用程序,可能仅需一次就能获得最高权限。

虽然这些漏洞或缺陷绝大数是无意而为之,但一些波及面较广以及频繁出现的严重级别漏洞仍然会让广大用户设备不时暴露在风险之中,而一些长时间“潜伏”未修补的漏洞所带来的影响更加难以估量。此外,某些打着“安全软件”旗号的信息窃取恶意软件也在时刻紧盯着那些容易上当受骗的用户。

如果说这些真真假假的“安全产品”本质上截然不同,但它们露出的这些“马脚“所带来的影响或损失却着实令人头疼。

安全产品漏洞遍及主流厂商

漏洞不会看人下菜,主流安全厂商产品同样不能幸免,且针对这些产品的漏洞利用也由来已久。早在2008年Black Hat黑客大会上,就已出现利用不同方式攻击防病毒软件的议题;2016年,著名安全公司赛门铁克就被曝出众多产品线包含大量漏洞,数百万消费者、小型企业以及大型机构面临自我复制攻击。直到今日,头部安全产品的漏洞仍在不时曝出“惊雷”,困扰广大用户。

多款安全产品漏洞可删除用户文件

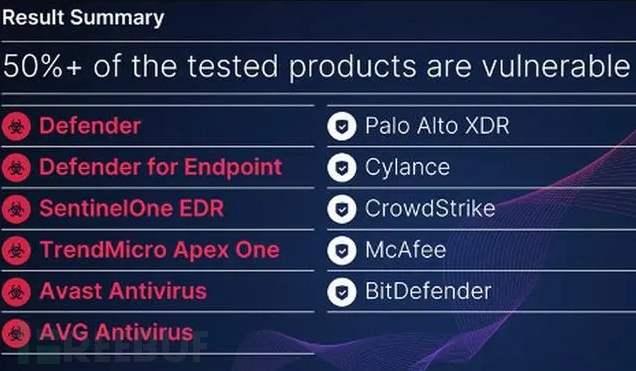

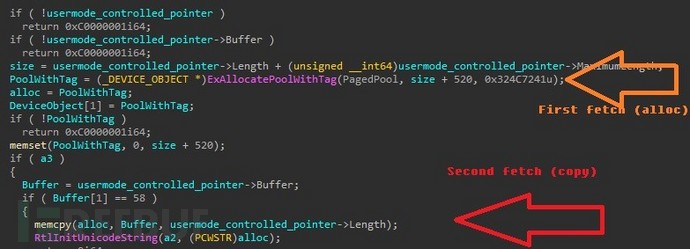

2022年底,网络安全公司SafeBreach的安全研究人员展示了如何利用Microsoft Defender等杀毒软件漏洞永久性删除用户文件的操作。根据发布的PoC,显示利用一种名为TOCTOU的漏洞,在杀毒软件检测到有恶意文件时导入备用路径,会导致在删除恶意文件的同时也会删除用户的正常文件甚至是系统文件,造成电脑无法正常运行。

研究人员共测试了11款杀毒软件,除了微软,SentinelOne、Avast、AVG、趋势科技等厂商产品均受此漏洞影响。

微软将此漏洞追踪为CVE-2022-37971,目前各厂商均以在后续软件版本中修复了这一漏洞。但该研究充分暴露了这些安全产品在一些通用逻辑上存在的缺陷,影响受众可谓十分广泛。

饱受漏洞困扰的Apex One

Apex One是趋势科技旗下的一款端点安全平台,但这款受众广泛的安全产品正饱受大量高危漏洞之苦,仅今年以来就已公开披露达严重级别(CVSS评分7分以上)的漏洞13个,其中包括本地权限提升漏洞、远程代码执行漏洞、文件上传漏洞等类型。

今年5月,Apex One曝出了一个CVSS评分达到9.8分、编号为CVE-2023-32557的关键远程代码执行漏洞,能允许未经身份验证的攻击者将任意文件上传到管理服务器,导致使用系统权限远程执行代码。

长期漏洞未得到修补

除了一些不断新发现的漏洞,一些长时间潜藏的漏洞也是这些安全产品不得不面对的问题。

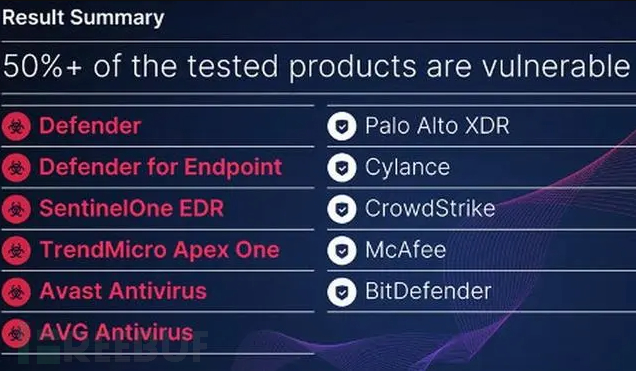

2022年5月,SentinelLabs 发布报告,揭露了知名防病毒产品Avast 和 AVG中存在了近10年的两个漏洞,让数百万设备面临安全风险。

这两个漏洞编号为 CVE-2022-26522 和 CVE-2022-26523,存在于名为 aswArPot.sys 的反 rootkit 内核驱动程序中,而该驱动程序自2012 年 6 月就引入了 Avast 12.1 版本中,其根源来自内核驱动程序中的套接字连接处理程序,可允许攻击者提升权限并禁用防病毒软件,甚至还会造成系统蓝屏、死机。此外,这些漏洞可用作浏览器攻击的第二阶段,或者被用于执行沙箱逃逸,从而造成更严重的后果。

SentinelLabs发现的漏洞

无独有偶,今年4月,微软Windows Defender也姗姗来迟地修补了一个长达5年的漏洞,该漏洞在监测到用户使用火狐浏览器时会启用 Antimalware Service Executable 特性,导致 CPU 占用明显升高,进而导致系统容易出现响应缓慢、卡顿等情况。该漏洞最早于 2018 年 5 月就被发现,但因为长时间未得到修补,导致Win10、Win11系统均受到影响。

恶意安全产品:挂羊头卖狗肉

在用户深知安全软件的重要性的同时,网络不法分子同样也将其视作蛋糕,以虚假的安全问题诱导用户下载所谓的安全软件。这一招虽然对受过安全培训的员工而言不太管用,但对于普通消费者而言往往真假难辨。

当用户浏览网页时,有时会“偶遇”弹窗对用户发出警告,称设备可能感染了各种在线威胁。通常,这类弹窗包含一个网络钓鱼链接,用于下载可解决这些威胁的“安全软件”,或将用户重定向到销售假冒防病毒应用程序的网站。一旦用户点击下载或购买,不法分子就能趁机搜集用户信息,甚至窃取各类账号等敏感数据。

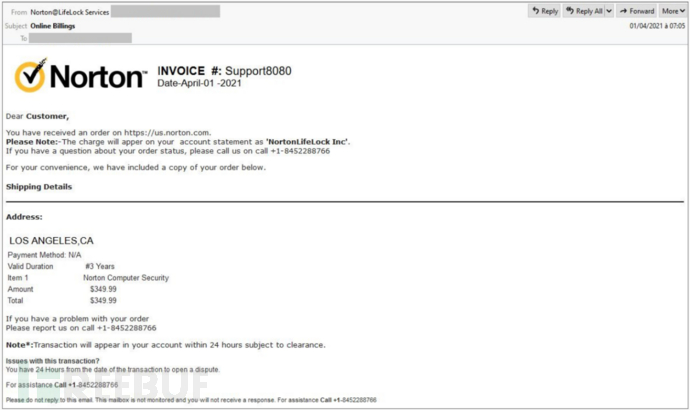

2021年3月,电子邮件安全公司 Vade Secure曾揭露一系列冒充微软、诺顿、迈克菲等知名安全厂商的账单邮件,诱导用户以300多美元的价格订阅相关安全服务。当用户根据邮件中的电话联系对方并根据给到的网址进行购买后,会说服用户以远程访问的方式对系统进行检测,期间会检测出大量虚假威胁,并以此为由安装能够长期远程操控用户设备的软件,如部署恶意软件或将设备纳入不法分子的垃圾邮件僵尸网络。

仿冒安全厂商诺顿技术支持的虚假邮件

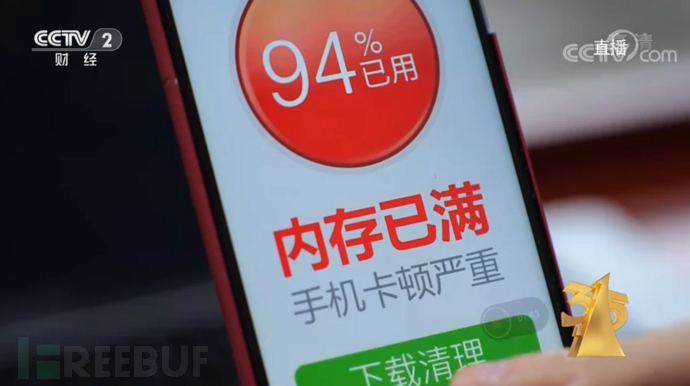

这类挂羊头卖狗肉的现象在国内也已经屡见不鲜。2021年,央视3.15晚会就重点揭露了一批所谓的手机清理软件存在诱导下载、过度收集个人信息等乱象。这些清理软件虽然以手机清理软件命名,实则收集用户信息。它会自动弹出“安全提示”,以内存不足、有病毒需要查杀等方式诱导用户下载,之后便在后台大量窃取用户信息。

中国电子技术标准化研究院网安中心的专家在一款小说阅读软件里发现了端倪,在正常阅读过程中忽然出现了“安全清理”提示,工作人员点击后,下载安装了一款叫“内存优化大师”的App,自动清理过程中又继续蹦出“清理手机缓存”提醒,点击后,手机又下载安装了“超强清理大师”。不断“提醒、下载、清理”,同样路径接力重复,手机上接着又安装了“智能清理大师”和“手机管家PRO”。然而测试人员对“手机管家PRO”进行测试后发现,这款APP表面上看起来是在清理手机垃圾,背地里实则在不断偷偷大量获取手机里的信息。

除了上述三类风险,近年来频繁出现的一些软件后门让不少安全产品成了“睁眼瞎”,不仅可以搜集用户信息、进行远程控制,还能有多种手法躲避查杀,且一些后门甚至就藏在受众广泛或者国际通用的软件及标准之中。比如近期曝出的TETRA无线电标准后门能够暴露敏感数据,而我国早在2000 年就开始采用 TETRA 标准。

可见,如果一些基于通用标准或技术的产品存在风险,而安全产品又不能有效识别、防御,轻则让用户蒙受损失,重则让企事业机关单位产生重大数据泄露事故,进而在国际形势、网络空间格局越发复杂的当下,让国家在大国之间的竞争与对抗中失势。把好安全关,提升安全产品可靠性成为当务之急。

做好信创,从源头把好安全关

既然天底下没有堪称完美的产品,缺陷无法彻底避免,但我们仍能采取措施尽力将其产生的威胁最小化。

首先,对于一般用户而言,尽量从官方或其他正规应用市场下载安全防御类软件,切勿轻信弹窗广告,或者是经过来历不明的链接等渠道下载本身就包含恶意企图的虚假仿冒类安全软件。

但最根本的,是要对安全产品知根知底,它是否基于外国的技术或产品,相关供应链是否可靠,是否容易被黑客利用,或者被境外APT组织植入后门。随着今年7月1日起新修订的《中华人民共和国反间谍法》正式实施,对间谍行为的内涵和外延进行了完善,将“针对国家机关、涉密单位或者关键信息基础设施等的网络攻击、侵入、干扰、控制、破坏等行为”明确为间谍行为。在近期复杂多变的国际局势、地缘政治冲突导致多地摩擦加剧、以美国为首的一些国家对华实行技术制裁和打压的情况下,网络安全相关产品作为守护者,如果不能彻底掌握在自己手中,将很容易成为引狼入室的突破口。

从本质上,要想树牢安全防线,做到更加优质、合规且富有竞争力的安全产品,需要实现从底层开始的国产化。在今年年初由国务院印发的《数字中国建设整体布局规划》中就曾提到,一是要构筑自立自强的数字技术创新体系,二是筑牢可信可控的数字安全屏障,二者缺一不可,相辅相成,可信可控的数字安全屏障是自立自强的数字技术的必然结果,而其中的底座则需要落实到中国信创产业的发展。

不难看出,在国家战略支持的背景下,信创产业发展大有可为。根据艾媒咨询近日发布的《2023年中国信创产业发展白皮书》预计,2023年中国信创产业规模将达20961.9亿元。国产化软硬件的替代潮为信创行业带来发展契机。

虽然在技术水平、创新能力、市场竞争等方面仍面临不少挑战,但国产化替代的趋势不可逆转,比如国资委就要求从2023年开始,每个季度要上报信创系统的替换进度,并要求在2027年底前实现中央企业的信息化系统国产化替代。

无论是网络安全产品也好,还是更加基础的操作系统也好,相信只有夯实地基,将“源码”牢牢掌握在自己手中,才能从根本上提高信息系统的安全性,减少外部威胁和攻击的风险。

参考资料:

微软 Defender、Avast、AVG 被曝出漏洞,诱导 Windows 永久删除用户文件

如有侵权请联系:admin#unsafe.sh