序言

对各单位的网络安全团队来说,每年的护网行动依然是一次大考——考核一年以来各家的安全建设成果、找寻亟需解决的突出问题及方案。作为业内资深的邮件安全厂家,方向标FangMail重点聚焦关注的依旧在邮件安全领域。而邮件攻击,依然是红队最喜爱的、“百年不变”的攻击手段。原因无他,相较正面攻击突破防火墙、VPN来说,邮件是最为脆弱的端口,也是打响网络攻击第一枪再好不过的手段。

很多单位今年感受不深,感觉并没有遭受太多攻击。但是,年年岁岁花还在,岁岁年年人不同,在今年的护网行动中,邮件安全攻击与以往有诸多不同。虽说炮火再猛,犹有竟时,但要知道,红队的炮火,只会比往年更猛,不会更弱。那么今年的炮火都去哪里了呢?

在今年护网行动初期,相较于大部分客户不同的是,在FangMail服务的部分核心客户群体中,特别是10多个企业客户群,却有着完全不一样的风景:可以说攻击队在一开始就“杀红了眼”,连预热都没有,直接采取高举高打攻势,用“冰火两重天”形容皆不为过。这部分客户明显感受到了轰隆隆的炮火声连绵不断,一波接着一波,一浪高过一浪,有的单位,今年遭受的红队攻击,甚至是去年的10倍不止。经总结,这些客户有一个共同特点:基本都是关基单位重要企业。

从某种程度上,这可以被看做是今年国家级安全演练的一个重大变化,无论从资源上来说,还是从国家战略意义上来说,关基单位的安全,原本就应该高于普通企业。管中窥豹可见一斑,相信在可以预见的未来几年,在加快推进国家安全体系和能力现代化建设上,针对不同层次的企业,安全防护要求将更加立体化,只有先保护好心脏,才能顾及手脚乃至皮毛,正所谓“皮之不存,毛将焉附”。在构建安全可靠的网络空间、保护关基行业企业网络安全稳定方面,方向标FangMail在积极践行。

魔高一尺 护网中8大典型攻击场景总结

以上是开篇序言。“魔高一尺 道高一丈”,让我们来深度分析下今年的邮件防护攻击,又有哪些演变,哪些升级和迭代。

今年的攻击手段与方式,主要还是社会工程学攻击,主攻四类方向:

1,加密附件逃逸检测

2,二维码欺诈钓鱼

3,通过知名站点网盘下载恶意附件进行攻击

4,定制恶链传播病毒

几乎所有钓鱼邮件都是以社会工程攻击形式出现,具有极高的欺骗性,并成为邮件攻击的重点形式。各种社会工程攻击,让人目不暇给、防不胜防。

下面根据各种场景,做一些案例呈现:

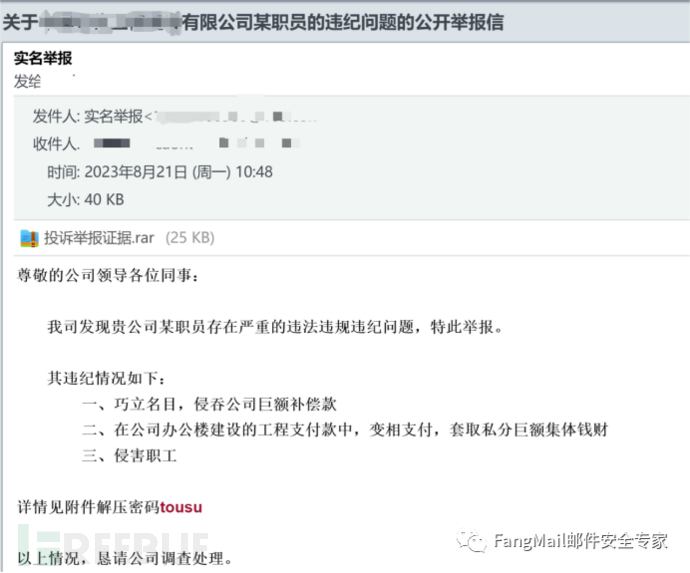

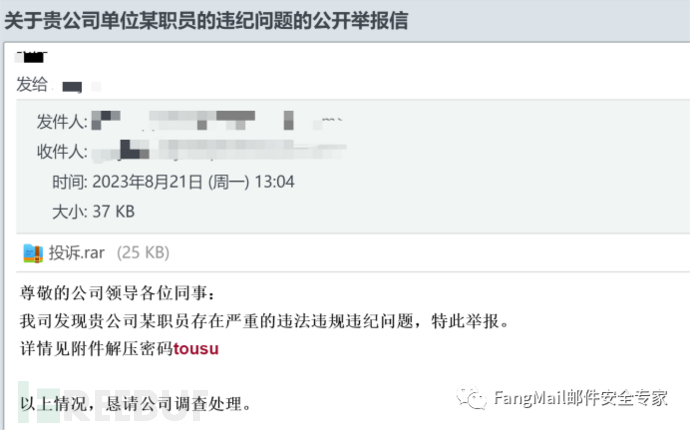

① 举报类社会工程攻击:

直接给相关单位主管领导邮箱账号,发送投诉举报邮件,携带加密附件,发起精准定向攻击:

攻击队做足了功课,连采购项目编号名称、举报公司联系方式、地址都列出来,非常逼真。

以下是给相关主管领导的举报信:

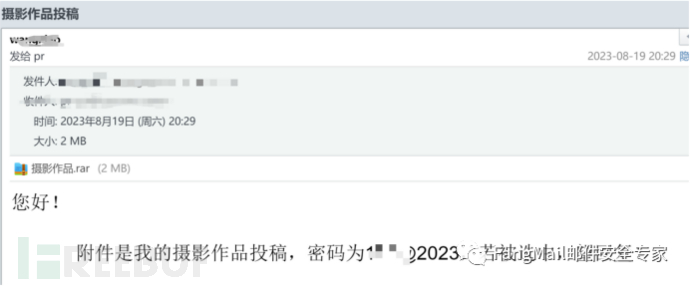

② 定向攻击

攻击队狠起来,直接向HR人员邮箱投递简历形式的恶意攻击邮件:

针对特定账号的定向攻击,攻击队做了不少前期工作:

摸清客户的爱好,精准的定向攻击:

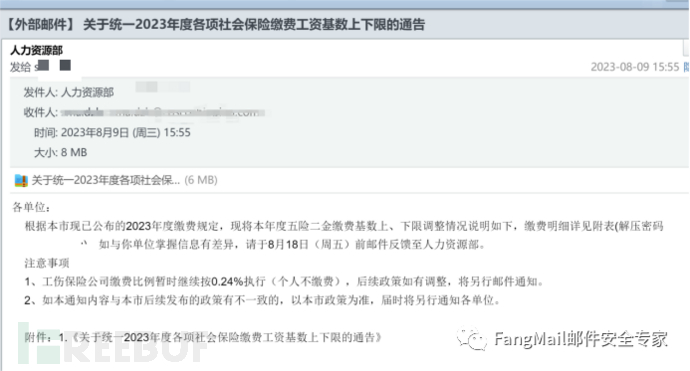

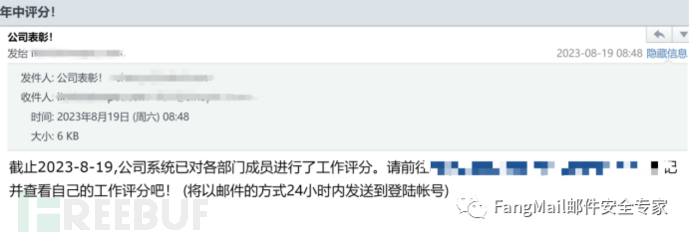

伪造人力资源,发送看似非常正式的邮件:

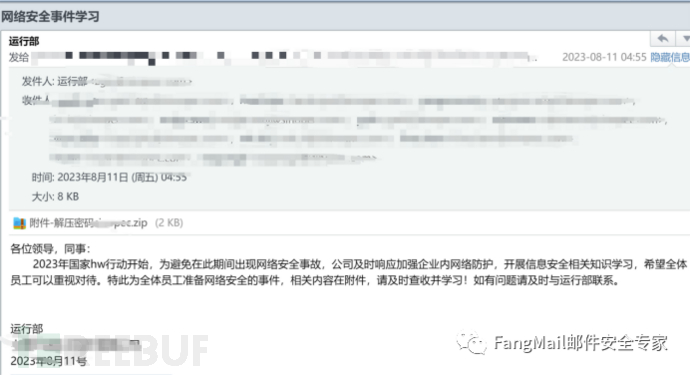

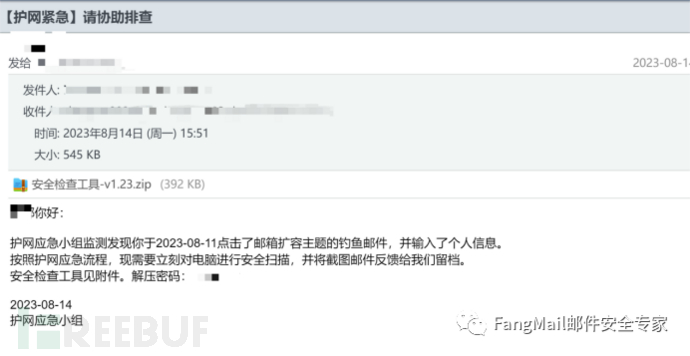

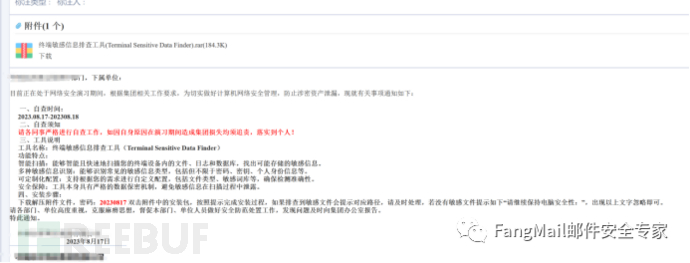

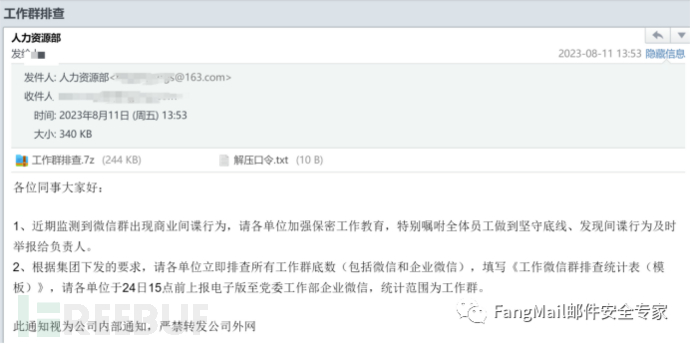

③ 打着安全的旗号,干着攻击的事:

有些甚至就以护网名义,通知用户改造整顿,真是假作真时真亦假,无为有处有还无!堪比无间道!这类攻击多属于广撒网式,同样的信会发给很多用户。

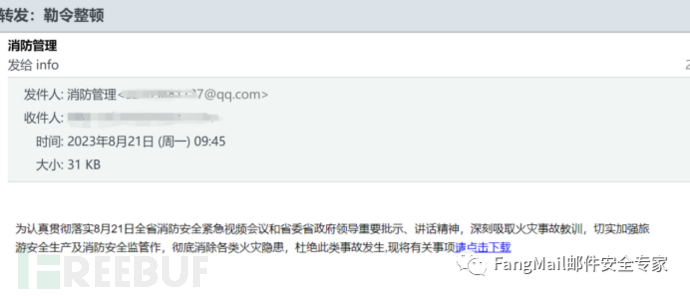

④ 以下载附件等方式,恶链传播:

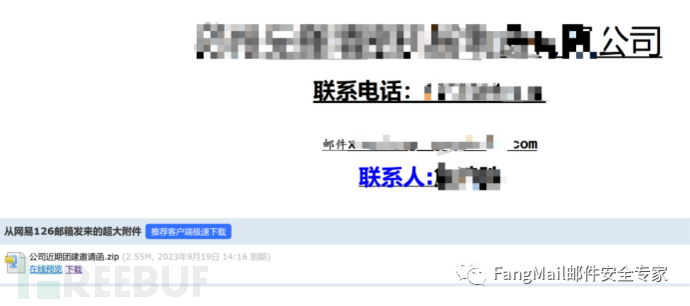

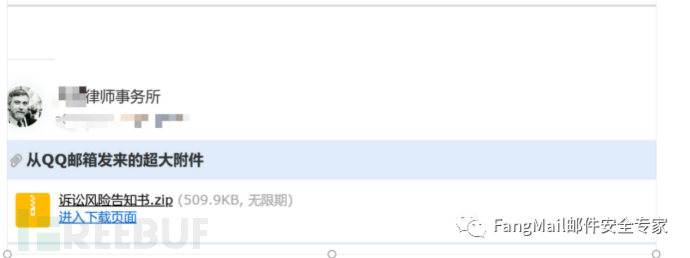

⑤ 打着团建、税务、行政等名义,发送QQ、网易等知名站点网盘恶意附件:

伪装成行政部门或律所发送处罚通知,制造紧张气氛:

⑥ 伪造企业人力部门角色,时间上增加紧迫性,意图让人瞬间破防:

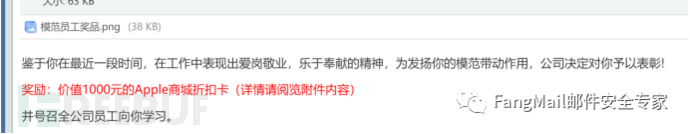

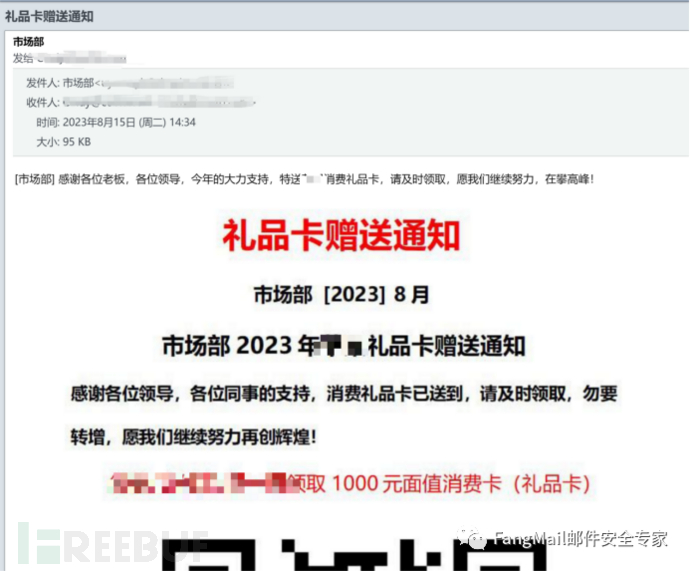

⑦ 直接利诱:

这些邮件内容,妥妥的利诱,简单粗暴,可想大部分人禁不住诱惑:

⑧ 二维码钓鱼获取账号密码:

这不是我方第一次监测到,之前在真实客户中就已经出现过此类攻击手法。这次攻击队利用白网站,诱导用户扫码后输入账号密码,以期窃取用户账号密码。该类邮件在我方多个客户中出现。

安全网络践于行 FangMail参与客户护网值守数据呈现

FangMail邮件网关基于自研独创的、基于大数据的系统模型以及基于模型的引擎技术,精准识别出各类身份伪装,在本次护网中拦截了99.99%的钓鱼、病毒、恶意以及各种垃圾邮件,其中,对攻击性邮件的拦截率接近100%,且误报率几乎为0,基本实现“0误报、0漏报”。值得一提的是,FangMail的二维码识别、URL以及网盘钓鱼识别,各种加密附件提取识别和OCR图片识别能力,在本次护网行动中基本阻断了各类攻击队打进来的邮件,得到了诸多关基企业的点赞与认可。

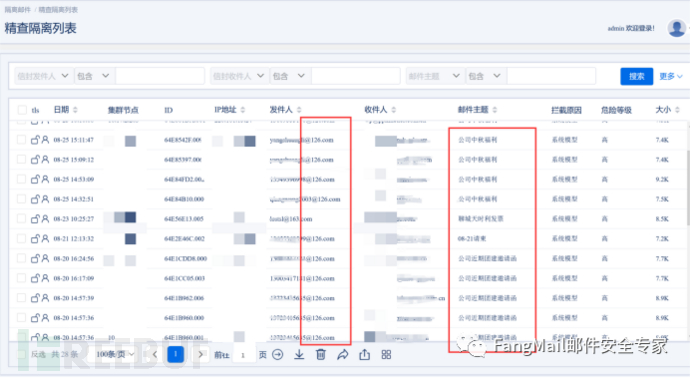

以某关基大型单位为例,去年几乎没有遭受任何攻击,今年攻击队打进千余封攻击邮件,共发现五类护网攻击型邮件,包含邮箱中转站钓鱼、二维码钓鱼、恶意附件、加密病毒、加密恶意附件。总结主题与类型如下:

序号 | 主题 | 类型 | 拦截数 |

1 | 8月管理局最新文件通知zip | QQ邮箱中转站钓鱼 | 1 |

2 | 8月行政管理局最新文件通知zip | QQ邮箱中转站钓鱼 | 1 |

3 | 税务行政处罚事项告知书,查阅后回复相关材料zip | QQ邮箱中转站钓鱼 | 1 |

4 | 税务行政处罚事项告知书zip | QQ邮箱中转站钓鱼 | 2 |

5 | 行政管理局最新文件通知zip | QQ邮箱中转站钓鱼 | 1 |

6 | 行政局最新通告 | QQ邮箱中转站钓鱼 | 2 |

7 | 询问通知单(请积极配合)zip | QQ邮箱中转站钓鱼 | 1 |

8 | 最新文件zip | QQ邮箱中转站钓鱼 | 1 |

9 | 投诉举报 | 恶意附件 | 28 |

10 | (8月份)绩效奖励已发放-2023-08-23 | 二维码钓鱼 | 46 |

11 | (8月份)绩效奖励已发放 | 二维码钓鱼 | 77 |

12 | [email protected]你有一张公司赠送的消费卡请及时领取 | 二维码钓鱼 | 6541 |

13 | 各位领导_同事Apple消费礼品卡送到,请查收 | 二维码钓鱼 | 34 |

14 | (重要紧急)请于今天下班前完成 | 加密病毒 | 21 |

15 | 关于贵公司单位某职员的违纪问题的公开举报信 | 加密病毒 | 25 |

16 | 摄影作品投稿 | 加密病毒 | 1 |

17 | 终端敏感信息排查工具(Terminal_Sensitive_Data_Finder) | 加密病毒 | 88 |

18 | 网络安全自查 | 加密病毒 | 207 |

19 | 网络安全自查通知 | 加密病毒 | 50 |

20 | 关于统一2023年度各项社会保险缴费工资基数上下限的通告 | 加密病毒 | 258 |

21 | 安全运营周报_xxxx有限公司_20230807-20230813 | 加密恶意附件 | 2 |

22 | 安全运营周报_xxxx_20230807-20230813 | 加密恶意附件 | 1 |

23 | 协助排查2023年利用境外佣金牟取私利专项整治工作 | 加密恶意附件 | 449 |

以下为FangMail为该央企在护网期间的各种防护数据统计:

简要总结:该客户企业每天平均10多万封正常邮件,平均上万封恶意攻击邮件,我们在不牺牲精准度的情况下,误报和漏报趋近于0 ,获得了客户高度认可。

中国证监会批准成立的首批5家基金管理公司之一:华安基金,在护网结束后,与FangMail工程师一起复盘分析总结,结论为“在不干预前提下过滤效果接近100%”,这份成绩同样得到客户单位点赞。

在某头部金融企业,FangMail串接在前面某主流金融信创网关+沙箱双重防护之后,异构部署,二次识别阻断平均数如下:

日均正常邮件数:41047封;

日均阻断隔离邮件数:6203封;

阻断邮件中,日均钓鱼邮件数:2113封(二维码钓鱼邮件数:1902封),日均病毒恶意邮件数:51封(加密恶意附件16封)。

每天再次平均精准阻断13%,其中恶意病毒和钓鱼平均占比总数的4.6%。整个护网期间,攻击队的数百封邮件均被识别拦截,充分确保了客户在护网中结出的丰硕成果。该用户前面网关遗漏的比率,明显比一般用户要多很多,也是出乎我方预料之外,远超出平均水平,这是在我们几乎0误报的情况下扫描的结果。类比另外数个金融客户,前端同样设有某品牌邮件网关+沙箱后的异构部署,每天二次精准识别大概在4-10个点。后来经了解确定,这些客户经过前端F5后IP没有透传,无法采用传统的IP黑名单和SPF阻断,这也充分验证了FangMail在不依赖IP信誉机制以及SPF检测手段纯内容识别层面的精准度,几乎达到接近100%精准度。

以上客户反馈,在上线FangMail异构解决方案之后,每天漏拦保障趋近于0,大大降低了运维压力。

FangMail为重要关基单位客户升级精细的个性化防护策略与全天候运营,更为精准应对特殊时期的安全防护工作。部分用户在护网期间,可以采取某些适合自己需求的个性化功能模块,在某种程度上,进一步保障了护网效果。

有兴趣进一步了解上述部署策略的政企单位,可以通过私信、官方客服电话联系我司,FangMail希望多角度聆听用户声音,欢迎业界同仁共同探讨、一起碰撞。

从护网延伸 看应对实际攻击的思考

护网工作是一面镜子,在某种程度上能反馈企业的安全防护能力。而在实际场景中,既有上述类似的手段,也有更多真实的、攻击队没有使用过的黑客攻击方式。护网是为了更好地找出问题与不足所在,提炼总结,让我们在遇到真实黑客攻击之时,能够做到有备无患、游刃有余。在FangMail看来,如何持续保障用户的邮件安全,为客户业务发展保驾护航,才是需要回答的永恒命题。

从今年攻击队的各种攻击来看,大量采用了网易、QQ等注册邮箱进行邮件发送,从而避免了被威胁情报机构发现后封IP的现象。同时,由于采用网盘以及各种定制定向病毒,让威胁情报的作用在本次护网工作中几乎难于发挥,而更多的停留在事后分析。

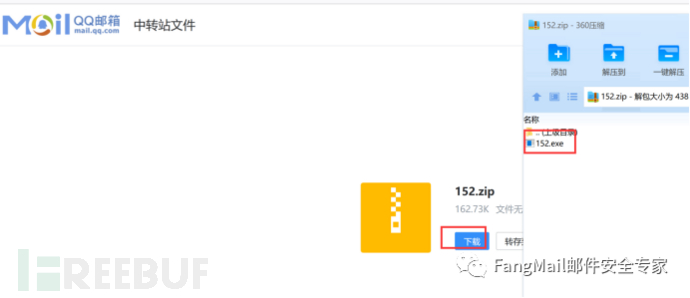

下图为某企业的生产运营系统,FangMail识别阻断了来自网易的网盘攻击邮件,并基于画像的技术,可以精准阻断此类攻击邮件,而非基于事后分析。

在实际生产系统中,而非护网场景的邮件,也确实存在着大量利用知名网盘的攻击邮件,例如以下截图:

下载该附件后,可以显示,这是一个危险的可执行文件:

另外,在为客户护网过程中,也发现了一些非攻击队的真实黑客发送新型二维码欺诈邮件。具体如下:

常见的补贴类钓鱼欺诈,又开始向礼品类,乃至借用携程等大站点,进行社工欺骗。常规邮件安全网关产品往往依赖关键字,比如强行阻断带补贴薪资的邮件,从这个攻击邮件中,可以推断,只有不依赖关键字,抓住二维码攻击的本质,才有可能对各种新形式的攻击,第一时间快速识别和阻断。

FangMail在护网工作期间也发现,黑客并没有闲下来,而是采用了一些新的攻击方式:比如加密word文档,并不含病毒和恶意代码,但是以发票的名义或者各种场景,在加密文档中,存放一个恶意URL网盘,通过社会工程攻击,让用户复制到网盘中下载。

这种只存在于过往假想的攻击方式,或只在POC测试中以测试功能形成的小建议,正在成为真实攻击手段,将黑手悄悄的伸向用户。可以预见,随着攻击者的攻击方式,不断演练升级,对于厂家来说,具有前瞻性能力,是非常重要的必备技能。FangMail作为行业领军企业,在这方面下足了功夫,从“大数据+核心算法+数据运营挖掘”三位一体出发,针对各种攻击预设场景,做了大量的应对工作,并构建了高度智能的新一代邮件安全防护系统,因此,可以快人一步、提前解决各种爆发式新型攻击。

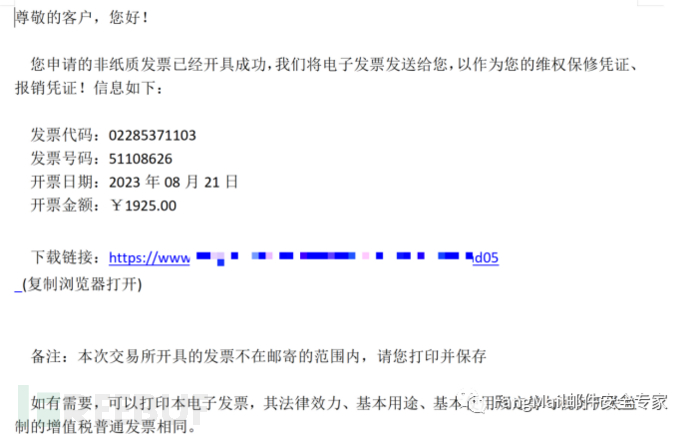

该新型攻击邮件的真实截图如下:

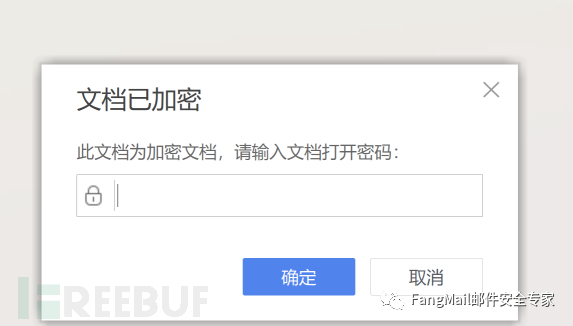

下载该附件,是加密文档形式:

输入密码后解析文档内容为:

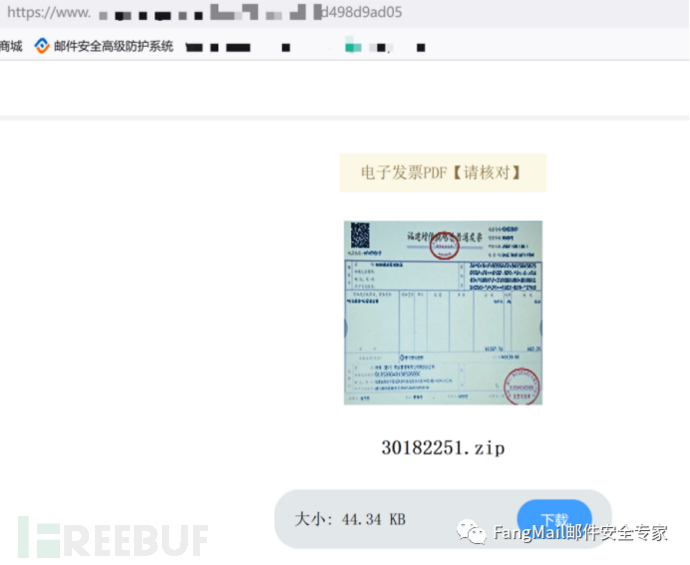

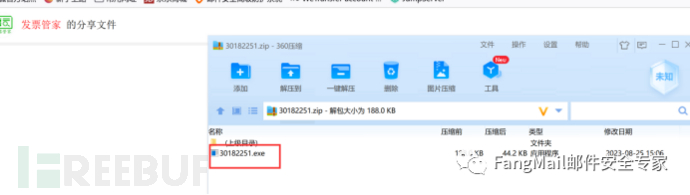

点击文本中地址,进入下载页面:

下载后,是一个恶意exe文件,且普通杀毒软件无法查杀,可见是新的定向攻击病毒,为典型的APT行为。

从FangMail邮件高级防护系统的隔离分析中,可以清晰看到,对该文档进行自动带密解析,并阻断其中携带的恶意URL。

本文来源:FangMail邮件安全专家

如有侵权请联系:admin#unsafe.sh