导语:发起网络钓鱼的攻击者希望他们设计的虚假钓鱼页面尽可能花费最少的成本来产生尽可能多的收入,所以他们会倾向使用各种工具和技术来逃避检测,以节省时间和成本,比如使用网络钓鱼工具包或Telegram木马的自动化。

发起网络钓鱼的攻击者希望他们设计的虚假钓鱼页面尽可能花费最少的成本来产生尽可能多的收入,所以他们会倾向使用各种工具和技术来逃避检测,以节省时间和成本,比如使用网络钓鱼工具包或Telegram木马的自动化。另一种深受钓鱼者欢迎的策略是攻击网站并在其中注入恶意内容,而不是注册新域名。除了在他们攻击的网站中植入钓鱼页面外,攻击者还可以窃取服务器上的所有数据,并完全攻击网站的运行。

哪些网站最容易被攻击者攻击

缺乏维护的网站经常会被攻击者利用,缺乏维护和安全修复意味着它们很容易被已知的漏洞所攻击。此外,在一个长期被忽视的网站上,网络钓鱼页面可以停留很长一段时间,因为没有人监控发布的内容,这正是诈骗者所寻找的。

但是,这并不意味着攻击者不会攻击经常维护的网站。那些访问量很小的小型网站也会经常受到攻击威胁。他们的所有者可能没有能力在信息安全上花费足够的资金或雇佣安全专业人员,他们可能不熟悉安全设置,或者他们可能相信他们的网站太小,攻击者不会感兴趣。然而,对于网络钓鱼者来说,网站是否可以被攻击比其受欢迎程度更重要,因为诈骗页面的链接很可能通过电子邮件或即时通讯平台发送。因此,即使是较小的网站也是被攻击的目标。

根据W3Techs(一个网络技术调查网站,提供关于互联网不同技术的运用信息)的数据,互联网上43.1%的网站是由WordPress内容管理系统提供支持的。有大量的第三方插件被设计用来扩展这个流行平台的功能。攻击者经常会在插件和WordPress本身中发现新的漏洞。本文的其余部分将处理由WordPress提供支持的攻击者网站上的网络钓鱼页面。

破解WordPress网站

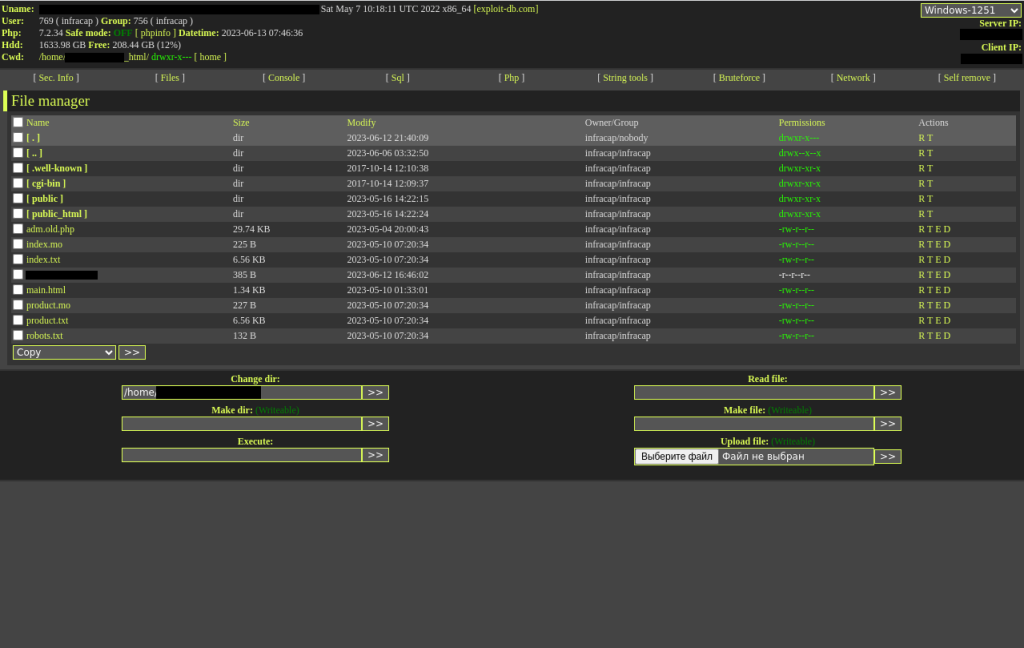

大多数时候,攻击者通过利用安全漏洞攻击WordPress网站。攻击成功后,攻击者会上传一个WSO webshell ,并使用它来访问网站控制面板,从而绕过身份验证。这将向所有人打开控制面板权限,允许任何人进行任何更改。在2023年5月,安全研究人员发现了超过350个可以开放访问控制面板的独特域名。也就是说,实际数量要比350高得多,因为一个受攻击的控制面板可能不会一直被公众访问。

被攻击网站的控制面板

还有一种情况是,攻击者可能通过强制使用弱密码或使用泄露的凭证来劫持网站管理员的帐户。在这种情况下,他们不需要任何额外的软件来访问控制面板。他们所要做的就是登录被攻击的账户,然后开始发布虚假页面。

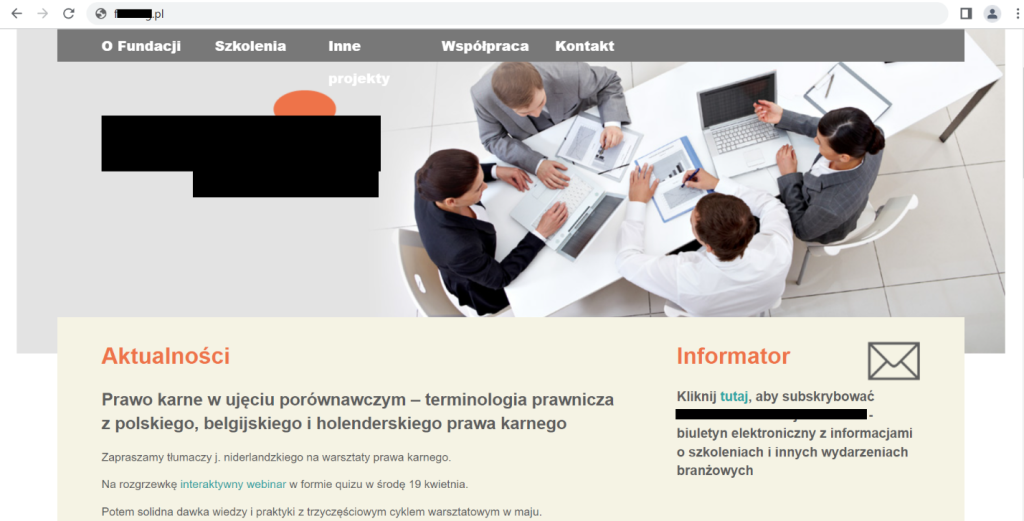

有时,攻击者在发布网络钓鱼页面时会保留网站的主要功能,这样访问者永远不会意识到这个网站被攻击客攻击了,攻击者则将他们的恶意内容隐藏在无法从主网站菜单访问的新目录中。

被攻击网站的主页

然而,大多数被攻击的网站都攻击了主页上其他部分的链接,因为攻击者删除了原始目录,取而代之的是网络钓鱼内容。

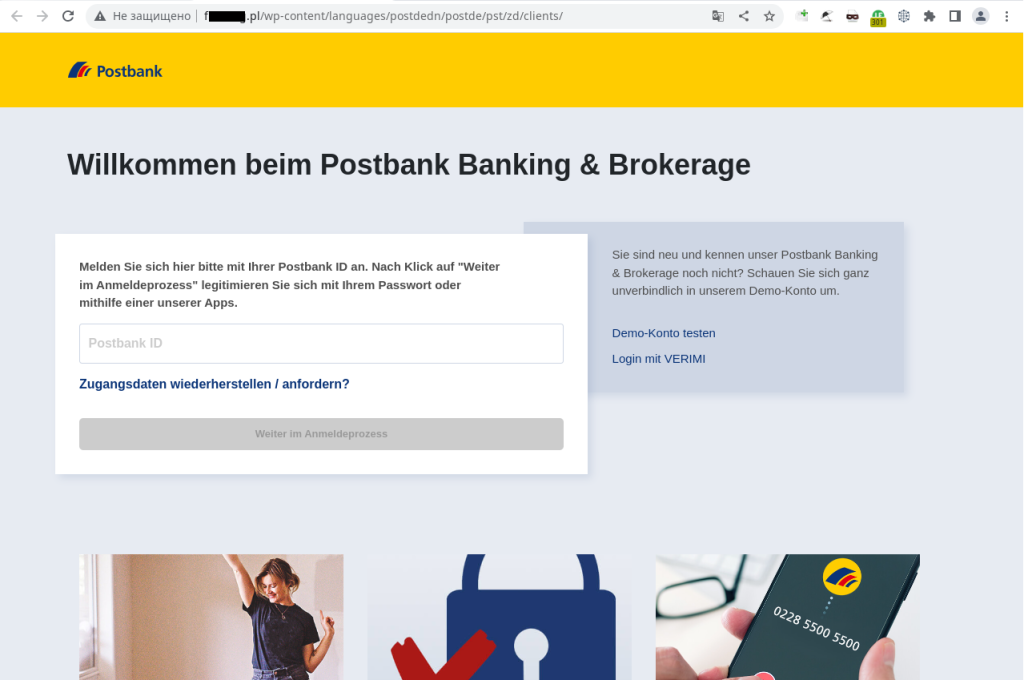

攻击者网站上的钓鱼页面

如果访问者在虚假页面上输入数据,如网站凭证、包括CVV在内的银行卡详细信息或其他个人信息,这些数据将存储在控制面板中。如果网站也植入了web shell,则任何人都可以访问其内容,那么受害者的数据对任何人都是可见的。

用户数据被盗的页面

攻击者可能会在暗网上出售窃取的数据,或者利用这些数据从受害者的银行账户中盗取资金。此外,他们可能会利用他们收集的信息,使他们未来的骗局看起来更可信。

WordPress网站被攻击的痕迹

有几个相当明显的痕迹可能表明,你正在查看一个托管在受感染网站上的网络钓鱼页面。页面URL包含“/wp-Config/”、“/wp-content/”、“/wp-admin/”、“/wp-includes/”等文件夹,目标目录包含一个PHP文件。以.php为扩展名的网页可以在合法网站上看到,但如果与上述目录名结合使用,则肯定是网络钓鱼的标志。

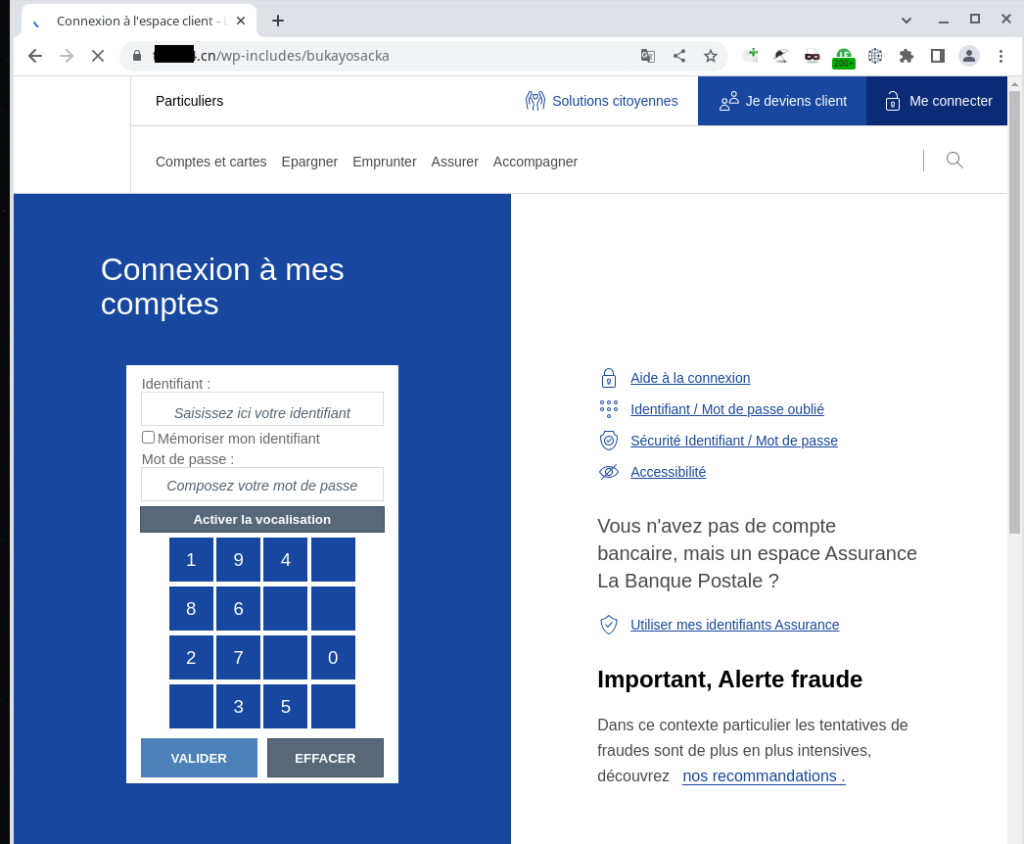

网络钓鱼页面:URL显示/wp-content/,页面名称为login.php

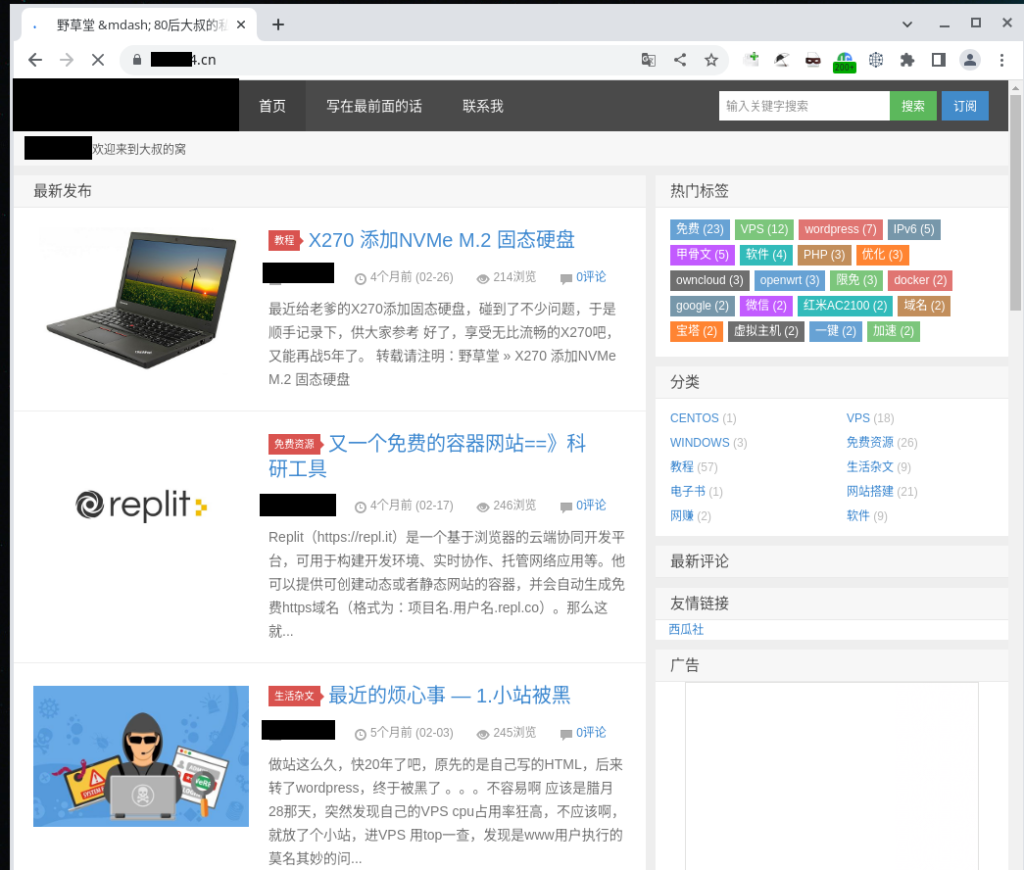

主页上的内容显然与网络钓鱼页面无关。下面显示的一个关于目标设备的中文网站包含一个目录,里面有一个针对法国银行客户的网络钓鱼页面。

被攻击的中文网站主页

在同一网站的新目录中有法语钓鱼页面

URL包含攻击者试图模仿的服务的正确(或修改过的)名称,但该名称与网站本身的名称无关。

放置在“Netflix”目录中并模仿Netflix登录表单的网络钓鱼页面

被攻击WordPress网站的统计数据

卡巴斯基实验室已将被攻击者攻击网站的典型特征添加到其网络威胁检测规则中,这样就能够识别和阻止这种类型的网络钓鱼。接下来所介绍的内容包含使用该新功能检测到的网站的统计信息。

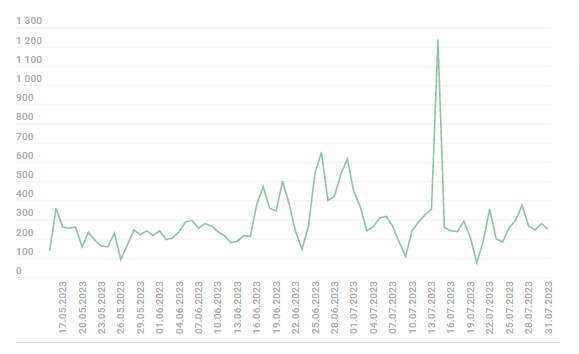

从2023年5月15日到7月31日,研究人员发现了22400个被攻击者攻击的WordPress网站,这些网站被用来创建网络钓鱼页面。这一数字既包括在检测时对控制面板开放访问的受攻击网站,也包括未经身份验证的用户无法访问控制面板的受攻击网站。

2023年5月15日至7月31日检测到的被攻击WordPress网站的数量

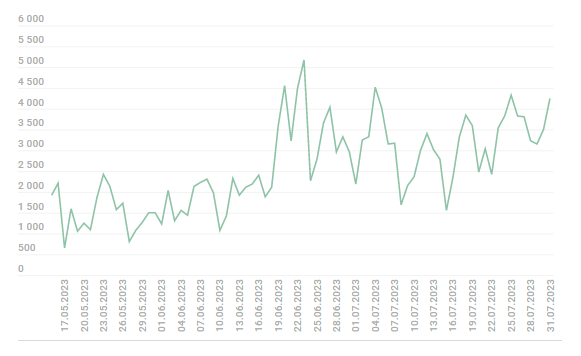

在同一时期,用户共尝试访问受感染网站上的虚假页面200 213次。

2023年5月15日至7月31日,试图访问被攻击的WordPress网站上的钓鱼页面的次数

Netflix、银行和流行的快递网站经常成为被攻击的对象。

总结

经验丰富的攻击者通过攻击合法网站,在其中设置网络钓鱼页面来达到持久攻击的目的。长期被忽视和维护的网站都可能成为攻击目标。特别是,攻击者倾向于攻击一些小型网站。

由WordPress提供支持的网站通常存在漏洞,允许诈骗者使用特殊脚本轻松访问控制面板并发布恶意内容。另外,攻击者还可以暴力破解管理员的凭证或使用被盗的密码。网站管理员应该使用强大的、唯一的密码和多因素认证来保护他们的账户不被劫持,定期更新服务器软件,并停用不使用的插件。

虽然攻击者努力在伪造热门网站,但用户也可以在被攻击的网站上识别出网络钓鱼的痕迹。特别要注意以下几点:

· URL中出现的WordPress目录的默认名称;

· 出现在其中一个目录名称中的仿冒名称;

· 与网站其他部分无关的页面内容;

本文翻译自:https://securelist.com/phishing-with-hacked-sites/110334/如若转载,请注明原文地址