原文链接:Telekopye: Hunting Mammoths using Telegram bot

译者:知道创宇404实验室翻译组

现如今,越来越多的人选择在线购买商品。不仅因为它方便,商品会直接送到你家门口,而且有的购物网站价格还相对便宜。但可悲的是,骗子们滥用了这个机会,为了自身利益瞄准用户进行欺诈。而网络欺诈者们主要通过创建虚假的商品列表进行诈骗,一旦用户进行支付,他们则消失得无影无踪。

最近,我们发现了一个工具包的源代码,这个工具包为骗子们提供了很大的帮助。骗子们无需精通技术,只需说服受害者即可。这个工具包的实现主要依靠一个Telegram机器人,当激活时,它以可点击按钮的形式提供几个易于导航的菜单,骗子们可以同时进行操作。本文我们将重点分析这个工具包的特性和功能,以及使用它的群体结构。我们将这个工具包命名为Telekopye。

本文是系列文章中第一部分,在这里我们将更详细地了解Telekopye,并展示一些对骗子们非常有帮助的关键功能。在第二部分中,我们将更多地关注群组操作。

概要

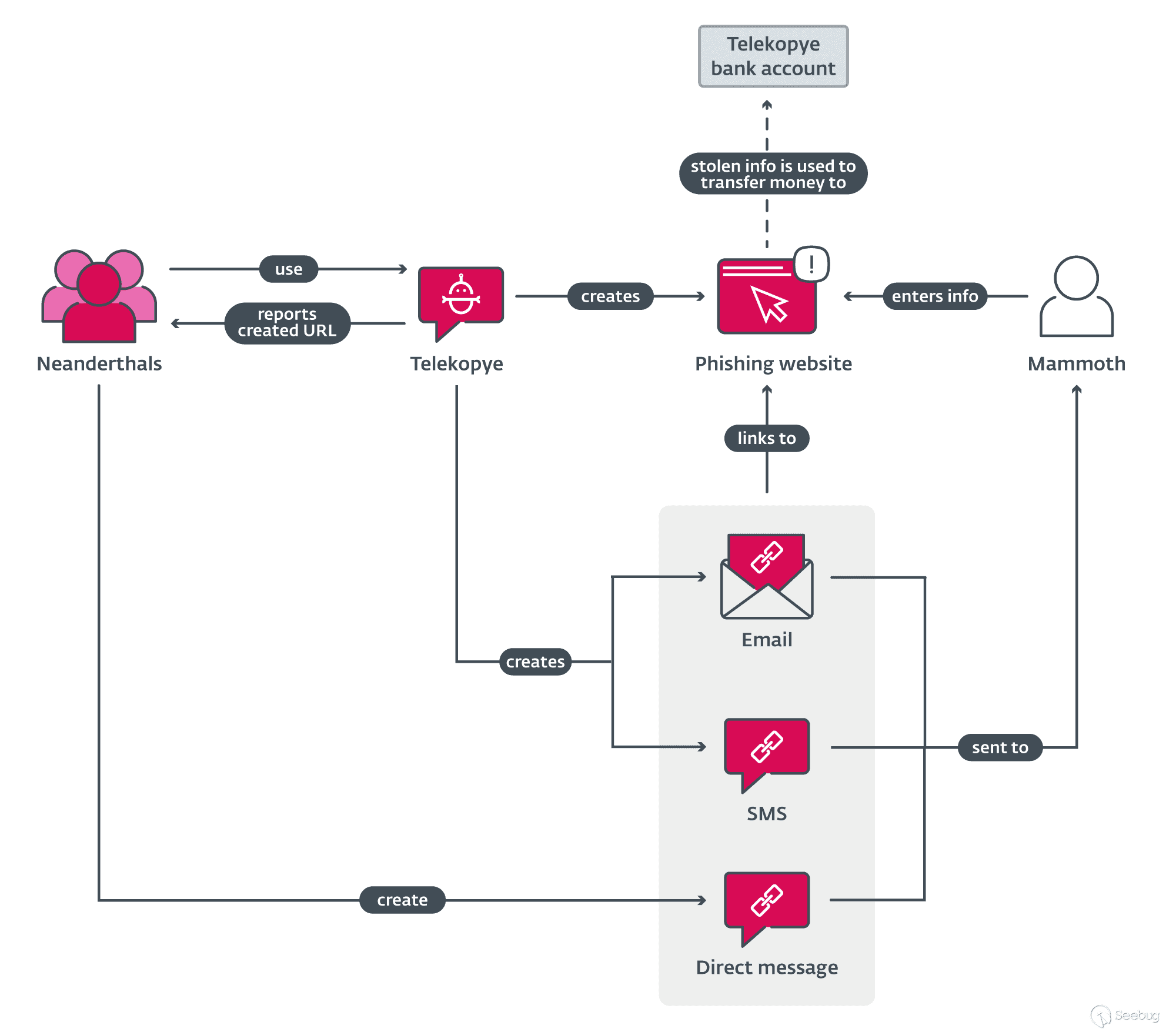

Telekopye取自于Telegram和kopye,kopye是俄语中“长矛”的意思,选用的原因是因为这种欺诈活动使用了网络钓鱼手法,欺诈中,受害者被骗子戏称为 Mammoths(猛犸象)(见图1),为了更好的理解其中的含义,我们沿用相同的逻辑,将称使用Telekopye进行欺诈的骗子为Neanderthals。

Telekopye被多次上传到 VirusTotal,其用户主要来自俄罗斯、乌克兰和乌兹别克斯坦,这些地区通常是Neanderthals活动最活跃的地方,可以根据代码中的评论和目标市场进行判断。尽管Neanderthals的主要目标是俄罗斯(如OLX和YULA),但在实际操作过程中,俄罗斯以外的市场(如BlaBlaCar或eBay)也没能幸免。为了说明这些市场有多么庞大,根据《财富》杂志的数据,2014年OLX平台每月有110亿次页面浏览量和850万次交易量。

我们收集了几个迭代版本的Telekopye,所有版本都可用于创建钓鱼网页,发送钓鱼邮件和短信。此外,一些版本的Telekopye可以将受害者数据(通信地址或电子邮件地址)存储在运行该机器人的磁盘上。Telekopye非常通用,但不具有聊天机器人的AI功能。因此,它实际上并不执行漏洞,只是简化了用于此类骗局的内容生成过程。2023年7月,我们检测到符合Telekopye操作者模式的新域名,因此他们仍然活跃。我们所能收集到的最新版本的Telekopye是2022年4月11日的。因此可以评估,Telekopye至少从2015年开始使用,根据Neanderthals之间的对话片段,可以推测黑客团体们仍在使用它。

Telekopye骗局情景

由于人类的本性,网络市场上的诈骗事件非常普遍。如图2所示,Neanderthals通常会按照固定步骤实施行动。首先,Neanderthals会找到他们的受害者。然后哄骗受害者,告知他们是合法的。当Neanderthals认为一个受害者对他们有了信任后,便开始使用Telekopye预制模板创建一个钓鱼网页,并将URL发送给受害者。在受害者通过此页面提交相关信息信息后,Neanderthals便开始利用这些信息,榨取受害者钱财,并利用加密货币等形式进行洗钱。根据一些对话片段,我们估计其中一些涉及加密货币混合器,而从受害者身上骗到的钱和通常会以加密货币形式支付给Neanderthals。

Telekopye 功能

Telekopye具有多种不同的功能, Neanderthals可以充分利用这些功能。其中包括发送钓鱼邮件、生成钓鱼网页、发送短信、创建QR码和创建钓鱼截图。在接下来的部分,我们将重点介绍对Neanderthals来说最有用的Telekopye的部分。

连接

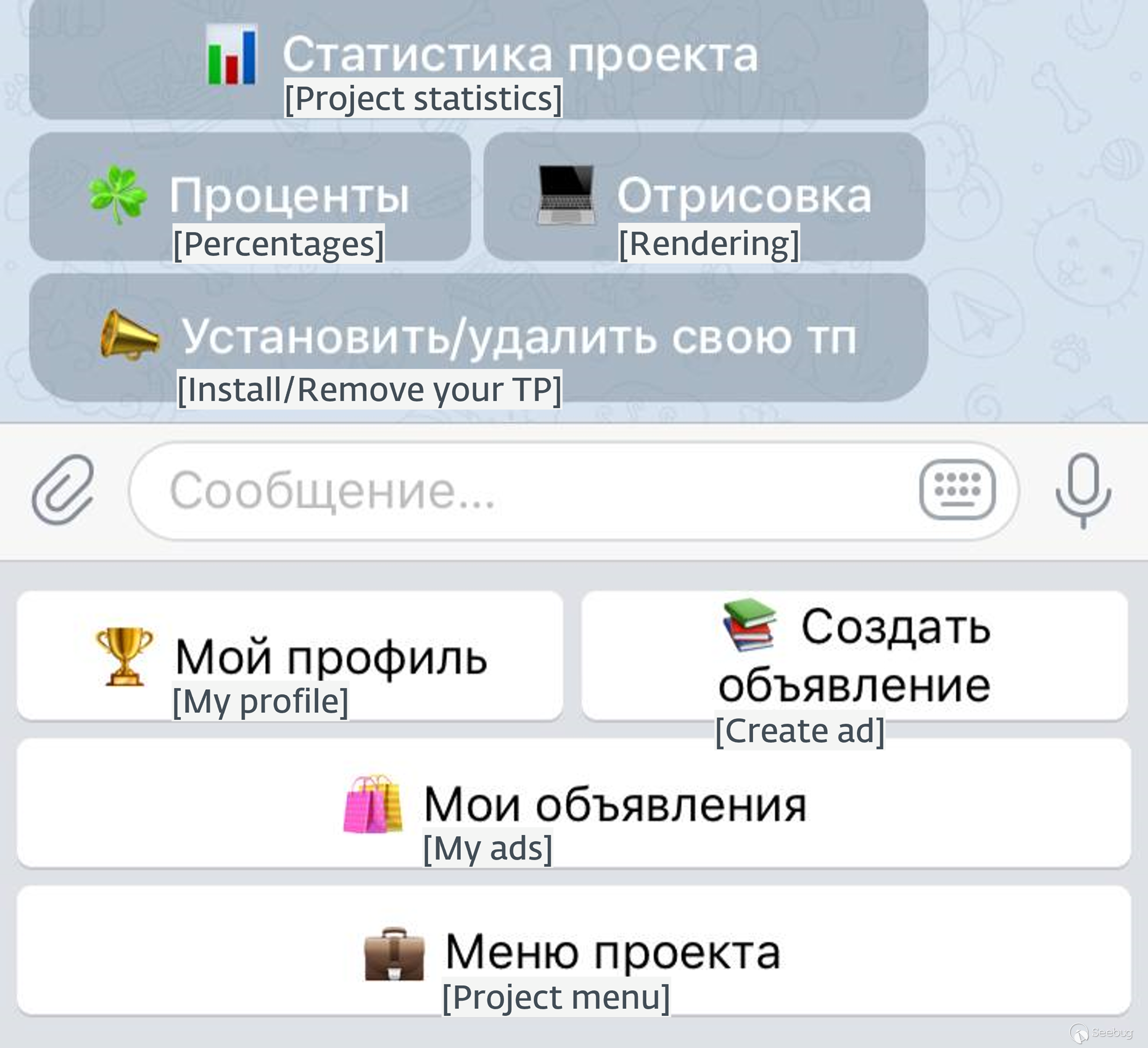

每个使用Telekopye的Telegram群组都由一个或多个同时独立操作的Neanderthals组成。功能主要通过按钮提供,而这很可能是为了让Neanderthals更容易进行诈骗活动。

图3显示了Telekopye在一个正在运作的Telegram群组中的一个菜单。特别值得注意的是“我的广告”按钮,显示每个Neanderthals所打开的列表(进行中的诈骗广告),以及“我的资料”按钮,允许Neanderthals查看他们在该平台上的个人资料信息,如诈骗的数量,准备下次支付的金额等。

网络钓鱼页面的生成

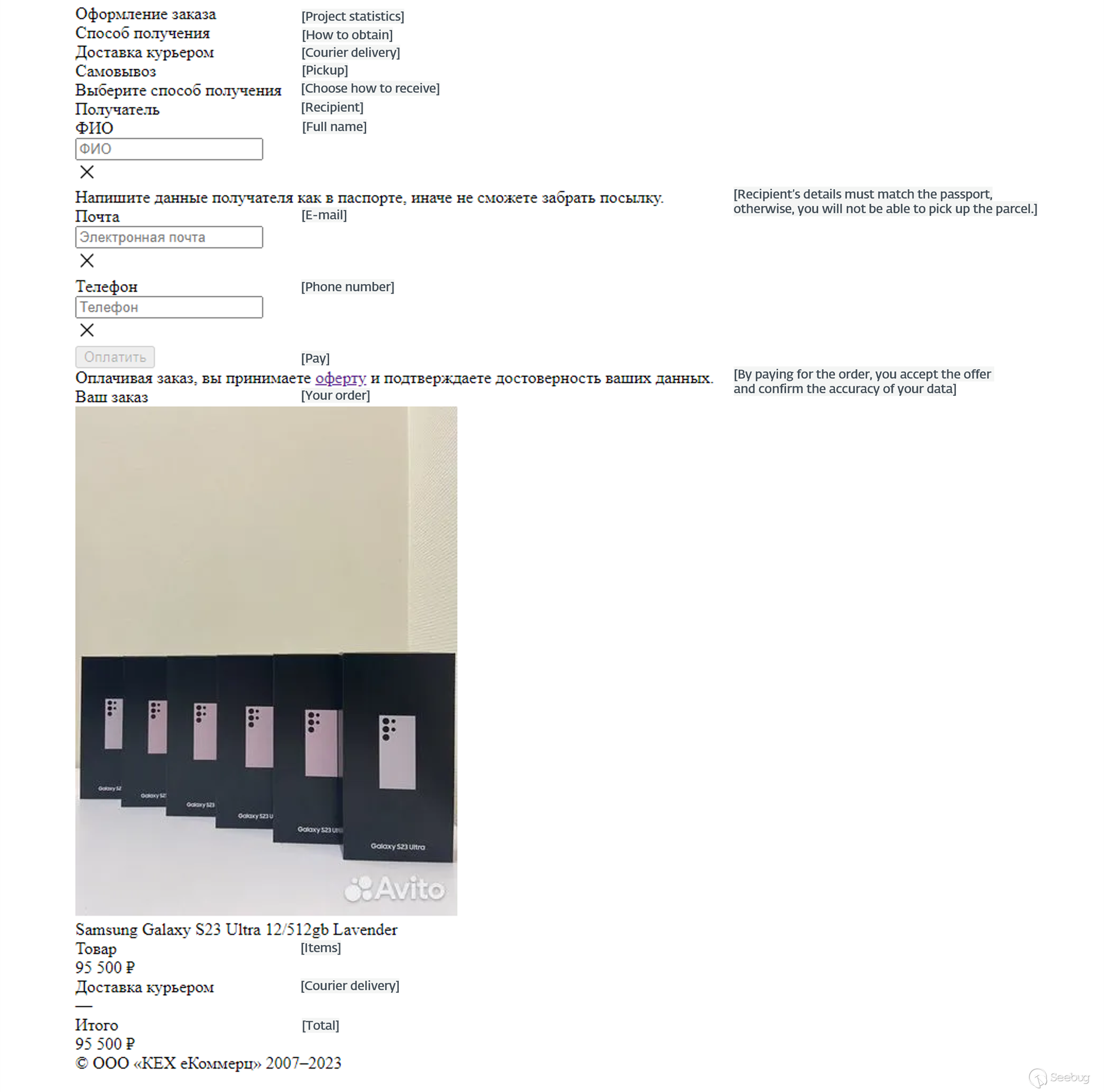

Telekopye的核心功能是根据预定的HTML模板按需创建钓鱼页面。Neanderthals需要指定金额、产品名称,基于模板的附加信息(如产品、位置、图片、重量和买家姓名等),Telekopye将这些信息组合起来创建一个钓鱼网页,这些钓鱼网页被伪造成不同的支付/银行登录网站、信用卡/借记卡支付网关,或支付页面。

为了使钓鱼网站的创建更加简便,这些网站模板按照它们所针对的国家进行分类。图4显示了一个简单的创建菜单,其中一些模板按照不同的国家进行了分类,唯一的例外是独立于国家的汽车共享服务BlaBlaCar。

图5展示了一个钓鱼网页,但部分内容需要完善。

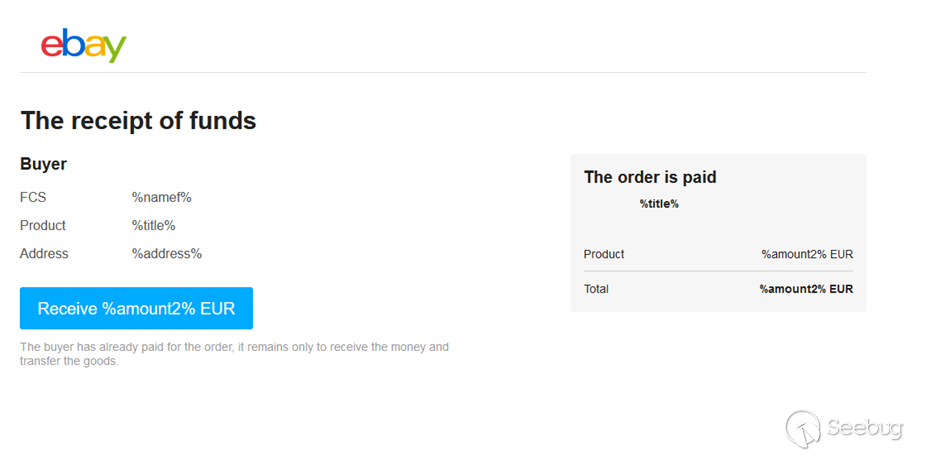

成品如图6所示:这是一个类似于eBay的网页,和原网站从外观上看相差无几。通过点击“收到%amount2%欧元”按钮,Mammoths会被展示一个虚假的信用卡/借记卡支付网关。

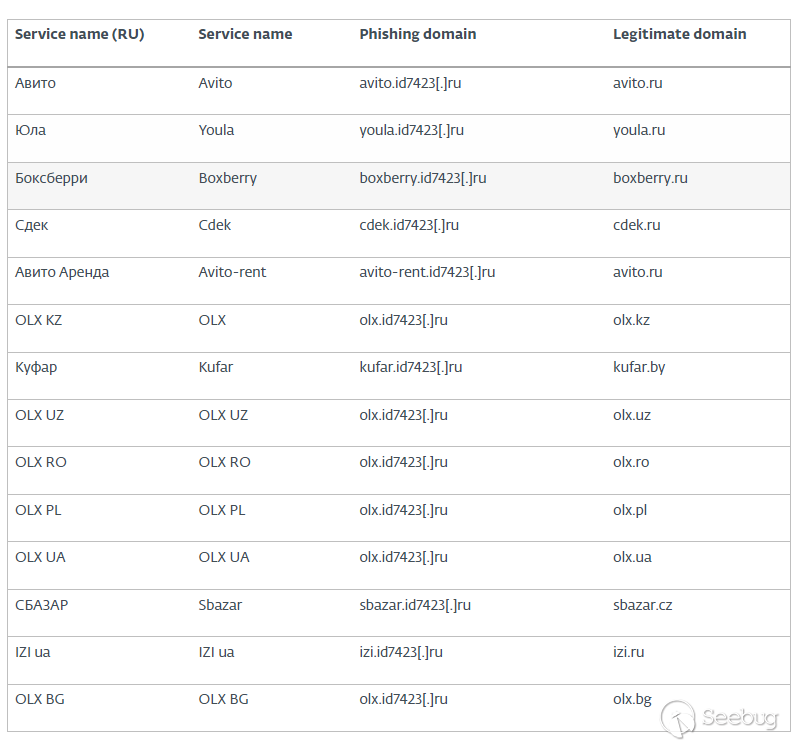

这些网络钓鱼域名不容易被发现。通常情况下,Neanderthals会注册一个域名,然后为每个目标创建子域名,最终的URL以预期的品牌名称开头。在表1中可以注意到,仅有一个域名 - olx.id7423.ru - 用来瞄准受欢迎的市场OLX。OLX市场的合法域名示例是olx.ua。简而言之,他们通常使用.ru作为其顶级域名,并将二级域名移至三级域名的位置。

交易及支付分析

Neanderthals不会将从Mammoths那里偷来的钱转移到自己的账户上。相反,所有Neanderthals都使用由Telekopye管理员控制的共享Telekopye账户。Telekopye通过记录每个Neanderthals对该共享账户的贡献(可以是简单文本文件或SQL数据库)来跟踪每个Neanderthals的成功程度。

因此,Neanderthals由Telekopye管理员支付报酬。付款被分为三部分:

-

Telekopye管理人的佣金;

-

推荐者的佣金;

-

实际支付金额;

Telekopye管理人的佣金占5-40%,具体金额取决于在其中所扮演的角色。

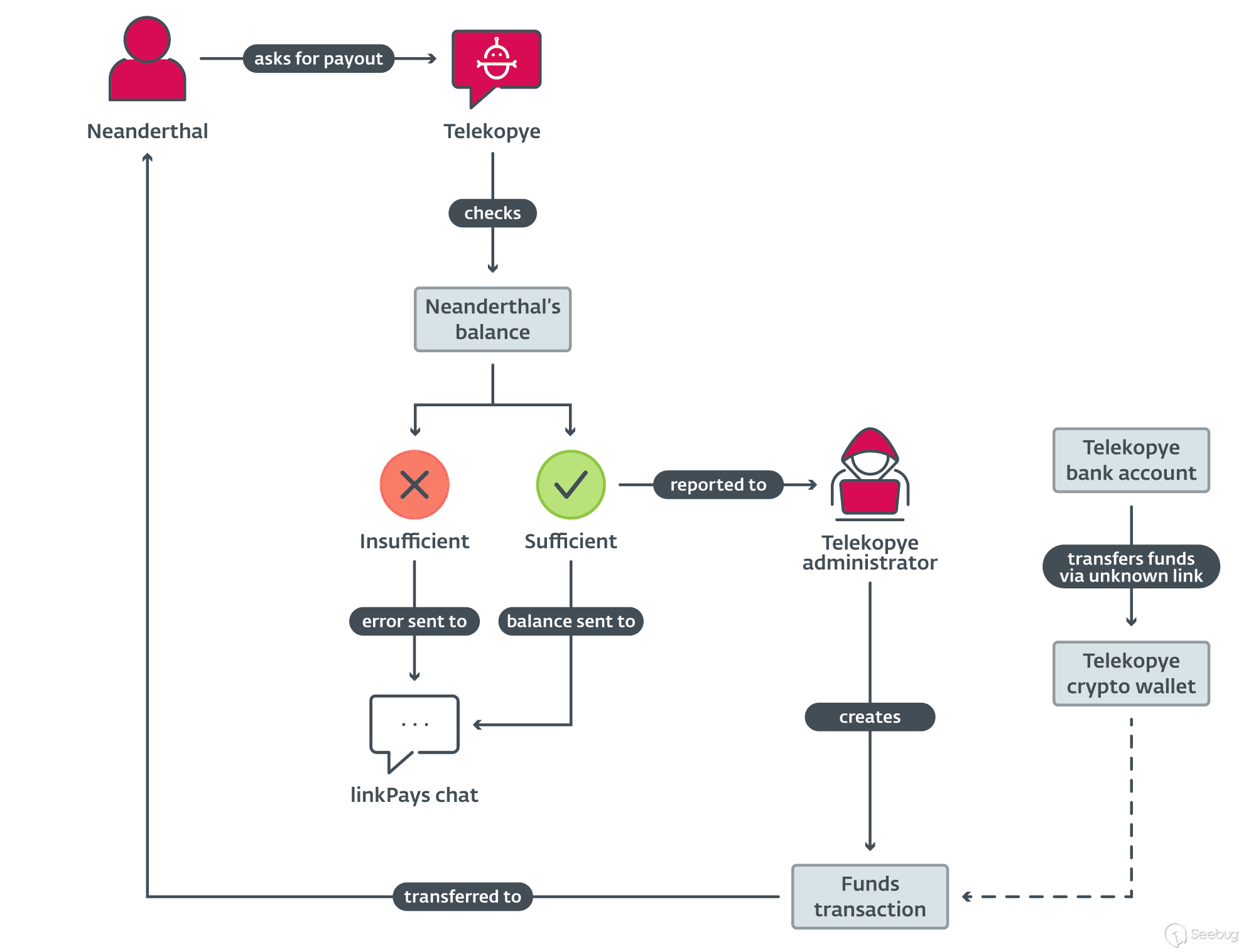

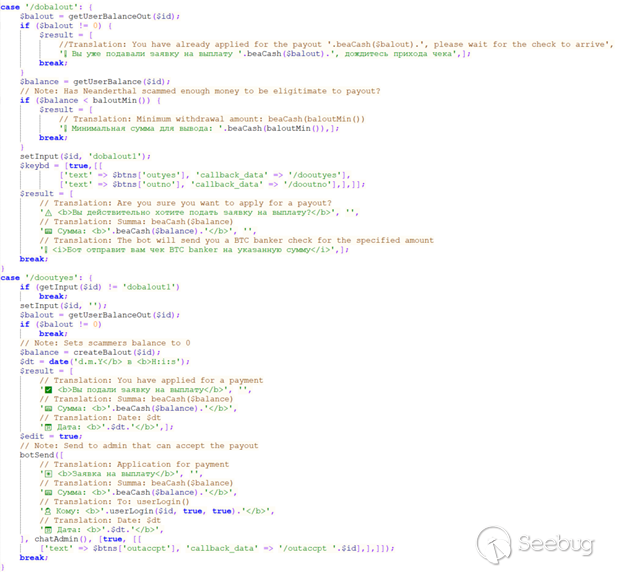

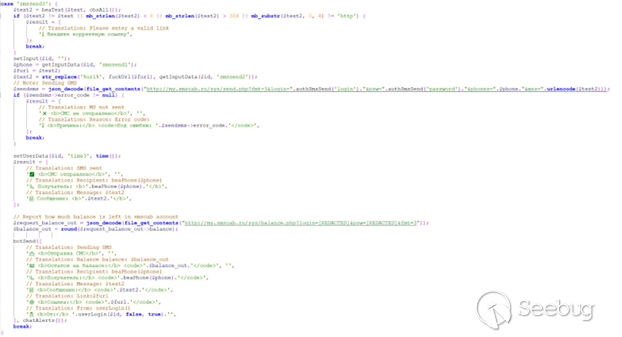

一旦Neanderthals支付成功后,系统则会向Telekopye发出请求。Telekopye会检查Neanderthals的账户余额,在Telekopye管理员进行批准后,资金将会被转入Neanderthals的加密货币钱包。在某些Telekopye实施过程中,第一步请求支付是自动生成的,当一个Neanderthals从成功实施的骗局中窃取的钱达到某个阈值(例如,500 RUB)时,会启动协商过程。手动支付请求的流程如图7所示,Telekopye源代码的相关部分如图8所示。

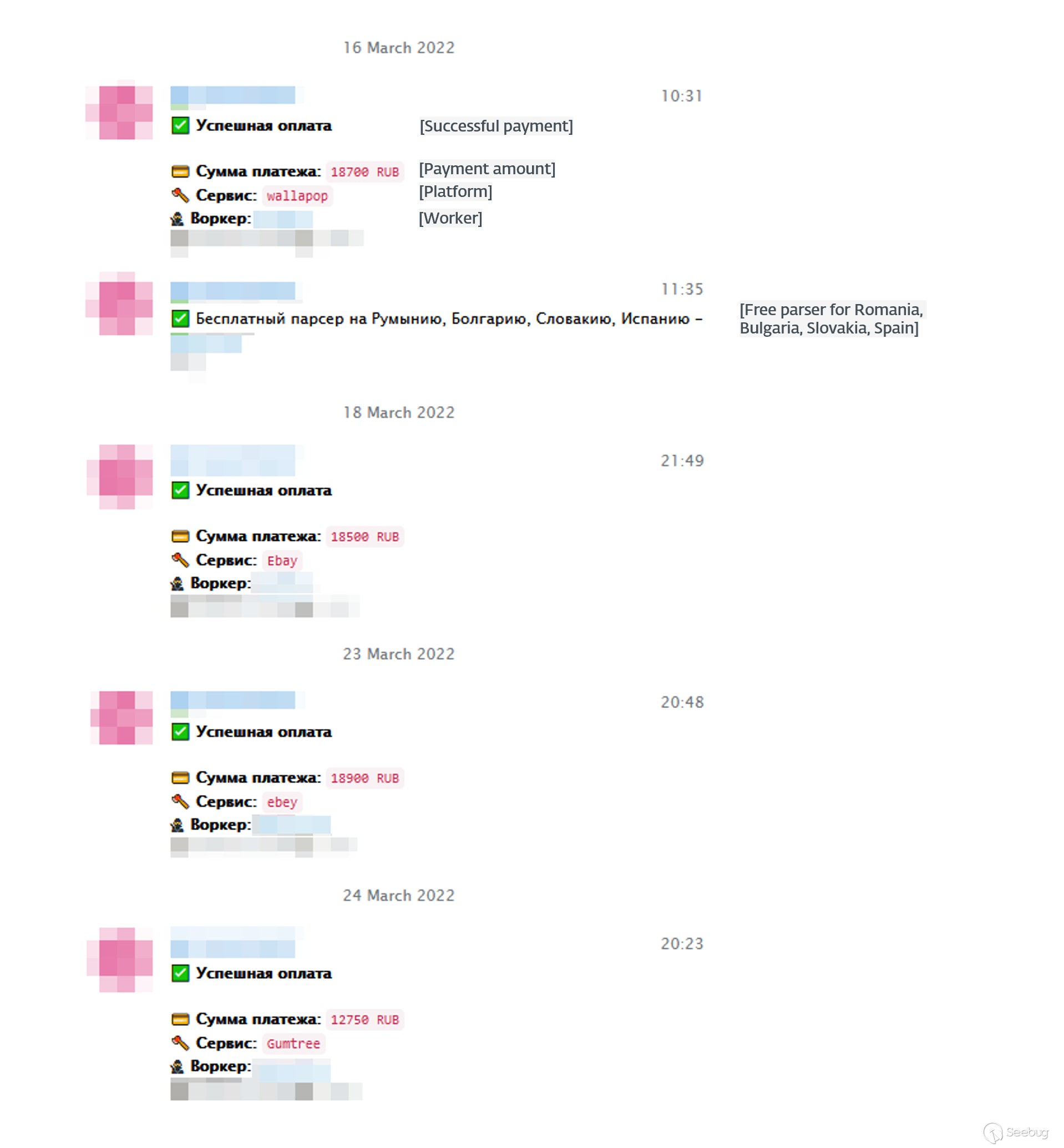

Telekopye会在一个独立的Telegram群组中保存已处理支出的日志。获得报酬的Neanderthals也会收到相关信息。图9记录了一条日志示例。

Telekopye管理员并不通过Telekopye本身转账,主要使用一个名为“BTC Exchange bot”的工具(可能是一个独立的Telegram机器人)或者手动进行转移资金。然而,我们观察到越来越多与支付相关的功能集成到Telekopye中,因此这些情况可能后在后续发生变化。

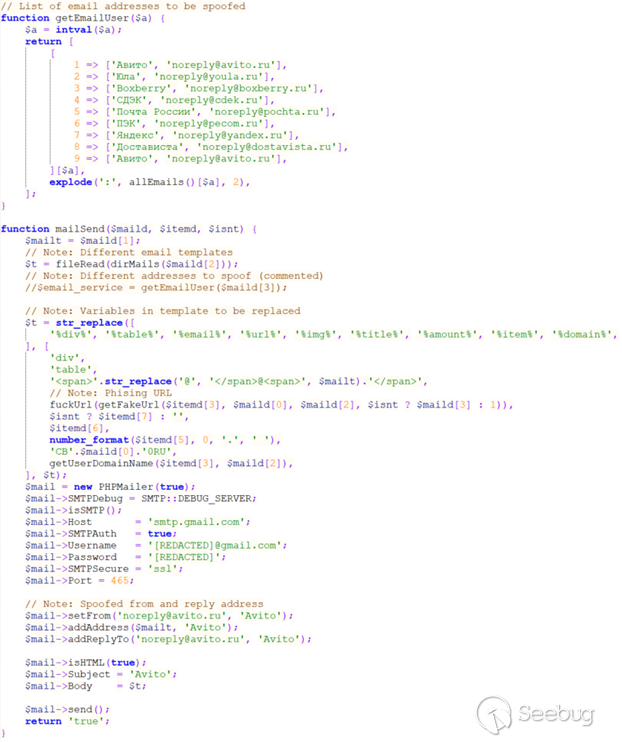

发送钓鱼邮件

Neanderthals可以指示Telekopye创建和发送电子邮件。发件人是一个预定义的共享电子邮件账户,所有Neanderthals均可共用。这些电子邮件账户通常与Neanderthals设置的钓鱼域名相关联。图10展示了钓鱼中的发件人和回复地址的代码。

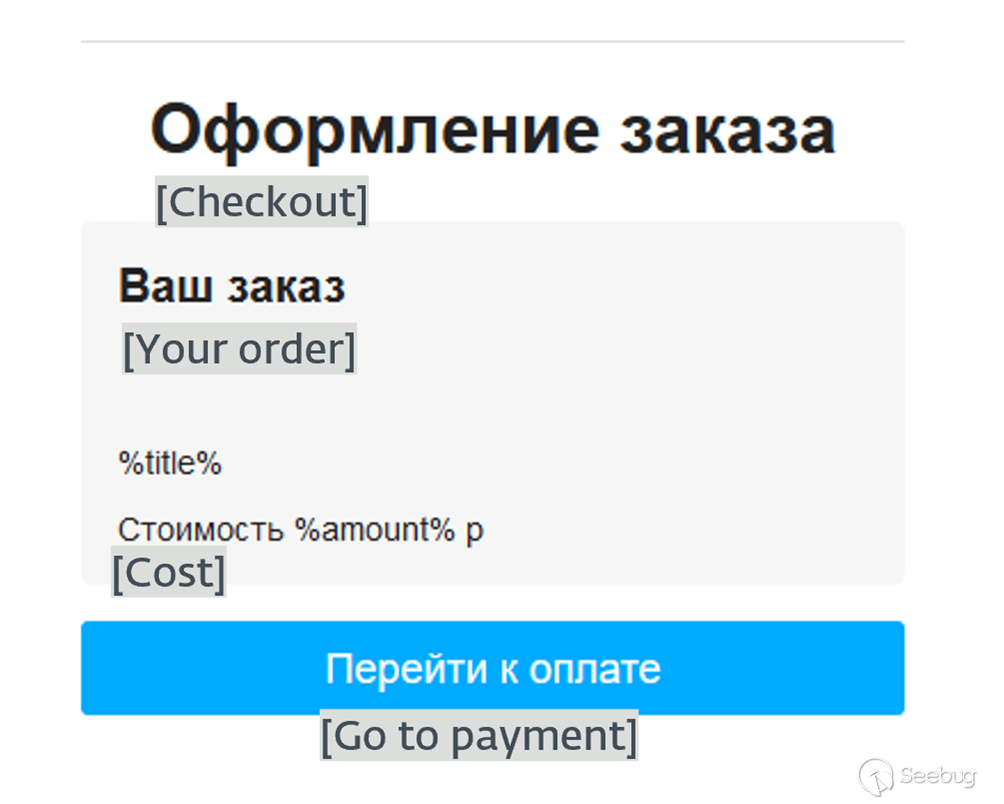

图11展示了用于创建钓鱼邮件的示例模板。由于没有提供其他信息,因此在%title%和%amount%的位置上显示的是默认值,而不是用户定义的文本。恶意URL被隐藏在“前往付款”按钮后面。

短信支持

除了钓鱼邮件外,Telekopye还允许Neanderthals以类似的方式创建并发送短信。图12展示了负责创建和发送此类短信的代码片段。

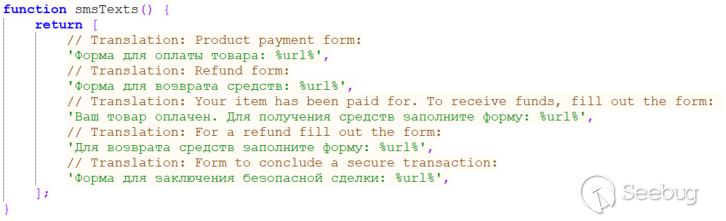

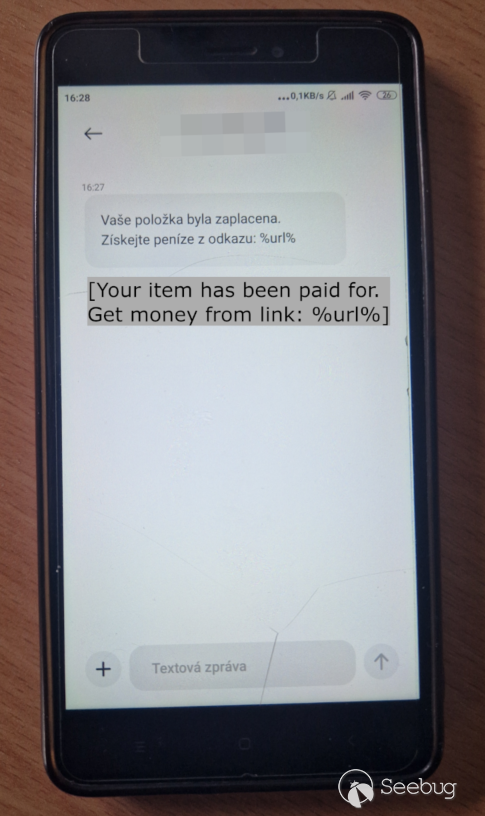

Telekopye的一些实现甚至有不同语言的预定义SMS文本。所有短信模板大致内容部分大致相似,如“您的物品已退款,要获得退款,请填写信息:<恶意链接>”。图13中显示了几个短信模板的示例,图14中可以看到Mammoth收到短信的具体内容。

Telekopye非常依赖于诸如smscab.ru或smshub.org之类的在线服务来发送短信。我们曾经分析过一个旧版本,其中Telekopye使用一个硬编码的电话号码,该号码在所有Neanderthals之间共享。然而,可能是因为屏蔽一个电话号码会导致所有Neanderthals的信息被屏蔽,该功能已被终止。

图像处理

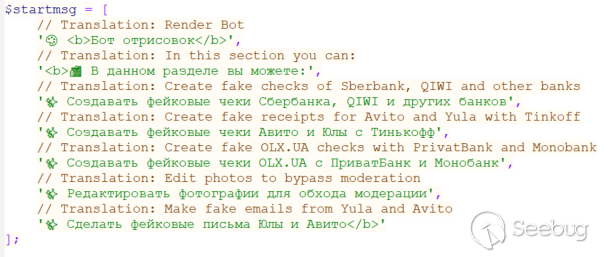

本节中,我们描述了Neanderthals使用Telekopye创建的图像,其截图过程非常简单。Telekopye的某些版本有一个名为Render bot的组件。虽然Render bot可以被归类为独立的机器人,但我们仍将其视为Telekopye的一部分。

当将Render bot添加到Telegram聊天中时,我们会收到图15所示的内容:

这让我们很好地了解了Telekopye的工作原理。我们可以将Render bot的使用分成两大类。首先,它可以用于篡改图像,使其难以进行交叉引用。其次,它可以创建看起来像合法截图的假图像。在本节中,我们将首先关注创建这些虚假截图的功能,该功能与创建网络钓鱼网站类似。

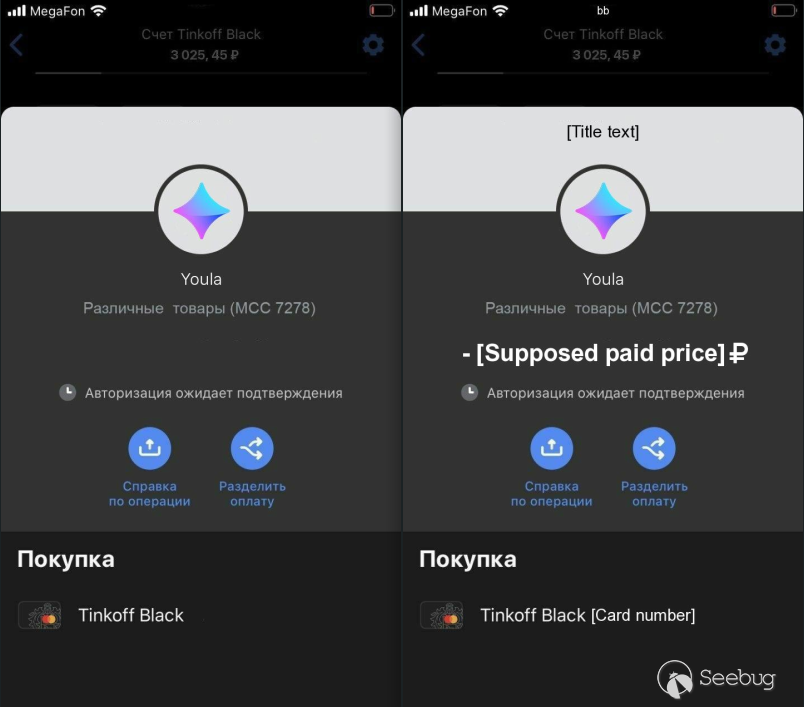

不同于从HTML模板生成的虚假网页,虚假截图的基础是删除了一些关键部分的JPG图像。这些部分包括假定的支付价格、借记/信用卡号码、标题、姓名等。这个转换过程如图16所示,其中对纯模板和填充模板进行了比较。由于这些都是图像,所以没有像电子邮件和网络钓鱼页面那样的交互按钮。

在插入文本时,强调其尽可能与原始图像融合,因此Telekopye支持多种不同的字体。与之前一样,所有行为都是硬编码的,没有使用人工智能。我们找到了Sberbank、Avito、Youla、Qiwi 和其他服务的九个模板。

从Neanderthals的角度来看,创建这些截图与创建网络钓鱼页面没有什么区别。 Neanderthals只需要提供一些信息,Telekopye就会根据这些信息创建一个虚假的截图。

在Render bot文件夹中,还可以看到在创建过程中其中一个模板的照片。图17显示了一张包裹发票的照片,其中包含编号字段。Telekopye的开发人员删除了所有带有编号的字段,并尝试将自己的字体风格和字体大小适应其中。当他们对最终产品的外观感到满意时,会将其添加到机器人中,供其他Neanderthals使用作为新的模板。

Telekopye这部分的同样重要的功能是图像处理。从代码及其注释中可以得知,它能够修改广告商品的图片,以避免被搜索引擎进行交叉参考。我们假设,如果在市场上发现该图片,反垃圾邮件保护系统会将其标记为恶意邮件。这种变换非常简单,包括对图像进行垂直翻转和微小对比度调整。

实验特征

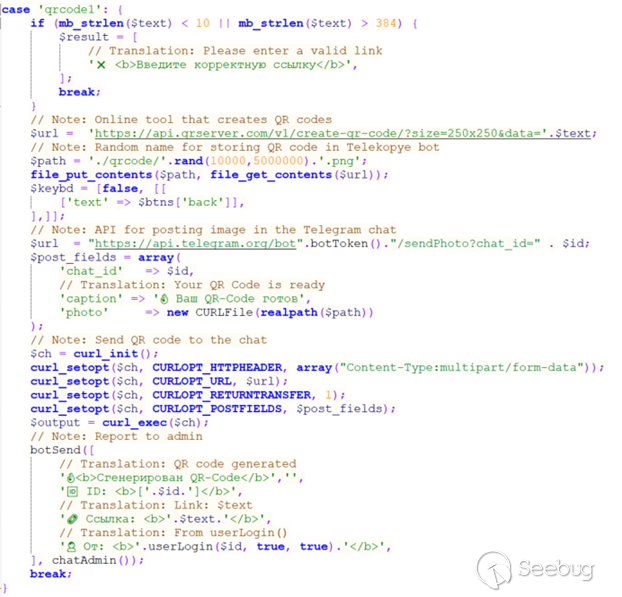

根据Telekopye源文件中的内容,我们可以评估开发人员正在尝试不同变种的欺诈行为。例如,在代码中,我们看到了二维码生成功能(图18)。这可能意味着它是支付过程的一部分,或者他们正在尝试将其作为一种新的欺诈手段。一个可能的原因是,当通过QR码付款时,Mammoths通常不会多想。因此,我们猜测使用这种手段的成功率可能会增加。

从图15中可以看出,Render bot似乎可以为Sberbank创建虚假支票。但实际上,它只能创建付款确认凭证(图19)。

功能齐全的假支票生成只是时间问题。这些片段主要是手写数字,可能会作为自定义字体添加。

Roles

使用 Telekopye 的诈骗者群体按照以下顺序形成组织结构:

-

Administrators

-

Moderators

-

Good workers / Support bots

-

Workers

-

Blocked

我们观察到一些变种在这个列表中增加了一些额外的角色,但这五个角色仍然是基础。下面的部分更详细地介绍每个角色。

Telekopye也采用了邀请制。当一个新的Neanderthal想要加入该组织时,他需要填写一个申请表(包括他在这个"行业"的经验、被邀请者信息等)。该申请需要被版主或管理员接受才能让新的Neanderthal加入。

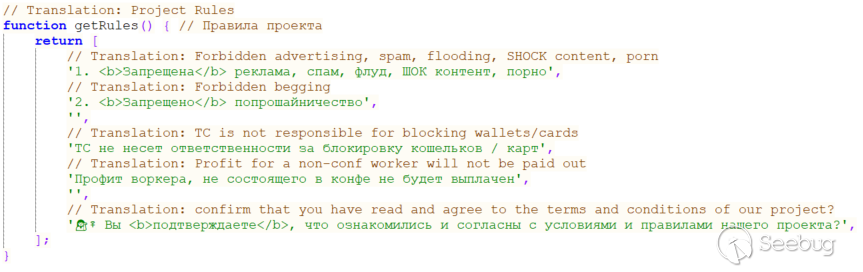

Blocked

具有此角色的用户无法使用Telekopye工具包,Telekopye源代码中的规则暗示这是对违反规定的一种惩罚(图20)。

Workers

这是几乎所有新的Neanderthals开始时最常见的角色。在这个角色下,Neanderthals可以使用Telekopye的所有功能,但不能进行群组的管理。在支付过程中,该角色的佣金率最低,如表2所示。

| Role | Commission toowner | Commission to recommender | Actual payout |

|---|---|---|---|

| Workers | 33% | 2% | 65% |

| Good workers/Support bots | 23% | 2% | 75% |

这个角色是Worker角色的直接升级。唯一的区别是,拥有这个角色的Neanderthals不必将如此大比例的支出交给平台所有者。要获得这个角色,Neanderthals必须证明自己的价值——完成一系列骗局或并窃取一系列金额。

有时可能会看到这个角色是为支持机器人保留的,但我们暂不能对此下定义。

Moderators

Moderators可以晋升和降职其他成员,批准新成员加入,但他们无法修改Telekopye的设置。

Administrators

Administrators是该组中的最高角色。他们可以充分利用Telekopye的功能。除了Moderators的能力外,他们还可以修改Telekopye的设置——添加网络钓鱼页面模板,更改/添加机器人使用的电子邮件地址,以及更改支付费率、支付方式等等。

如何避免被骗

判断是否有Neanderthal试图窃取你的钱最简单的方法是观察所使用的语言,它可以是对话、电子邮件中或网页本身。但是这种方法并非百分之百可靠的,而且据观察,其中一些骗局尝试已经消除了语法和词汇错误。

在线上二手市场处理商品时,尽可能坚持当面进行货币和商品交换,因为此类交易不受知名机构或服务的保护。这些欺诈行为之所以可能发生,是因为Neanderthal假装已经在线支付或发送了物品。遗憾的是,在某些情况下,有时无法亲自送货,在这种情况下您需要格外小心。

除非你确信资金的去向,否则请避免汇款。当您需要向某个地方汇款时,请检查网页是否有语法错误或图形不协调的地方。如果你运气好,模板可能会存在一些不准确之处。此外,还要检查网站的证书,并仔细观察URL,因为它可能伪装成真实链接。

提防诸如“我将通过XYZ服务汇款”之类的强硬词句,遇到此情况询问是否可能使用其他支付方式,尤其是他们是否愿意接受你熟悉的支付服务。但这种方法并非百分之百可靠,因为骗子可以有多个模板,但当你使用自己熟悉的支付方式时,你可能更容易识别出一个虚假模板。

在点击短信或电子邮件中的链接时要格外小心,即使它们看起来来自可靠的来源。Neanderthal对电子邮件欺骗并不陌生。一个好的经验法则是检查自己是否购买了这些东西,如果你不确定,可以直接访对应的网站(而不是使用电子邮件/短信中的链接)进行咨询,也可以询问客服。

Conclusion 结论

我们发现并分析了Telekopye,这是一个帮助非技术人员更轻松实施诈骗的工具包,估计Telekopye至少从2015年就已经开始使用。我们重点关注了其中一个版本,分析了其主要功能,揭示了Telekopye内部的工作原理。这些功能包括创建网络钓鱼网站、发送网络钓鱼短信和电子邮件,以及创建虚假截图。我们还使用Telekopye描述了组织层级结构。通过遥测,具我们还发现该工具仍在使用并进行迭代更新中。即将发布的第二篇Telekopye博客文章将揭示骗局团伙的内部运作方式。

IoCs

我们的GitHub存储库中提供了完整的IoCs,点击这里这里可以找到。

Files

| SHA-1 | Filename | Detection | Description |

|---|---|---|---|

| 26727D5FCEEF79DE2401CA0C9B2974CD99226DCB | scam.php | PHP/HackTool.Telekopye.A | Telekopye scam toolkit |

| 285E0573EF667C6FB7AEB1608BA1AF9E2C86B452 | tinkoff.php | PHP/HackTool.Telekopye.A | Telekopye scam toolkit |

| 8A3CA9EFA2631435016A4F38FF153E52C647146E | 600be5ab7f0513833336bec705ca9bcfd1150a2931e61a4752b8de4c0af7b03a.php | PHP/HackTool.Telekopye.A | Telekopye scam toolkit |

Network

| IP | Domain | Hosting provider | First seen | Details |

|---|---|---|---|---|

| N/A | id23352352.ru | Cloudflare | 2023-07-04 | Domain that is used to test toolkit or scam victim. |

| N/A | id8092.ru | Cloudflare | 2023-06-26 | Domain that is used to test toolkit or scam victim. |

| N/A | id2770.ru | Cloudflare | 2023-06-28 | Domain that is used to test toolkit or scam victim. |

| N/A | id83792.ru | Cloudflare | 2023-06-17 | Domain that is used to test toolkit or scam victim. |

| N/A | id39103.ru | Cloudflare | 2023-06-19 | Domain that is used to test toolkit or scam victim. |

| N/A | 2cdx.site | Cloudflare | 2021-03-21 | Domain that is used to test toolkit or scam victim. |

| N/A | 3inf.site | Cloudflare | 2021-03-12 | Domain that is used to test toolkit or scam victim. |

| N/A | pay-sacure4ds.ru | Jino | 2021-12-27 | Domain that is used to test toolkit or scam victim. |

| N/A | id7423.ru | Cloudflare | 2021-03-27 | Domain that is used to test toolkit or scam victim. |

| N/A | id2918.site | Jino | 2021-03-08 | Domain that is used to test toolkit or scam victim. |

| N/A | formaa.ga | Zomro | 2021-05-30 | Domain that is used to test toolkit or scam victim. |

| N/A | id0391.ru | Cloudflare | 2023-06-23 | Domain that is used to test toolkit or scam victim. |

| N/A | id66410.ru | Cloudflare | 2023-06-17 | Domain that is used to test toolkit or scam victim. |

| N/A | id82567.ru | Cloudflare | 2023-06-07 | Domain that is used to test toolkit or scam victim. |

MITRE ATT&CK techniques

该表格使用MITRE ATT&CK框架的第13个版本进行构建。

| Tactic | ID | Name | Description |

|---|---|---|---|

| Reconnaissance | T1589 | Gather Victim Identity Information | Telekopye is used to gather debit/credit card details, phone numbers, emails, etc. via phishing web pages. |

| Resource Development | T1583.001 | Acquire Infrastructure: Domains | Telekopye operators register their own domains. |

| T1585 | Establish Accounts | Telekopye operators establish accounts on online marketplaces. | |

| T1585.002 | Establish Accounts: Email Accounts | Telekopye operators set up email addresses associated with the domains they register. | |

| T1586.002 | Compromise Accounts: Email Accounts | Telekopye operators use compromised email accounts to increase their stealthiness. | |

| T1587.001 | Develop Capabilities: Malware | Telekopye is custom malware. | |

| Initial Access | T1566.002 | Phishing: Spearphishing Link | Telekopye sends links to phishing websites in emails or SMS messages. |

| Collection | T1056.003 | Input Capture: Web Portal Capture | Web pages created by Telekopye capture sensitive information and report it to operators. |

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3023/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3023/

如有侵权请联系:admin#unsafe.sh