蜜罐简介

蜜罐 技术本质上是一种对攻击方进行 欺骗的技术,通过布置一些作为 诱饵的主机、网络服务 或者 信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行 捕获 和 分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

蜜罐 好比是 情报收集系统。蜜罐好像是故意让人攻击的目标,引诱黑客前来攻击。所以攻击者入侵后,你就可以知道他是如何得逞的,随时了解针对服务器发动的最新的攻击和漏洞。还可以通过窃听黑客之间的联系,收集黑客所用的种种工具,并且掌握他们的社交网络。

蜜罐在拖延黑客攻击真正目标上也有一定作用。不过黑客可能发现一个电脑系统是蜜罐,进而提前退出。而更常见的用法是用来吸引网络的计算机病毒入侵,从而获得病毒样本用于研究或**的计算机,杀毒软件公司会利用这些计算机来监视或获得计算机网络中的病毒样本。而在攻防演练中,蜜罐也是蓝队不可或缺的一种对于攻击者的防御手段 。

蜜罐

蜜罐需要基于一个节点进行布置,可以部署在任意的网络位置,通常用于收集达到特定网络节点的攻击情报,并缓解相同网段的其他生产设备与资源收到的攻击

工作原理:

一个成功的蜜罐往往会伪装成很有诱惑力的系统,攻击者进入以后,可能会获取他们想要的重要数据。但是攻击者进入的一瞬间开始,攻击者的所作所为都将被蜜罐完整记录下来,成为放手方手中的重要信息。而蜜罐里的业务并不是真实的,攻击者将在蜜罐中百忙活一场,什么都得不到。

蜜罐分类

蜜饵

一般是一个文件,工作原理和蜜罐类似,也是诱使攻击者打开或下载。当黑客想取得的重要信息,攻击者下载的那一刻,就落入防守方的陷阱。当防守方发现文件有被打开过的痕迹或攻击者跟随蜜饵文件内容进行某种操作时,可以追溯来源,发现被攻陷的设备。

蜜标

把蜜饵进一步改造,在word文档,PDF文档中植入一个隐蔽的链接,当攻击者打开这个文件时,链接可以被自动触发,防御者可以借机获取攻击者的真实网络地址,浏览器指纹等信息,从而直接溯源定位攻击者真实身份。这种有带URL的蜜饵就是蜜标。

蜜网

“密网就是一大片蜜罐,练成了网”,但是这张“网”需要和业务强相关。攻击者尝试攻破我们的系统时,为了拿到自己想要的东西,往往会重点攻击和业务相关的节点。

因此,攻击者的必经之路上方部署蜜罐,给攻击者提供横向移动的空间和更丰富的入侵接口。当攻击者踩过一连串蜜罐的时候,外面就能轻松看到攻击者的手法和习惯。

蜜场

把恶意访问集中到一起,统一管理,是分布式蜜罐的一种形式,但在蜜场中,攻击者踩中的是虚拟的蜜罐,经过重定向以后,由真实的蜜罐进行响应,再把相应行为传到虚拟蜜罐。

应用场景

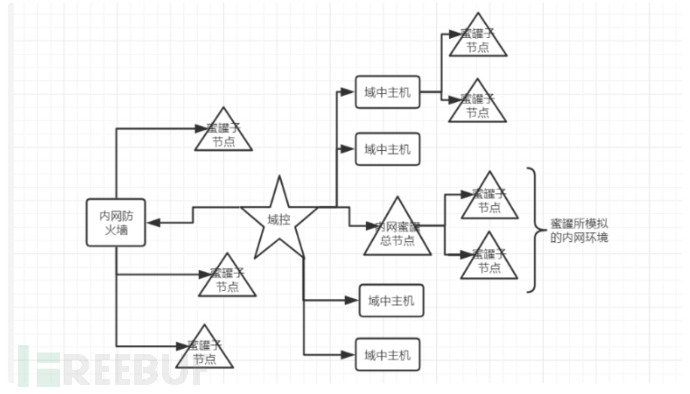

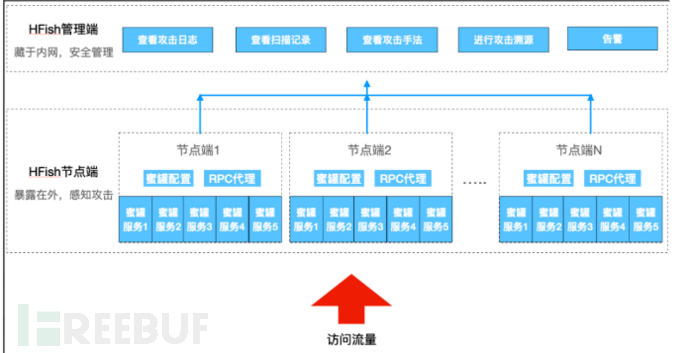

蜜罐一般有两种应用场景,一种是企业内部为了应对攻击者进行防御而设立的,请注意,蜜罐并没有防御功能,它所能做的是诱捕攻击者进行攻击,拖延时间同时通知管理员进行防御。一般的设立如下图:

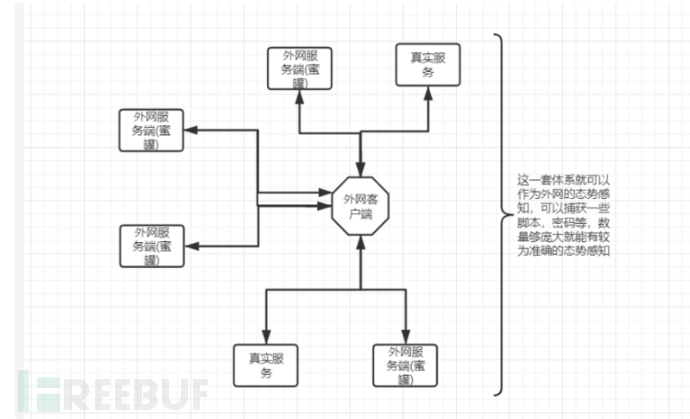

而还有一种则是外网中的设立。

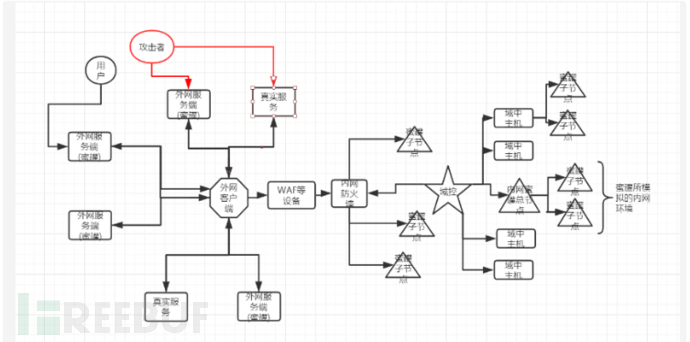

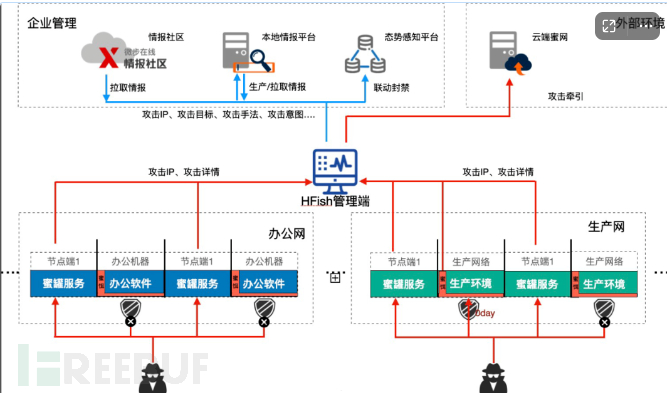

而我们把这两种结合起来,就可获得一个较为安全的生产环境,如图:

工作原理

HFish由管理端和节点端组成,管理端用来生成和管理节点端,并接收、分析和展示节点端回传的数据,节点端接受管理端的控制并负责构建蜜罐服务。

在企业网络中进行联合使用。

常见蜜罐分类

1.无交互蜜罐: 只针对网络批量扫描器

2.低交互蜜罐: HFISH (被动/主动收集信息)

3.高交互蜜罐: 真实环境部署探针

centos7 安装docker

使用yum-util 提供yum-config-manager功能,另两个是devicemapper驱动依赖

使用yum进行安装

yum install -y yum-utils device-mapper-persistent-data lvm2

配置源

yum-config-manager --add-repo https://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo

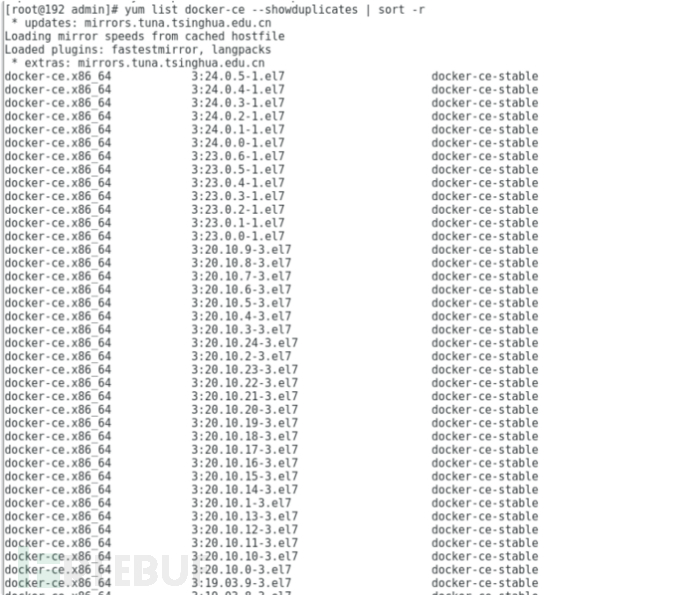

查看仓库中所有的docker版本

yum list docker-ce --showduplicates | sort -r

安装docker

yum install docker-ce-18.09* -y

设置docker为开机自启

systemctl restart docker

systemctl enable docker

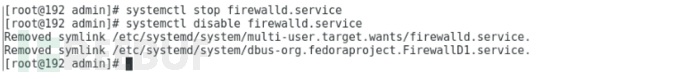

接着关闭centos7 防火墙

systemctl stop firewalld.service

systemctl disable firewalld.service

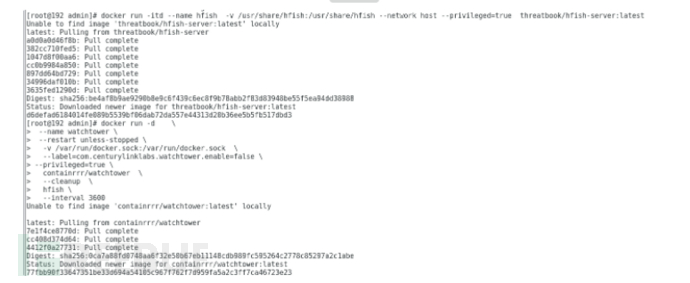

docker run -itd --name hfish -v /usr/share/hfish:/usr/share/hfish --network host --privileged=true threatbook/hfish-server:latest

安装并运行hfish

docker run -itd --name hfish \

-v /usr/share/hfish:/usr/share/hfish \

--network host \

--privileged=true \

threatbook/hfish-server:latest

配置后续自动升级

docker run -d \

--name watchtower \

--restart unless-stopped \

-v /var/run/docker.sock:/var/run/docker.sock \

--label=com.centurylinklabs.watchtower.enable=false \

--privileged=true \

containrrr/watchtower \

--cleanup \

hfish \

--interval 3600

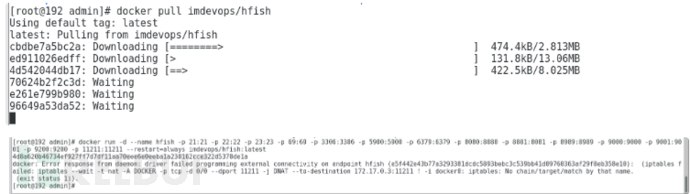

运行过程中出现点问题,然后重命名,继续启动

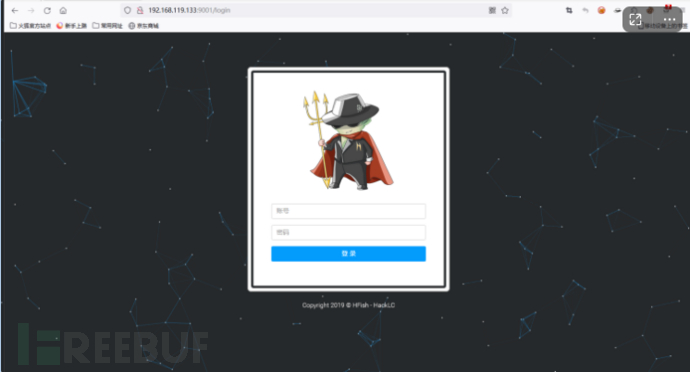

搭建完成

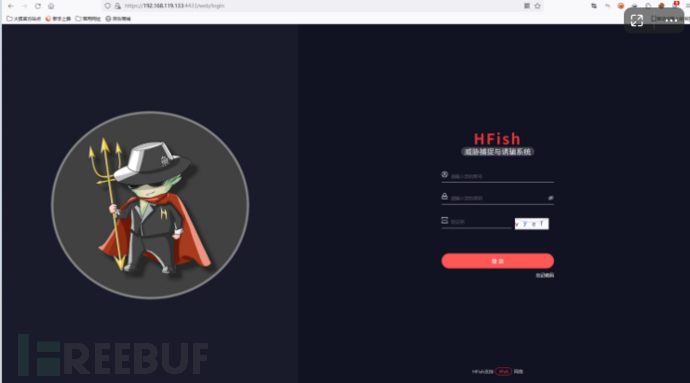

首先搭建的老版本,使用admin/admin进行登录

搭建完成

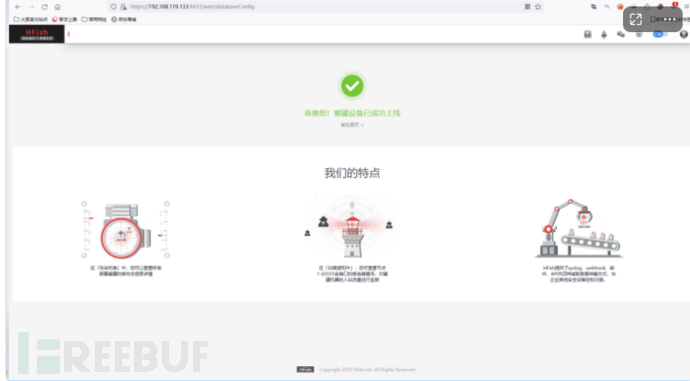

接着搭建了一个新版的

初始用户名:admin

初始密码:HFish2021

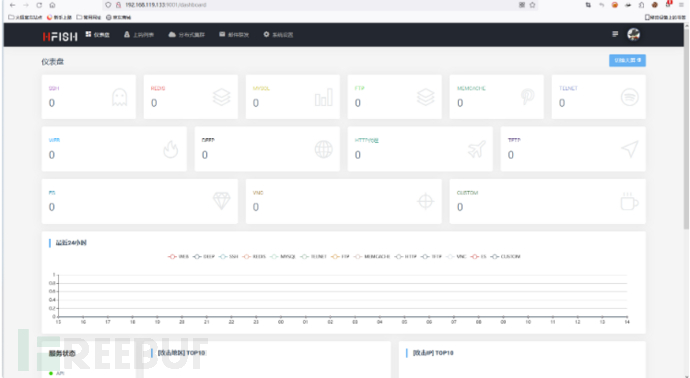

接着进入后台。

功能介绍

首先进入展示大屏,很酷炫。

如有侵权请联系:admin#unsafe.sh