概述

这也是我们首次捕获境外APT组织打着“奇安信”名号在演习期间浑水摸鱼,后续经过溯源确认是我们多次在年报中披露的APT-Q-77团伙[1]。

技术细节

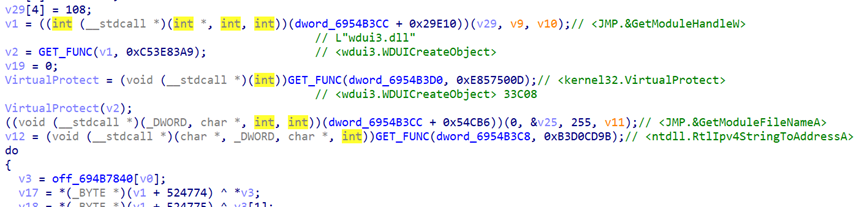

使用RtlIpv4StringToAddressA函数解密payload,并替换了系统dll的导出函数,在不影响专杀工具的运行的情况下加载恶意代码,恶意代码在首次执行时仅拷贝自身到系统目录下并设置启动项,并不会立即运行恶意代码回连C2。木马回连的域名(ti.qianx**.**)仿冒奇安信威胁情报中心官网(ti.qianxin.com)。

历史回顾

该团伙投递的CHM并没有采用诸如bitter和APT37等组织调用特定的clsid实现双击chm即可执行任意命令的方式,而是在内部嵌套了多个VBS脚本,这导致受害者在打开chm时会弹出ActiveX控件提示框,降低钓鱼成功率。

受害者确认后启动vbs释放白加黑套件,最终内存加载MicroBackdoor,该开源项目原本是俄乌冲突的产物,但没想到最后被用来攻击其他国家。

APT-Q-77的投递的邮件在整体内容表达上没有太大的问题,但是在细节上凸显出一些瑕疵,存在机翻的情况,例如“如果您的计算机的操作系统是本地的,请忽略此电子邮件。”,这句话语言含义表述不明,本地一词明显翻译自英文“local”,我们猜测攻击者想表达的意思是如果受害者使用的操作系统是国产化的系统,则不需要打开此附件。

奇安信威胁情报中心历史上披露多个方向的APT组织,但是APT-Q-77似乎是对我们的意见最大的一个,并且非常记仇,无论是在年初使用驱动程序绕过天擎EDR、访问我们的Ti博客翻阅文章还是现在仿冒奇安信的名义投递钓鱼,我们都能感受到来自该团伙浓浓的恶意。持续跟踪一年我们对该团伙仍有一些疑问:投递钓鱼邮件真是Q-77的终点吗?目前看到的攻击能够涵盖整体攻击的50%以上吗?有没有可能在模仿已知组织?在历史上该团伙曾经展示出强大的攻击上限,而钓鱼邮件这种技术程度较差的手法极有可能是某些复杂攻击活动的障眼法,还有很多攻击隐藏在冰山之下需要我们和友商去发现。

总结

IOC

参考链接

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh