原文链接:CapraTube | Transparent Tribe’s CapraRAT Mimics YouTube to Hijack Android Phones

译者:知道创宇404实验室翻译组

摘要

- SentinelLabs 发现了三个与Transparent Tribe的 CapraRAT 移动远程访问木马(RAT)相关联的安卓应用程序包(APK)。

- 这些应用程序伪装成YouTube进行网络诈骗

- CapraRAT是一种高度侵入性的工具,它让攻击者能够控制其感染的Android设备上的大部分数据。

背景信息

Transparent Tribe 是一个疑似来自巴基斯坦的黑客组织,以袭击印度和巴基斯坦的军事和外交人员而闻名,近期将攻击目标对准印度教育领域。自2018年以来,报告详细介绍了该组织对CapraRAT的使用情况,CapraRAT 是一个 Android 框架,可将 RAT 功能隐藏在另一个应用程序中。该工具集被用于监视涉及克什米尔争议地区有关的网络钓鱼目标,以及从事与巴基斯坦相关事务的人权活动人士。

Transparent Tribe在 Google Play 商店之外分发 Android 应用程序,诱使用户安装具有武器化功能的应用程序。2023 年初,该组织 分发 了伪装成进行间谍软件活动的约会服务的 CapraRAT Android 应用程序。

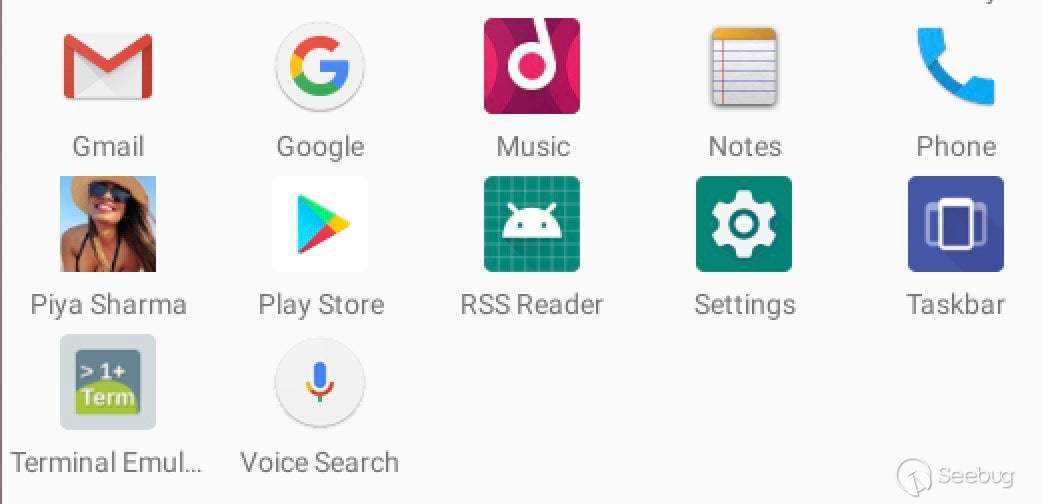

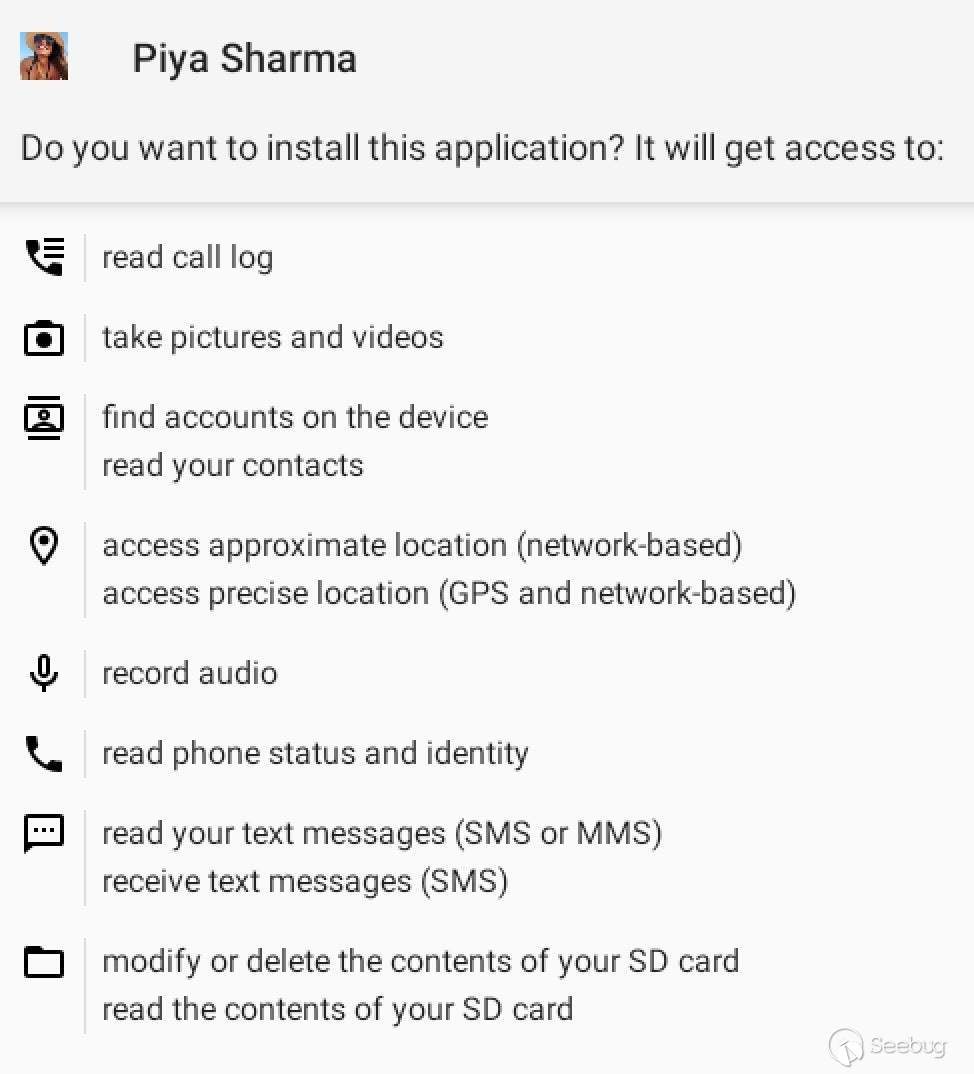

其中一个新识别的 APK 会访问Piya Sharma的YouTube 频道,该频道中包含一名女性在各种地点的短视频片段。该 APK 还借用了个人的姓名和肖像。这个主题表明,攻击者继续使用基于浪漫主题的社会工程技术来说服目标安装这些应用程序,而Piya Sharma则是一个相关的虚拟角色。

CapraRAT 是一款综合性的 RAT,为攻击者提供了按需收集数据并窃取数据的能力。值得注意的功能包括:

- 使用麦克风、前后摄像头录制

- 收集短信和多媒体消息内容,通话记录

- 发送短信消息,拦截收到的短信

- 发起电话

- 截屏

- 覆盖系统设置,如GPS和网络

- 修改手机文件系统上的文件

应用分析

CapraRAT 以安卓应用程序包(APK)的形式分发。在趋势科技最初命名该工具时,他们的研究团队指出,CapraRAT 可能基于 AndroRAT 源代码进行了适度的修改。

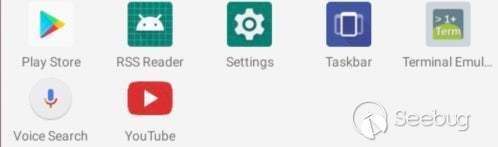

我们对两个以YouTube为主题的CapraRAT APK进行了静态分析:8beab9e454b5283e892aeca6bca9afb608fa8718 – yt.apk,于2023年7月上传至VirusTotal。83412f9d757937f2719ebd7e5f509956ab43c3ce – YouTube_052647.apk,于2023年8月上传至VirusTotal。我们还识别了第三个名为Piya Sharma的APK,此前描述过该APK与前述的YouTube频道人物相关联:14110facecceb016c694f04814b5e504dc6cde61 – Piya Sharma.apk,于2023年4月上传至VirusTotal。

yt 和 YouTube APK 应用程序借用 YouTube 图标,伪装成 YouTube。

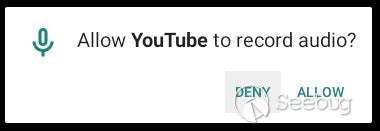

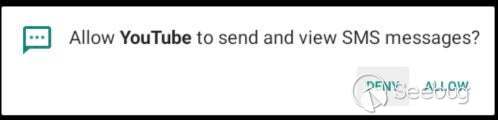

该应用程序请求了多个权限。选择将应用程序伪装成YouTube是一个有趣的选择:某些权限(如访问麦克风)对于录制或搜索功能是有意义的。其他权限(如发送和查看短信功能)则与预期的应用程序行为不太相关。

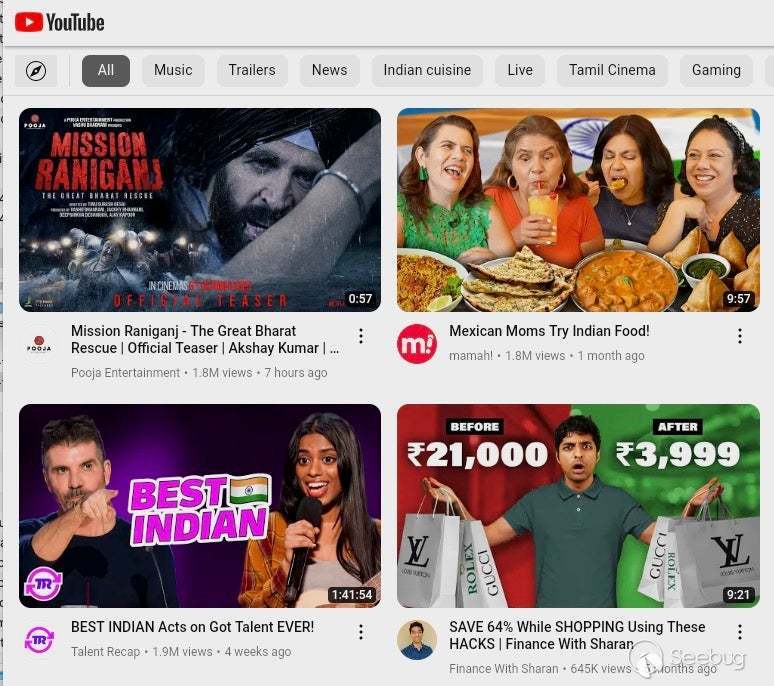

当应用程序启动时,MainActivity 的 load_web 方法会启动一个 WebView 对象来加载YouTube的网站。由于它会在木马 CapraRAT 应用程序的窗口中加载,因此用户体验与原生的安卓YouTube应用程序不同,类似于在移动网页浏览器中查看YouTube页面。

关键部分

由于 CapraRAT 是嵌入到各种安卓应用程序中的一个框架,所以包含恶意活动的文件的命名和排列通常会因应用而异。我们分析的 CapraRAT APK 包含以下文件:

| 名称 | yt.apk |

|---|---|

| 配置文件 | com/media/gallery/service/settings |

| 版本 | MSK-2023 |

| 主程序 | com/media/gallery/service/MainActivity |

| 恶意活动 | com/media/gallery/service/TPSClient |

| 名称 | YouTube_052647.apk |

|---|---|

| 配置文件 | com/Base/media/service/setting |

| 版本 | A.F.U.3 |

| 主程序 | com/Base/media/service/MainActivity |

| 恶意活动 | com/Base/media/service/TCHPClient |

| 名称 | Piya Sharma.apk |

|---|---|

| 配置文件 | com/videos/watchs/share/setting |

| 版本 | V.U.H.3 |

| 主程序 | com/videos/watchs/share/MainActivity |

| 恶意活动 | com/videos/watchs/share/TCPClient |

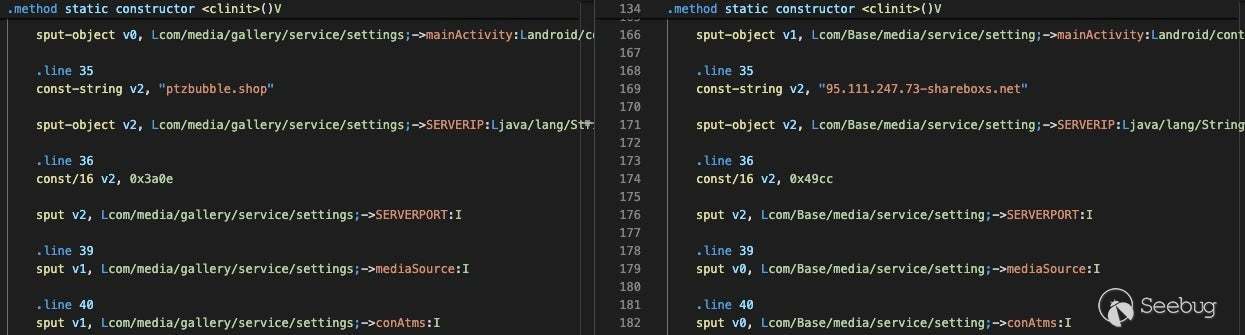

CapraRAT 的配置文件,可互换命名 setting 或 settings,保存默认配置信息以及版本控制等元数据。在 YouTube_052647.apk 和 Piya Sharma.apk 中看到的 CapraRAT 版本语法(分别为 A.F.U.3 和 V.U.H.3)与用于跟踪透明部落的 Windows 工具 CrimsonRAT的V.U.H.3约定相匹配。然而,正如我们在 CrimsonRAT 中看到的那样,这些版本号与 C2 域之间没有任何实际关系。

由于拼写和命名惯例,RAT的配置提供了一致的静态检测机会,以下各项也出现在 2023 年初的样本中:

is_phical

isCancl

isRealNotif

SERVERIP

smsMoniter

smsWhere

verionMainActivity 负责驱动应用程序的关键功能。此活动通过onCreate使用Autostarter的方法设置持久性(Autostarter是一个开源项目,其包含让开发人员自动启动安卓应用程序的代码)。TPSClient 类被初始化为名为 mTCPService 的对象;然后,此方法调用 serviceRefresh 方法,该方法按照设置文件变量中指定的时间间隔创建警报 timeForAlarm 。在此示例中,值 0xea60 等于 60,000 毫秒,意味着警报和持久性启动程序每分钟运行一次。

Extra_Class 的核心功能位与ESET在2023年3月报告的的一个活动类型。为简单起见,我们将这个活动称为 TPSClient。这些文件相当大,反编译后超过了10,000行 Smali 代码。相比之下,3月版本的等效代码只有约8,000行。

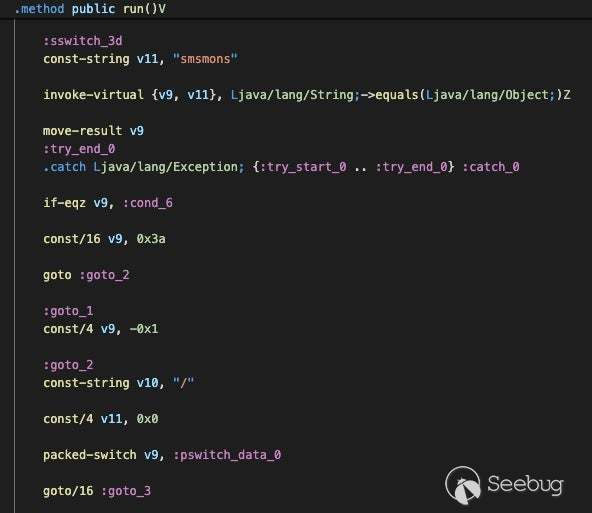

TPSClient 包含了 CapraRAT 的命令,通过一系列的开关语句调用 run 方法,将字符串命令映射到相关的方法。

其中许多命令已在之前的 研究 中有过记录,尽管在这些新版本中有一些新的迭代。hideApp 方法会检查系统是否运行的Android 9及以下,并且检查 setting(s)配置文件中的 mehiden 变量是否设置为 False;如果适用,该用程序将从用户视图中隐藏。虽然在 CapraRAT 的开发过程中,CapraRAT 与 AndroRAT 之间的相似之处似乎很少,但 AndroRAT 源代码文档指出,在 Android 9 之后,该工具变得不稳定,因此操作系统可能存在潜在的变化,导致该方法的行为有所不同,具体取决于操作系统版本。

TPSClient 有一个名为 check_permissions() 的方法,而在 Extra_Class 中则没有。该方法检查以下一系列的安卓权限,并为每个权限生成一个带有 True 或 False 结果的字符串:

- READ_EXTERNAL_STORAGE

- READ_CALL_LOG

- CAMERA

- READ_CONTACTS

- ACCESS_FINE_LOCATION

- RECORD_AUDIO

- READ_PHONE_STATE

有趣的是,一些旧版本中包含了这个方法,这表明样本可能会根据目标进行定制,或者可能是从不同的分支开发而来。

C2 & Infrastructure

在 CapraRAT 的配置文件中,SERVERIP 变量包含了C2 务器的地址,该地址可以是域名、IP地址或两者兼有。C2端口为十六进制Big Endian格式;将其转换为十进制可得到可读的端口号,结果为 yt.apk 的端口14862,YouTube_052647.apk 的端口18892,Piya Sharma.apk 的端口10284。

YouTube_052647.apk 使用的 shareboxs[.]net 域名 自2019年起与Transparent Tribe有关联。有趣的是,该域名是在 ESET 报告概述该组织利用其他 C2 域名的 Android 应用程序的同一周注册的 shareboxs[.]net、ptzbubble[.]shop。

两个YouTube样本中与C2关联的IP地址在远程桌面协议端口3389上打开,服务识别为Windows远程桌面,表明该组织使用Windows Server基础设施来托管CapraRAT C2应用程序。Piya Sharma 应用的C2 IP,209[.]127.19.241,具有通用证书 WIN-P9NRMH5G6M8,这

是与Transparent Tribe的CrimsonRAT C2服务器长期相关联的 指标。

托管 ptzbubble[.]shop 域的IP地址 84[.]46.251.145 显示了与Decoy Dog Pupy RAT DNS隧道的历史解析 查询 相关联的信息。目前这些活动之间的联系尚不明确,该IP 上托管的服务很可能已被该活动感染。基于查询日期, claudfront[.]net 的查找是在CapraRAT攻击者使用该IP地址来托管 ptzbubble[.]shop 期间进行的,而对 allowlisted[.]net 的查找可能是在2022年12月,这可能是在该攻击者开始使用该 IP 之前。

结论

Transparent Tribe是一个长期活跃的黑客组织,其具有可靠的行为模式。相对较低的操作安全门槛可以快速识别他们的工具。

该组织制作类似YouTube的应用程序,这是该组织利用间谍软件将 Android 应用程序武器化并通过社交媒体分发给目标的已知趋势的新补充。

印度和巴基斯坦地区的外交、军事或活动相关的个人和组织应评估针对该行为者和威胁的防御措施。

防御措施应包括:

- 不要安装来自谷歌Play商店之外的安卓应用程序。

- 对社交媒体社区内推广的新型社交媒体应用程序保持警惕。

- 评估应用程序请求的权限,特别是对于不太熟悉的应用程序。

- 勿在设备上安装已有应用程序的第三方版本。

IOCs

Files Hashes – SHA1

-

14110facecceb016c694f04814b5e504dc6cde61 – Piya Sharma APK

-

83412f9d757937f2719ebd7e5f509956ab43c3ce – CapraRAT, YouTube_052647.apk

-

8beab9e454b5283e892aeca6bca9afb608fa8718 – CapraRAT, yt.apk

C2 Network Communications- newsbizshow.net

-

ptzbubble.shop

-

shareboxs.net

-

95[.]111.247.73

-

209[.]127.19.241

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3037/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3037/