原文链接:FORTIGUARD LABS THREAT RESEARCHNew MidgeDropper Variant

译者:知道创宇404实验室翻译组

受影响的平台: Windows

受影响的用户: Windows 用户

影响:可能部署其他恶意软件

严重级别:中

恶意软件分析中遇到一个恶意软件家族是非常令人兴奋的,确定恶意软件的功能、创建者以及背后的原因成为了需要解决的谜团。最近我们发现了一种以前未见过的变种恶意软件,命名为MidgeDropper,它具有极其复杂的感染链(其中包括代码混淆和侧面加载)。尽管我们无法获取到最终的有效负载,但本文仍将探索这个恶意软件投放器的工作原理。

初始感染载体

我们在调查期间暂时无法获取到初始感染媒介的信息。由于我们可以访问到一个名为"!PENTING_LIST OF OFFICERS.rar"的RAR压缩文件(这很可能是电子邮件的附件),因此有理由怀疑它是通过钓鱼邮件进行传播的。

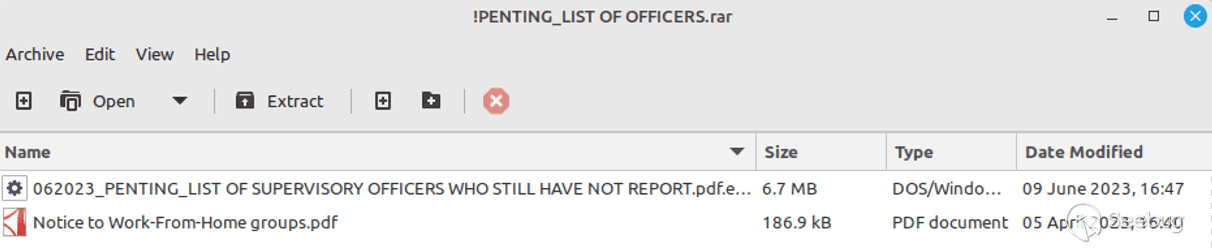

!PENTING_LIST OF OFFICERS.rar

"!PENTING_LIST OF OFFICERS.rar"压缩文件中包含两个文件:"Notice to Work-From-Home groups.pdf"和"062023_PENTING_LIST OF SUPERVISORY OFFICERS WHO STILL HAVE NOT REPORT.pdf.exe"(图1)。

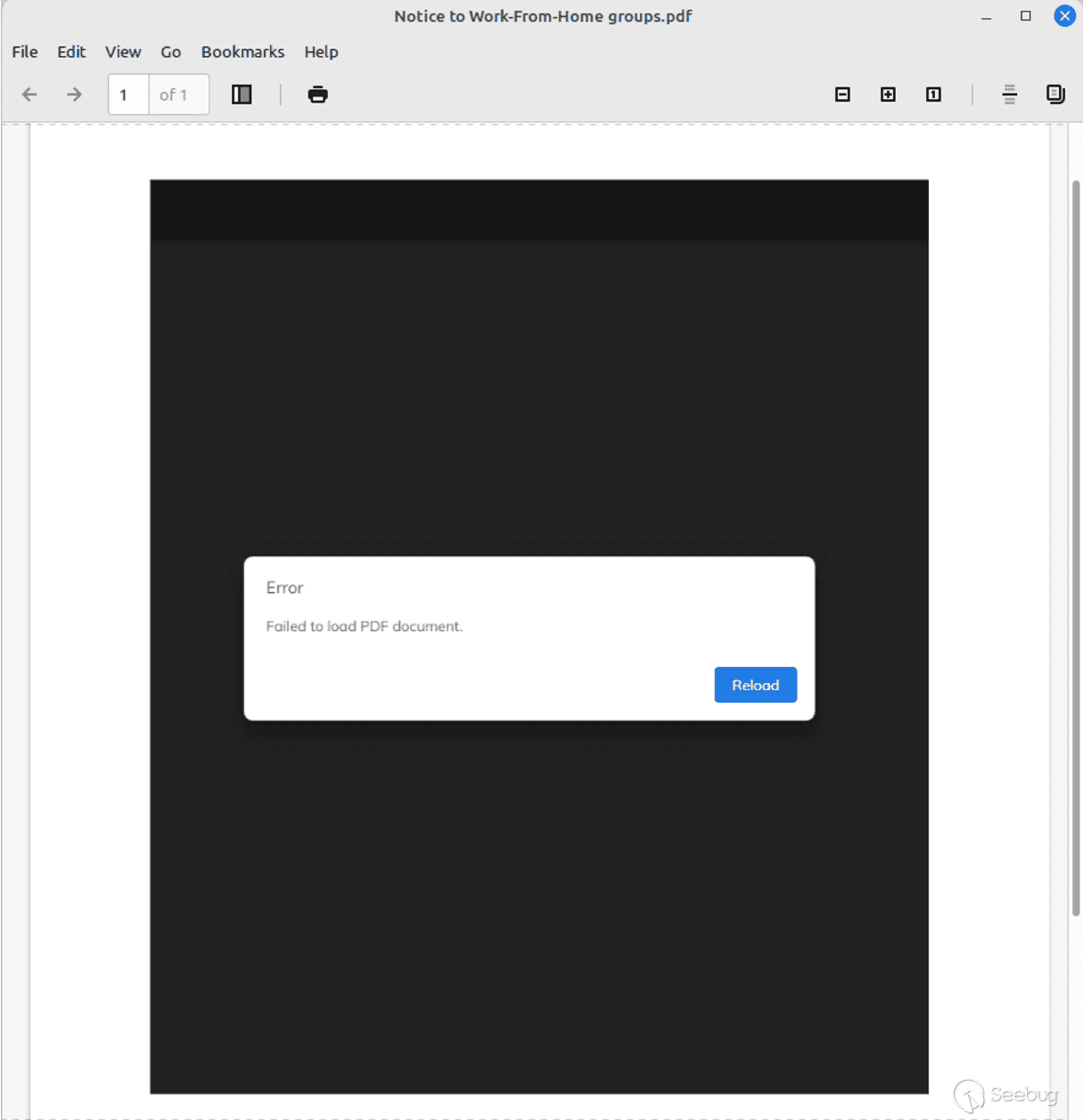

Notice to Work-From-Home groups.pdf

"Notice to Work-From-Home groups.pdf"文件与其属性相符,是一个PDF文件。它包含了一个错误信息的图片,表示PDF文档加载失败。它的目的在于充当恶意软件额诱饵,诱使接收者点击并执行"062023_PENTING_LIST OF SUPERVISORY OFFICERS WHO STILL HAVE NOT REPORT.pdf.exe"文件。由于Windows默认情况下隐藏文件扩展名,因此查看文件内容的人很难看到“.exe”,只会错误认为打开的是一个 PDF文件。

062023 PENTING LIST OF SUPERVISORY OFFICERS WHO STILL HAVE NOT REPORT.pdf.exe

根据恶意软件传播的标准,"062023_PENTING_LIST OF SUPERVISORY OFFICERS WHO STILL HAVE NOT REPORT.pdf.exe"文件大小为6.7MB,相对较大。该可执行文件主要用于以下感染阶段的负载。

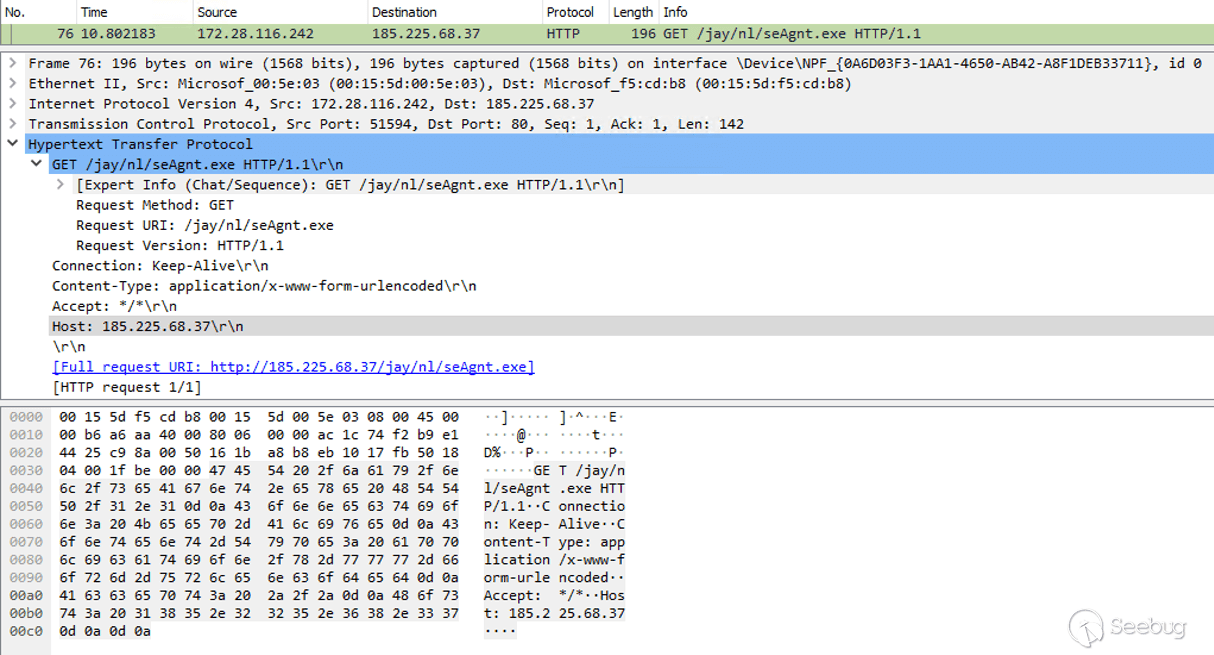

该可执行文件会释放出文件"Microsoft Office.doc","IC.exe","power.exe"和"power.xml"。此外,还会访问"hXXp://185[.]225[.]68[.]37/jay/nl/seAgnt.exe" 以下载文件"seAgnt.exe"。

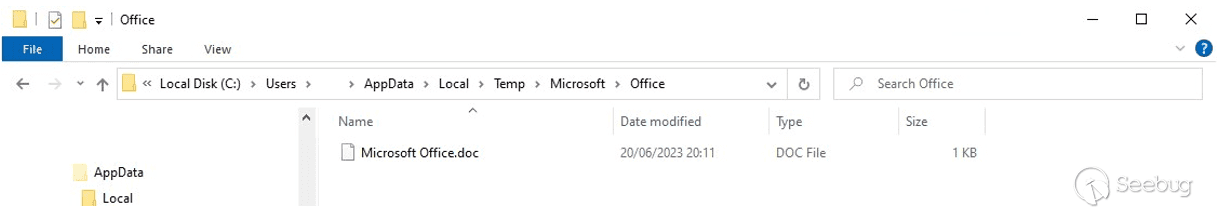

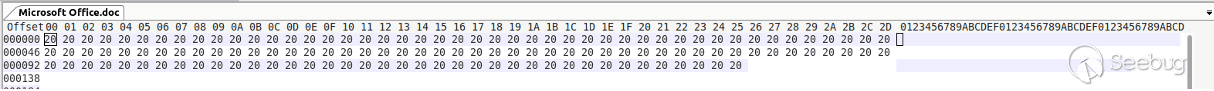

Microsoft Office.doc

该文件被放置在C:\Users<user>\AppData\Local\Temp\Microsoft\Office目录下,其也是诱饵的一部分。它在某些版本的植入程序中会被填充,但本文分析的版本中它是无害的。

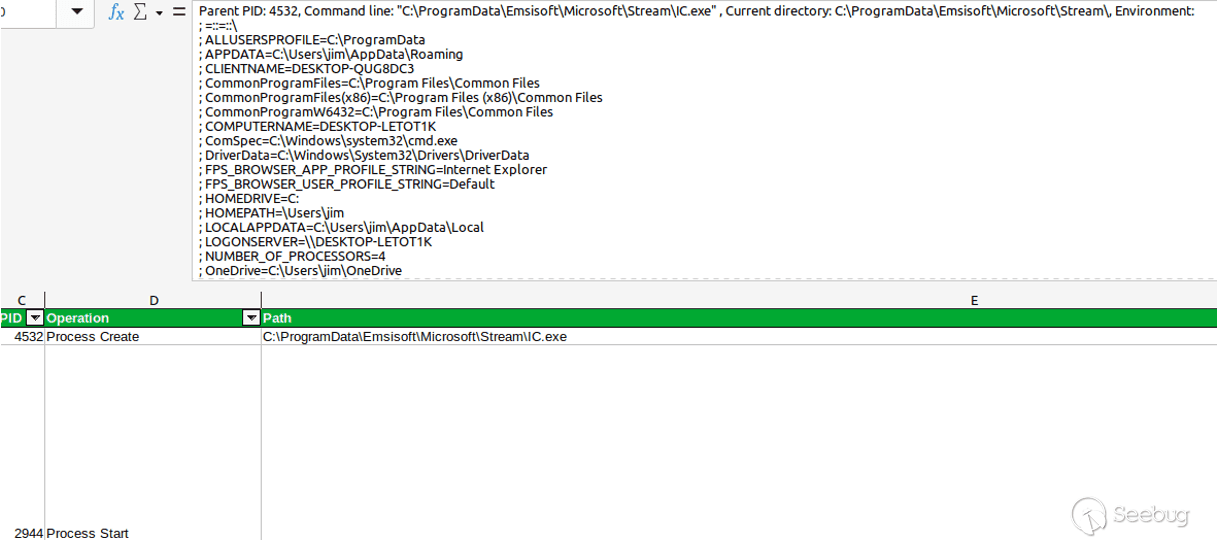

IC.exe

“IC.exe”被“062023_PENTING_LIST OF SUPERVISORY OFFICERS WHO STILL HAVE NOT REPORT.pdf.exe”释放,并存放在“C:\ProgramData\Emisoft\Microsoft\Stream\IC.exe”路径下。它负责获取感染的下一个阶段。

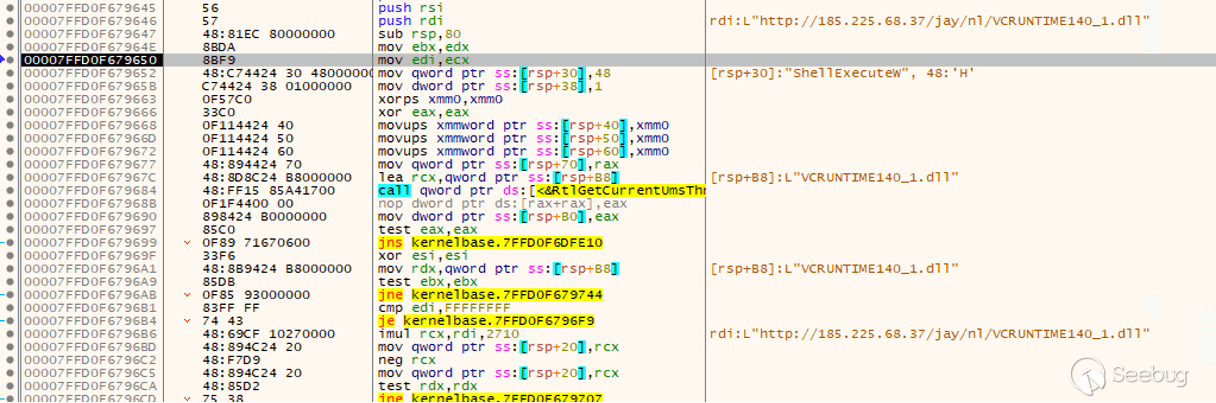

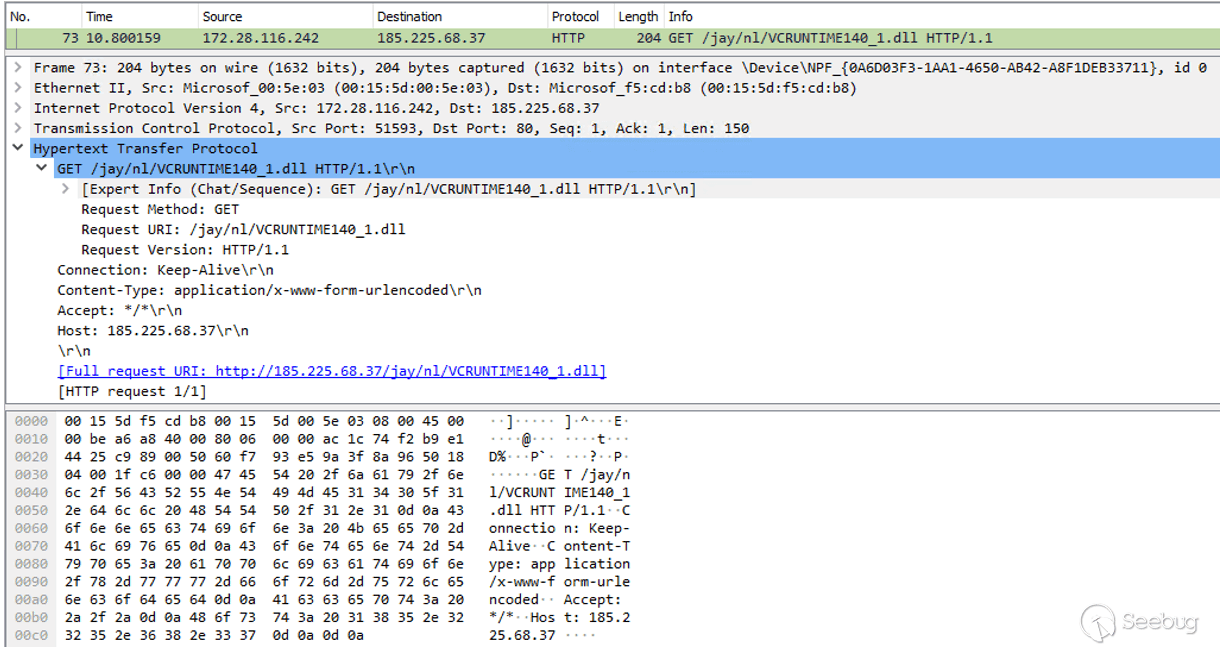

“IC.exe”会访问位于“185[.]225[.]68[.]37”的URL,以下载附加文件“VCRUNTIME140_1.dll”。

正如文件名所示,“VCRUNTIME140_1.dll”旨在显示与Microsoft Visual C++ Redistributable Package相关的文件。

power.exe 与 power.xml

“power.exe”与“power.xml”一起被“062023_PENTING_LIST OF SUPERVISORY OFFICERS WHO STILL HAVE NOT REPORT.pdf.exe”删除。"power.exe"的唯一任务是解码和处理"power.xml"。

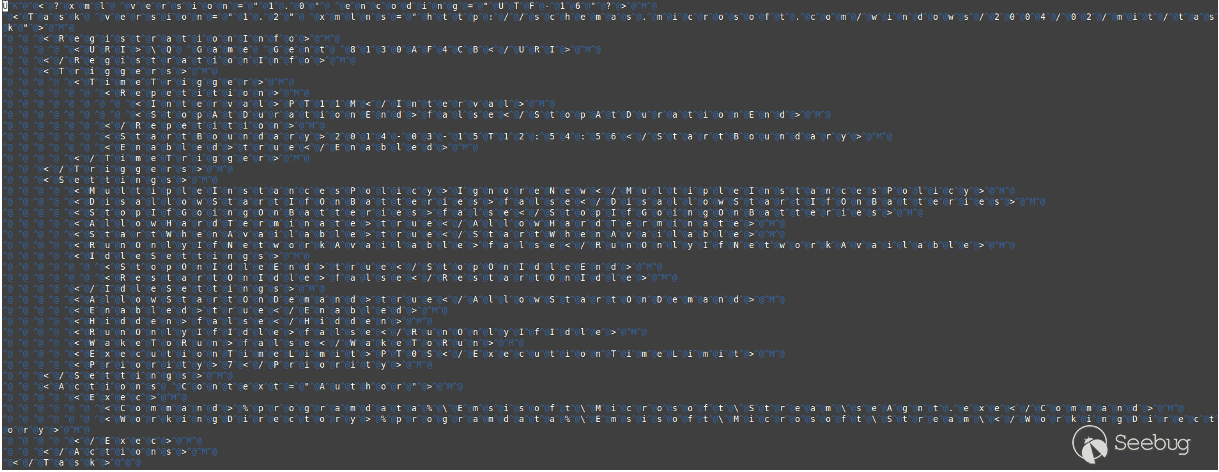

图9显示了其本机格式的"power.xml"已被混淆且不易阅读。通过删除用于混淆的垃圾字符可以轻松解决这个问题。

去除混淆后,得到了一个XML文档。除了“操作”标签下的最后部分之外,许多信息都是无关紧要的。该文件的主要目的是启动“seAgnt.exe”。

seAgnt.exe

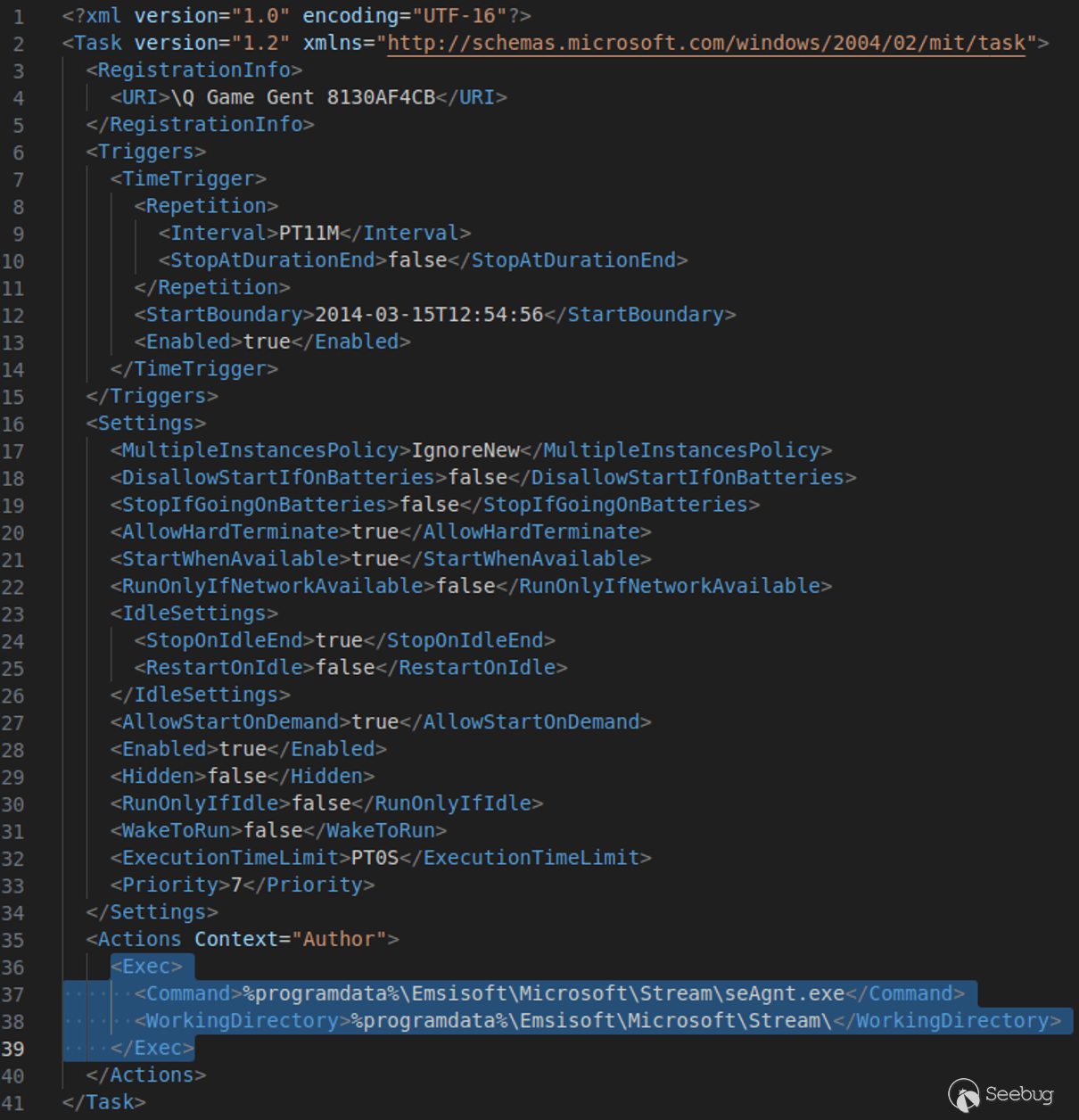

“seAgnt.exe”是“GameBarFTServer.exe”的重命名副本,“GameBarFTServer.exe”是 Microsoft 发布的应用程序“Xbox Game Bar Full Trust COM Server”。它在Windows上运行的Xbox Game Bar的后台进程。

虽然"seAgnt.exe"本身是良性的,但它依赖于"VCRUNTIME140_1.dll"。这个依赖关系使得DLL文件内部的恶意代码得以执行。

VCRUNTIME140_1.dll

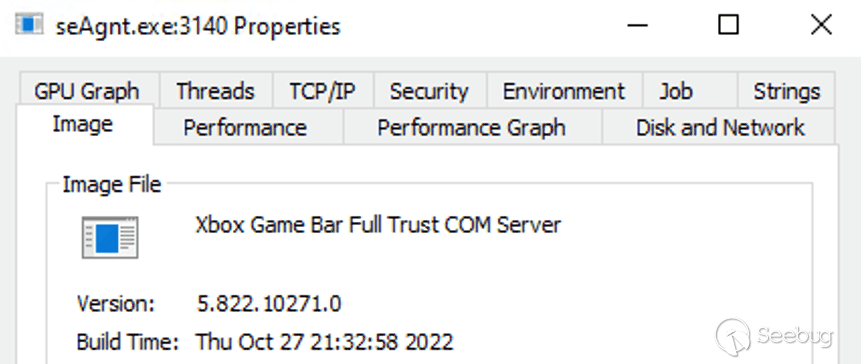

"VCRUNTIME140_1.dll"是微软Visual C++运行时包的合法DLL文件的一部分。不幸的是,这里使用的特定版本是恶意的。

由于"VCRUNTIME140_1.dll"是一个动态链接库,它本身不作为一个独立的可执行文件存在。需要通过另一个应用程序的帮助将其代码加载到内存并执行,"seAgnt.exe"就是这个应用程序。这种技术被称为旁加载,因为合法应用程序的依赖项被劫持以允许恶意代码加载。

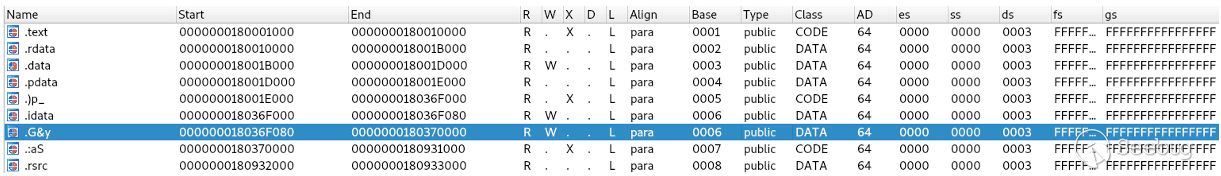

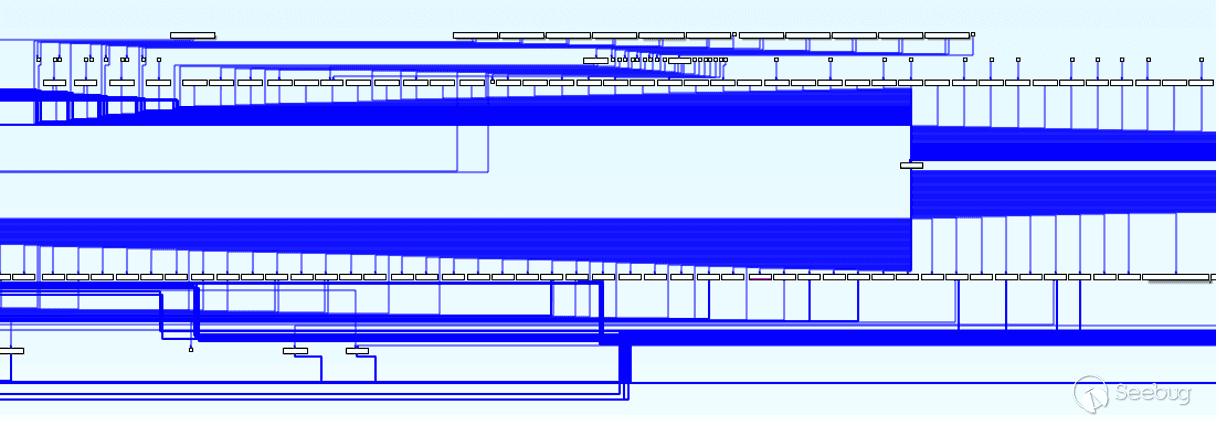

该文件被严重混淆,会增加分析的难度。如下图显示了试图隐藏代码用途的大量函数跳转。

剩余的代码同样难以在反汇编器中进行跟踪。

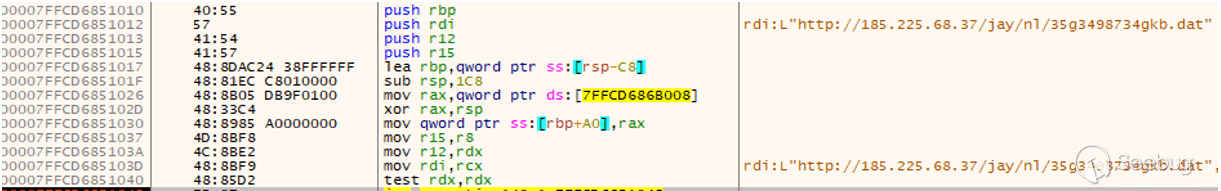

代码的主要目的是访问"hXXp://185[.]225[.]68[.]37/jay/nl/35g3498734gkb.dat", 从中获取文件"35g3498734gkb.dat"。

35g3498734gkb.dat

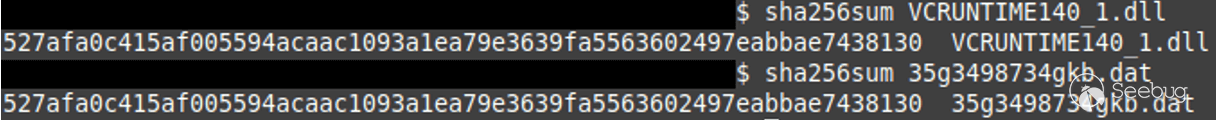

奇怪的是,“35g3498734gkb.dat”与“VCRUNTIME140_1.dll”的文件哈希值完全相同,因此不清楚为什么黑客选择再次从C2节点下载它。

不幸的是,在我们开始分析之后,感染链上的进一步链接已被删除,从而阻止了对任何潜在的最终有效负载的进一步分析。

结论

尽管在分析之前无法获取最终的有效负载,但该传播器提供了一个有趣的案例研究,并成为需要警惕的一个对象。

IOCs

File-based IOCs:

| Filename | SHA256 |

|---|---|

| !PENTING_LIST OF OFFICERS.rar | 2dcf00b0f6c41c2c60561ca92893a0a9bf060e1d46af426de022d0c5d23d8704 |

| Notice to Work-From-Home groups.pdf | 30417ca261eefe40f7c44ff956f9940b766ae9a0c574cd1c06a4b545e46f692e |

| 062023_PENTING_LIST OF SUPERVISORY OFFICERS WHO STILL HAVE NOT REPORT.pdf.exe | c22cc7111191e5a1a2010f4bc3127058bff41ecba8d753378feabee37d5b43bb |

| Microsoft Office.doc | 59334a6e2c5faabe3a1baf5347ba01f2419d731fcbb7ab1b021185c059c8fa6f |

| IC.exe | fc40e782731b8d3b9ec5e5cf8a9d8b8126dc05028ca58ec52db155b3dadc5fc6 |

| power.exe | f26f5a52bddda5eb3245161b784b58635ffa2381818816e50b8bae9680ff88eb |

| power.xml | f43cca8d2e996ee78edf8d9e64e05f35e94a730fbe51e9feecc5e364280d8534 |

| seAgnt.exe | b3e0388f215ac127b647cd7d3f186f2f666dc0535d66797b6e1adb74f828254e |

| VCRUNTIME140_1.dll / 35g3498734gkb.dat | 527afa0c415af005594acaac1093a1ea79e3639fa5563602497eabbae7438130 |

Network-based IOCs:

| IOC | IOC type |

|---|---|

| 185[.]225[.]69[.]226 | C2 Node |

| hXXp://185[.]225[.]68[.]37/jay/nl/VCRUNTIME140_1.dll | Stage download location |

| hXXp://185[.]225[.]68[.]37/jay/nl/seAgnt.exe | Stage download location |

| hXXp://185[.]225[.]68[.]37/jay/nl/35g3498734gkb.dat | Stage download location |

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3042/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3042/