Con il termine “sicurezza informatica” si intende la protezione dei sistemi e delle reti informatiche, con l’obiettivo di tutelare confidenzialità, integrità, disponibilità ed autenticazione. Quando una di queste caratteristiche viene compromessa, si riscontra una vulnerabilità nel sistema.

Nell’ambito dell’Information Security, le vulnerabilità sono elementi di debolezza rilevati in un particolare settore e possono arrivare a compromettere la sicurezza informatica dell’intero sistema. L’analisi delle vulnerabilità si rivela quindi indispensabile perché permette di individuare le debolezze e verificare le problematiche del sistema informatico, in modo da strutturare successivamente un piano di intervento adeguato, finalizzato alla strutturazione e al mantenimento della protezione a 360°.

Indice dei contenuti

Indice dei contenuti

L’importanza dell’analisi delle vulnerabilità

[ Torna all’indice ]

Spesso, valutare le problematiche senza un’analisi approfondita spinge ad implementare soluzioni provvisorie e spesso inutili, che non riescono realmente a mitigare i danni. Le attuali statistiche sugli incidenti informatici rivelano che più della metà degli attacchi vengono realizzati con tecniche già note. In questi casi, basterebbe un Penetration Test per valutare queste vulnerabilità e mitigarle/eliminarle efficacemente.

L’analisi di vulnerabilità prevede la sollecitazione del sistema in particolari condizioni, utilizzando tecniche di Ethical Hacking, con la finalità di verificarne i punti deboli e lo scostamento rispetto alle attese di protezione. Questa analisi permette quindi di fornire una visione completa di quelle che sono le problematiche presenti nell’intero sistema informatico. Questo passaggio dovrebbe essere necessariamente eseguito dopo la strutturazione dell’architettura, la definizione degli obiettivi e la valutazione dei beni aziendali.

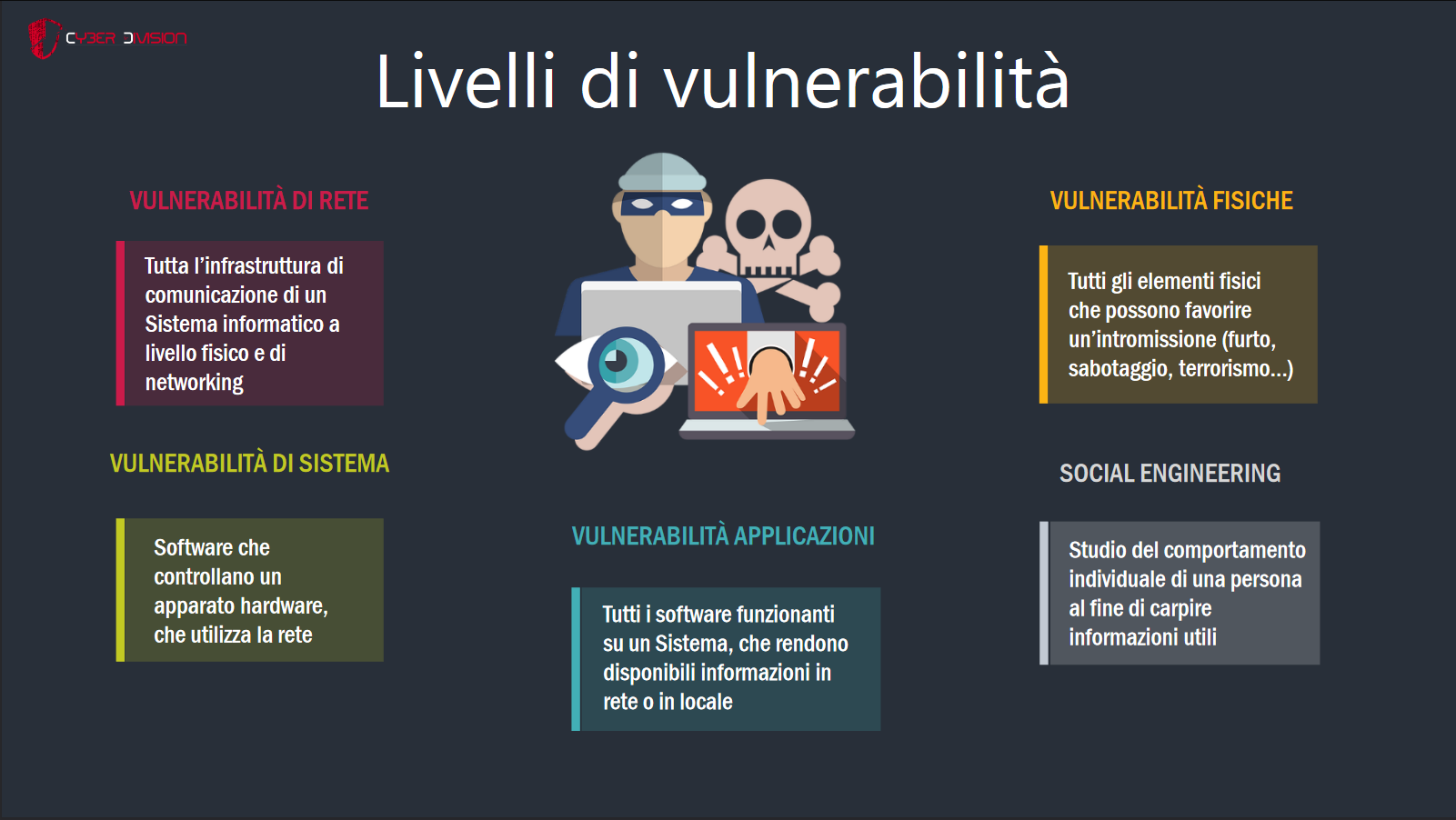

Le imprese sono restie ad affidarsi agli specialisti di sicurezza per verificare le vulnerabilità del proprio sistema attraverso Vulnerability Assessment (intervento base che individua alcune vulnerabilità) o Penetration Test (intervento avanzato che sfrutta le vulnerabilità rilevate). Questo problema deriva spesso dalla scarsa conoscenza delle tematiche di sicurezza o dal budget necessario per l’intervento. Tuttavia, spesso le imprese non tengono conto che un attacco informatico potrebbe costituire un doppio svantaggio, poiché genererebbe un blocco dell’intera produzione oltre ad una ingente perdita economica ed una spesa decisamente più impegnativa per sostenere l’intervento di specialisti della sicurezza in una fase ormai critica. Come sempre, anche in informatica, prevenire è meglio che curare.

I livelli di sicurezza e le relative problematiche

[ Torna all’indice ]

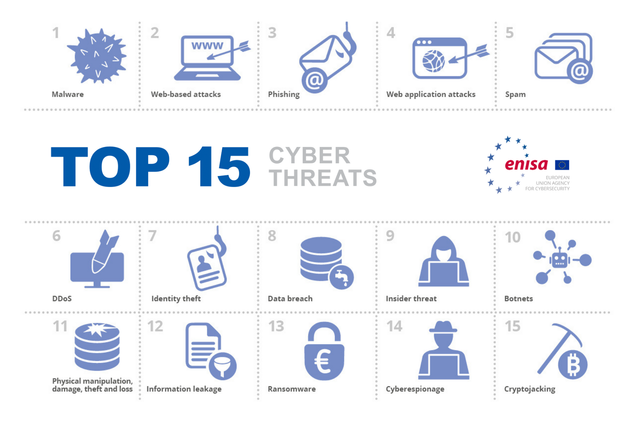

Le vulnerabilità informatiche sono individuabili principalmente in tre diversi livelli: la rete, i sistemi e gli applicativi. Diventa quindi essenziale analizzare questi tre elementi, per essere sicuri che il sistema non sia esposto e vulnerabile ad attacchi informatici.

– Vulnerabilità di Rete

L’analisi delle vulnerabilità di rete ha come obiettivo quello di analizzare tutte le problematiche relative appunto alla rete. Per rete si intende tutta l’infrastruttura di comunicazione di un sistema informatico: cablaggio, apparati concentratori (hub/switch), router firewall, protocolli per il trasporto, ecc. In modo particolare, si prendono in considerazione le vulnerabilità a livello fisico (sniffing) e vulnerabilità ad alto livello network (attacchi a protocolli di autenticazione, attacchi DOS…).

– Vulnerabilità dei Sistemi

Per “sistema” si intende il software che controlla un apparato hardware dotato di processore e memoria. Rientrano quindi in questa definizione i sistemi operativi dei server, i sistemi operativi dei firewall, i software di controllo router e switch, i software di controllo di apparati mobili e wireless…

La tipica funzione di un sistema operativo è quella di controllare l’hardware e gestire memoria e processi. I problemi di sicurezza nascono dal momento in cui tali sistemi accettano connessioni dall’esterno o scambiano informazioni utilizzando la rete. Le relative vulnerabilità sono spesso causate da buffer overflow, scripting o malfunzionamenti del sistema di autenticazione, che permettono accesso al sistema da remoto, con tecniche conosciute come “exploit”.

– Vulnerabilità delle Applicazioni

Per applicazione si intende un software funzionante su un sistema. Fanno parte della categoria applicazioni tutti i tools di posta elettronica e web, i programmi di autenticazione ed accesso ai sistemi ed applicativi gestionali, servizi web server, file server, mail server, ecc. Si definisce “servizio” un’applicazione che renda disponibili determinate informazioni via rete oppure in locale. Un hardware può supportare uno o più sistemi operativi ed un sistema può supportare più applicativi.

Le vulnerabilità maggiori e più pericolose sono relative ai servizi disponibili via rete, che possono permettere ai pirati informatici di accedere al sistema tramite backdoors. In questa categoria rientrano, come soggetto di analisi anche le problematiche legate a Virus, Trojan, Worms, Ransomware… Tra le problematiche di interesse, viene dedicata particolare attenzione alle backdoor che possono essere aperte verso l’esterno, generando importanti problematiche di sicurezza, concentrandosi sull’analisi dei servizi attivi e dei processi fantasma.

Vulnerability Assessment (VA)

[ Torna all’indice ]

Il Vulnerability Assessment costituisce il primo dei livelli tra i Servizi di Sicurezza Proattiva. La procedura di un VA prevede l’esecuzione di scansioni automatizzate e semi-automatizzate, non invasive, condotte avvalendosi di strumenti software open source (come OpenVas), al fine di rilevare la presenza di vulnerabilità. Tali scansioni sono successivamente integrate a verifiche manuali eseguite da esperti della Cybersecurity, volte ad eliminare i falsi positivi e negativi che potrebbero essere stati introdotti dagli strumenti di analisi automatica.

Nei paesi anglosassoni la frequenza di un V.A. varia tra i 3 e i 6 mesi, mentre in Italia questa tipologia di prevenzione è così poco diffusa, che non è possibile definire una stima esaustiva ed essa varia particolarmente da settore a settore. La frequenza, comunque, dovrebbe variare in relazione alle nuove vulnerabilità note, in particolare per la rete e per i sistemi. Quando si valuta un servizio offerto è fondamentale discriminare a quale livello si necessita la verifica, se quello più limitato del VA o quello più approfondito previsto nei Penetration Test.

Penetration Test (PT)

[ Torna all’indice ]

Il Penetration Test è un servizio di verifica della sicurezza informatica che prevede l’esecuzione di test approfonditi, utilizzando tecniche di Ethical Hacking. Il Pen Test viene svolto utilizzando tecniche di attacco inferenziali finalizzate ad identificare le vulnerabilità non note o non rilevabili tramite gli strumenti di scansione ed analisi automatica. Solitamente il P.T. si avvale di un V.A. preliminare e permette la valutazione delle vulnerabilità riscontrate dal Vulnerabilty Assessment e dalle verifiche manuali, estendendosi a sistemi e applicazioni ulteriori. Il PT viene condotto ad un livello più approfondito, dove le vulnerabilità non vengono solamente rilevate, ma vengono sfruttate per dimostrare e valutare le conseguenze di un ipotetico attacco informatico. L’attività di Penetration Testing viene condotta da specialisti informatici in possesso di approfondite competenze tecniche di Ethical Hacking. Lo scopo è quello di simulare nel modo più esaustivo e completo possibile, le operazioni comunemente eseguite da un agente di minaccia esterno o interno, facendo uso degli strumenti e delle tecniche proprie di uno scenario reale.

La frequenza tipica è minore di un V.A. e dovrebbe comunque essere eseguita in coincidenza di una variazione della configurazione di rete, sistemi e applicazioni. Nei paesi anglosassoni oscilla tra i 6 mesi e 1 anno, mentre in Italia la frequenza tipica di un PenTest non è definita ed è variabile da settore a settore. A volte i revisori di bilancio sollecitano lo svolgimento della analisi al momento dell’Audit più esteso sull’azienda PMI.

Commissionare una verifica delle vulnerabilità

[ Torna all’indice ]

Tutte le aziende rischiano di essere vittima di un attacco informatico, a prescindere dalle loro dimensioni. Diverse aziende credono di non essere a rischio, data la ridotta dimensione aziendale e del patrimonio informativo. La tendenza generale è quella di credere che solo le grandi società, con un patrimonio di rilievo, siano a rischio. Purtroppo questa non è la realtà. Innanzi tutto, le informazioni acquistano importanza in base alla loro sensitività, non alla quantità. Inoltre, le PMI sono maggiormente esposte, in quanto non hanno risorse o personale necessari per affrontare la sicurezza in maniera intensiva, come le società più grandi. Di fatto, le nuove tecnologie e i sistemi informativi utilizzati dalle aziende, a prescindere dalla loro grandezza, sono le stesse ed espongono agli stessi rischi.

Gli attacchi informatici mettono a rischio l’intera produzione aziendale e spesso il recupero del danno diventa impossibile. Ammettere i rischi e implementare la sicurezza è un passaggio necessario per la sopravvivenza aziendale.

La commissione di un VA e di un PenTest da parte di un’azienda permette di effettuare una verifica oggettiva delle barriere difensive dell’intero sistema informatico. Schedulare nel tempo diverse attività di Penetration Testing permette inoltre di standardizzare il processo, con l’obiettivo di verificare continuativamente la sicurezza dell’intero perimetro aziendale e implementare efficacemente le difese. Gli stessi fornitori del PT se qualificati e competenti, saranno in grado di fornire indicazioni per miglioramenti dell’infrastruttura di sicurezza. Nonostante il Pen Test sia in sé un’analisi oggettiva della sicurezza, si può richiedere al fornitore un servizio aggiuntivo finalizzato al miglioramento della protezione. In questo caso, la prima parte del servizio sarebbe svolta da Specialisti della Sicurezza Informatica che fanno parte del Red Team, orientato all’attacco: questo team implementa un approccio proattivo alla sicurezza, utilizzando tecniche di Hacking Etico per limitare gli attacchi informatici. Metodi e tecniche utilizzati sono gli stessi dei criminali informatici e sfruttano le vulnerabilità effettivamente presenti, verificando ciò che accadrebbe in caso di attacco.

L’implementazione della sicurezza sarebbe invece svolta dal Blue team, orientato alla difesa: utilizza un approccio reattivo alla sicurezza, con metodi incentrati su prevenzione, rilevamento e risposta agli incidenti informatici. Si basa su abilità analitiche, finalizzate a rilevare potenziali difetti di rete, e pratiche di analisi forense digitale. Le tattiche si basano su conoscenze specifiche dell’ambiente e del sistema.

I Report

[ Torna all’indice ]

Ogni operazione di Vulnerability Assessment e Penetration Test dovrebbero sempre essere seguite da una stesura di report che descrivano l’attività svolta e le relative ripercussioni. Questo permette di tenere traccia delle vulnerabilità rilevate e dei processi eseguiti per rilevarle, fornendo informazioni importanti relativamente alle debolezze nella difesa e alle possibilità di implementazione della sicurezza.

Sintesi per la direzione

Documento destinato allo staff dirigenziale. A seguito dell’analisi, fornisce indicazioni strategiche e di facile lettura sullo stato della sicurezza complessiva. Evidenzia i livelli di rischio economico e di immagine, i danni potenziali che potrebbero derivarne, la facilità di sfruttamento delle vulnerabilità riscontrate, i rischi legali, le contromisure organizzative e tecnologiche nell’ottica di un piano correttivo di rientro. Il documento dovrebbe presentare un elenco numerico delle problematiche riscontrate, suddivise per livello di gravità. Infine, la sintesi per la direzione dovrebbe presentare un riassunto delle raccomandazioni principali, maggiormente dettagliate nel report tecnico.

Report Tecnico

Il Report Tecnico dovrebbe riportare in modo particolareggiato i risultati delle attività di analisi, con relativi dettagli tecnici e descrizione delle vulnerabilità rilevate in ordine di importanza. Il report dovrà riportare in maniera più dettagliata le raccomandazioni, sottolineando i requisiti necessari per l’attuazione del piano correttivo e di rientro. Deve riportare evidenze significative reperite nel corso del test (output di comandi, dati di business, immagini…) e le procedure seguite per acquisirle (URL, attacchi o exploit…). La valutazione deve essere assolutamente oggettiva ed evitare considerazioni soggettive. Le problematiche dovrebbero essere suddivise su tre livelli di attenzione:

- Alta: Il sistema è/sembra vulnerabile ad un particolare attacco o presenta limitazioni di sicurezza che possono compromettere affidabilità, confidenzialità o integrità del sistema à Necessaria la verifica dell’esistenza di tale vulnerabilità e la ricerca di una soluzione.

- Media: Il sistema sembra in pericolo di possibile vulnerabilità à Necessaria la verifica dei servizi e delle eventuali vulnerabilità.

- Bassa: Le informazioni relative alla sicurezza del sistema che potrebbero non essere conosciute dagli amministratori, ma che risultano potenziali vettori di attacco per ottenere informazioni sul sistema.

Penetration Testing Report

Il report deve articolarsi nella descrizione delle vulnerabilità, specificando beni/sistemi coinvolti. La Vulnerabilità deve essere descritta nella sua completezza, descrivendo l’impatto generato da una possibile violazione. Deve essere proposta una mitigazione valida ed applicabile, che dia al cliente la possibilità di seguire le istruzioni per correggerla in autonomia. Per completezza, sarebbe utile che il report avesse all’interno un link di riferimento per reperire maggiori informazioni relative alle vulnerabilità individuate.