新模块(4)

NetMotion Mobility Server MvcUtil JavaDeserialization:由wvu和mr_me为meta加入了一个针对CVE-2021-26914的利用模块。该漏洞是NetMotion Mobility中的一个可远程利用的漏洞,通过精心设计的请求可以触发反序列化漏洞,从而导致代码执行。

Dell DBUtil_2_3.sys IOCTL memmove:由Kasif Dekel, SentinelLabs和 Spencer McIntyre提供。通过对CVE-2021-21551的利用由Dell分发的DBUtil_2_3.sys驱动程序提供的IOCTL,可被滥用以执行内核模式内存读取和写入操作。

Windows Privilege Escalation viaTokenMagic (UAC Bypass):由James Forshaw, RubenBoonen (@FuzzySec), bwatters-r7和 jheysel-r7提供添加了一个模块来利用TokenMagic,这是一种将Windows 7升级到Windows 10 build 17134(包括Windows 7)的利用技术,允许用户将其特权提升到SYSTEM。可以通过利用影响到Windows 10内部版本15063至内部版本17134的DLL劫持漏洞,或通过在目标系统上创建新服务来利用受影响的系统。

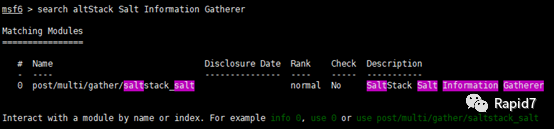

altStack Salt Information Gatherer:由c2Vlcgo 和 h00die提供。添加了一个post模块来收集salt信息、配置等。。

功能更新(6)

更新1:增强analyze命令,以显示有关已识别的攻击立即可运行的其他信息,或者是否需要在运行之前设置其他凭据或选项

更新2:对CVE-2021-3156(Baron Samedit)的漏洞做了两个改进。它消除了目标环境中对GCC的依赖。它还为Ubuntu 16.04、Ubuntu 14.04、CentOS 7、CentOS 8和Fedora23-27添加了新的目标。

更新3:auxiliary /client / telegram / send_message.rb该模块已更新,以支持发送文档以及将文档和/或消息发送到多个聊天ID.。

更新4:WordPress插件和主题列表已经更新,允许用户在运行诸如auxiliary/scanner/http/wordpress_scanner等工具时发现更多的插件和主题

更新5:exploit/multi/http/gitlab_file_read_rce文档已更新,以提供有关如何使用SSL证书为加密通信设置GitLab的其他信息,使用户可以轻松地测试可能需要加密GitLab连接的场景。

更新6:现在,用Python实现的asploit模块显式要求python3出现在系统路径上。这确保不再无意识地使用python2,以前在Kali系统上出现过

BUG修复(3)

如果用户将Metasploit安装到path.msfdb中包含空格的位置,该错误将阻止用户运行该脚本。现已修复

修复exploit/multi/http/gitlab_file_read_rce模块中的一个错误,使其能够针对启用TLS的易受攻击的GitLab服务器。

已经应用了一个修复以使用传入的SSL密钥路径(如果提供了)而不再使用默认的at,如果用户将SSL密钥路径作为选项.msfdb~/.msf4/msf-ws-key.pem传入,则默认路径可能不启用。

如何获取最新版本

与过去一样,您可以使用命令msfupdate更新到最新的 Metasploit Framework,也可以通过GitHub获取最新的更新信息:

Pull Requests 6.0.44...6.0.45(https://github.com/rapid7/metasploit-framework/pulls?q=is:pr+merged:%222021-05-12T18%3A09%3A40-05%3A00..2021-05-19T10%3A47%3A33-05%3A00%22)

Full diff 6.0.44...6.0.45 (https://github.com/rapid7/metasploit-framework/compare/6.0.44...6.0.45)

如果您是git用户,那么可以克隆Metasploit Framework repo(https://github.com/rapid7/metasploit-framework)以获取最新版本。

要在不使用git的情况下安装,可以使用只开放源码的Nightly Installers(https://github.com/rapid7/metasploit-framework/wiki/Nightly-Installers)安装程序或binaryinstallers(https://www.rapid7.com/products/metasploit/download/)安装程序(也包括商业版)。

如有侵权请联系:admin#unsafe.sh