据说手艺活很多都需要传帮带。

又据说,欧亚极寒之地,乃是勒索组织的故乡。就是那个让拿破仑和希特勒都倒下的地方。

REvil的第一次,起于上一代勒索GandCrab 金盘洗手,退出江湖的前一个月。

作为上一代勒索赚钱中的一代大佬,GandCrab一直不是以攻击的复杂度著称,而是市场牛逼,不到一年占了百分之五十的勒索份额,成为勒索黑产居家旅行必备工具。

这里必须得解释下,勒索软件的商业模式——RaaS(Ransomware As a Service)。

这个业务模式脱胎于会员营销模式。简单点讲,就是勒索软件从勒索中抽成。勒索组织提供勒索软件,黑客负责找客户(也就是受害者)。

黑客黑了任意一个组织,使用GandCrab成功勒索之后,GrandCrab抽成百分之四十。这里黑客就是GandCrab的会员。

也就是说,勒索软件组织跟实际下手入侵的组织是两拨人。

GandCrab兴起于2018年1月,退休于2019年6月。

我们来欣赏下他们的退休宣言。

退休宣言一开始,GandCrab先念了一句诗,天下无不散之筵席。

在第二自然段,GandCrab就开始宣传自己是如何让自己的客户获得成功。在这一年多的时间里,“GandCrab让我们的会员挣了20亿刀。和我们一起的客户每周能挣250万刀”。从这里,我们也就洞察了GandCrab为啥技术一般,但却挣了不少钱。因为微商的套路,他们是真的懂啊。即使是退休宣言,都不忘发广告。

第三自然段,GandCrab表示自己挣了1亿5千万,并且成功洗钱。

第四自然段,GandCrab说,我们体面的退休了。

2019年4月25日,思科安全团队发现,攻击者在利用Weblogic 漏洞 CVE-2019-2725 获取权限,部署了一款新型的勒索软件REvil/ Sodinokibi 。在八个小时之后,攻击者又一次进行了漏洞利用,并部署了GandCrab。

也就是这次行动,让REvil的身世变得不明不白。很多安全公司认为,REvil和GandCrab后面可能是一伙人。

第一版的REvil里面存在一个调试路径,“D:\gc6\core\src\common\debug.c ”,gc6看起来很像是GandCrab的缩写。

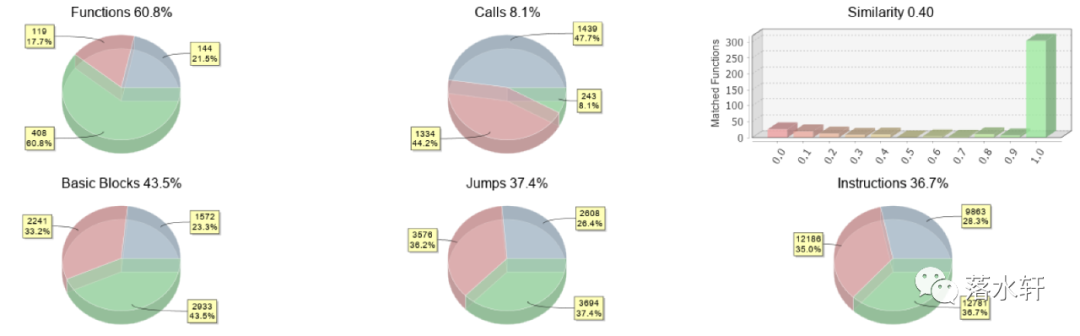

McAFee使用IDA和bindiff分析调用图,两份代码找到百分之四十的相似度。

有很多人认为,GandCrab只是宣称自己退休了,安全公司开发出了GandCrab的解密工具,他们无法进一步盈利,不得已只能退休。之后换个马甲,也就是REvil,继续在勒索产业里兴风作浪。

也有一种猜想,认为GandCrab把自己的代码卖给了REvil。而后续很多次勒索事件中,REvil的手法表现的跟GandCrab相似,是因为GandCrab退休后,它的加盟商重新加盟了REvil。

无论真相如何,名义上看,GandCrab退休了,REvil兴起了。

之后,REvil将会成为勒索组织新的标杆,并带来新的业务模式。

如有侵权请联系:admin#unsafe.sh