微软整个数据安全体系如下:

微软提供了两套数据安全基础服务。一个是Azure Information Protection,功能是数据分类,达标,以及防护。另一套是Azure Rights Management,进行权限认证。

对于这个体系而言,Know Your Data就是一个很难的事情。这件事的难度在我看来是远高于传统安全中的攻击面分析。

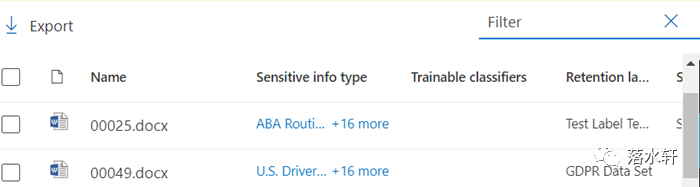

在Know Your Data部分,包括第一个是数据的识别,要知道哪些文件里面有敏感数据。微软使用了包括内置的常见的敏感信息类型的正则来识别数据类型。还支持机器学习训练分类器来识别敏感数据。众所周知,我大多数情况下对机器学习应用在网络安全防控上的态度都是反对的。但这里用来识别敏感数据,在我看来,这是一个恰当的场景,能够物尽其用。

在数据识别后,敏感数据会被打上标签。标签有两个,一个是Sensitivity Label,敏感程度标签。这个大家都知道,就是秘密,机密,高度机密之类的。另一个是Retention Label,这个是留存标签,标记数据要留存的时间。

Retention Label

在留存标签中,如果标记特定长时间后删除,则微软会在特定时候后自动删除该数据。如果标记要留存,并且在特定时间后删除,则微软先把特定数据留存,之后在特定时间后再删除原始数据。如果标记永久留存,则微软会把特定数据永久留存。该标签在Office365之外会失效,也就是说该标签的维护完全是由微软Office365这套系统进行维护的。

这套动作其实是在设置留存标签时已经就设置好了。由Office365去维护数据存储的生命周期。当然,微软还提供了一种方式,就是只标记,不维护。只设置数据的留存标签,但不让微软去自动维护,避免万一出现了误删除。可以在DLP中基于留存标签去进行数据外发管控。

我个人是这么看这个问题的,目前国内的数据安全法,个人信息保护法和网络安全法中,对于信息留存的要求尚未到如此精细化的地步。

一个是网络安全法中,要求“ 采取监测、记录网络运行状态、网络安全事件的技术措施,并按照规定留存相关的网络日志不少于六个月 ”。

另一个是数据安全法中,“ 从事数据交易中介服务的机构提供服务,应当要求数据提供方说明数据来源,审核交易双方的身份,并留存审核、交易记录 ”。要求“ 国家机关委托他人建设、维护电子政务系统,存储、加工政务数据,应当经过严格的批准程序,并应当监督受托方履行相应的数据安全保护义务。受托方应当依照法律、法规的规定和合同约定履行数据安全保护义务,不得擅自留存、使用、泄露或者向他人提供政务数据 ”。

当前并不需要通过Retention Label这种形式,进行文件粒度的留存设置。可以只通过对特定数据留存来满足需求。

第二个是对这些数据做了啥,这些数据有没有被外发,被拷贝,被压缩。这个叫Activity Explorer。

这里Activity包括敏感文件标签相关的Acitivity,包括Sensitivity Label,Retention Label的Activity。有标签应用,标签改变等。以及DLP中的文件删除,创建,拷贝,修改,读,打印,改名,拷贝到共享,不允许的应用访问。

Sensitivity Label

我认为Sensitivity Label会成为DLP领域的基础设施,就像设备指纹之于业务风控。

在文件防泄漏中,一直有个特别恶心的事情,如何标记一个文档是机密的?你在公司内网中,可以用公司的管控端,来收集每个文档信息,并且在服务端给该文档打标。但当你这个文件要共享给客户,允许客户内部进行分享,又该怎么办?

这里的核心问题就是文件的机密标签应该是伴随着文件本身被传递的。同时,当文件进行跨应用传递时,其他应用要能识别出该标签。

微软的Sensitivity Label是写在文件的meta信息中的。毕竟Office系列的文档格式都是微软自家的。微软提供了一套SDK来监控文件操作,从而识别以及写入标签信息。这里支持Windows, mac,ios和Android。这里说句题外话,微软这个拥抱云化的印度CEO真是牛逼的。这一下子相当于做了个跨平台的DLP基础设施。

同时,可以使用它unified Labeling Platform来管理当前Sensitivity Label。这玩意儿给人的感觉类似于做风控时的设备指纹平台,管理所有设备指纹。

当然,是不是用了Sensitivity Label就万事大吉了?

主要问题在于像文本类文件,例如代码,其实是不支持Sensitivity Label的。还有例如图片,也是没有这个标签的。这个Sensitivity Label对于基础办公需求的文件防护是已经满足了。

可以想象一下,一旦企业微信和钉钉以及coremail foxmail等数据外发软件都支持这个标签,会是怎样一种场景。

使用Sensitivity Label和企业微信进行数据防护

企业数据的流转一般用企业员工在自己的工作电脑上创建了对应的文件。

分发途径会包括上传到网站上(例如上传内网供大家下载),通过企业聊天工具分发(通过企业微信发给对应的同事)。

这个过程中涉及了以下应用软件,一个是本地的文件编辑器,包括Office类文件。第二个是浏览器,第三个是企业聊天软件。除此之外,可以对其他应用试图读取敏感文件的行为进行限制。

Office本身就支持Sensitivity Label。对于浏览器而言,则需要相应的插件来支持。配置浏览器插件,对浏览器读取文件的操作进行监控,以及将浏览器下载的文件进行监控。对于企业聊天软件,需要聊天软件本身使用微软的SDK来支持。

这里以企业微信为例。通过企业微信,其实可以非常好的进行数据安全防护方案设计。因为在里面可以拿到完整的人员组织架构信息,从而可以对文件的共享进行限制。同时,在企业微信端内进行数据流转,对敏感文件,只允许对外共享不允许另存为。避免文件被下发到手机端。

当然,会有一些其他行为导致泄露检测变得更为复杂。最常见的就是文本复制,文件压缩,截屏。这三个地方需要设计更精细化的方案。

如有侵权请联系:admin#unsafe.sh