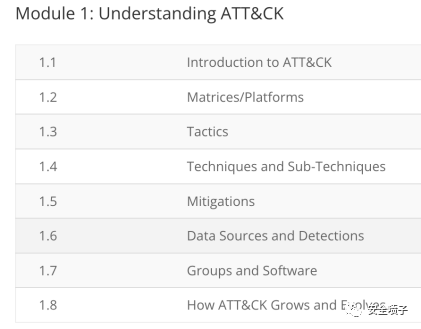

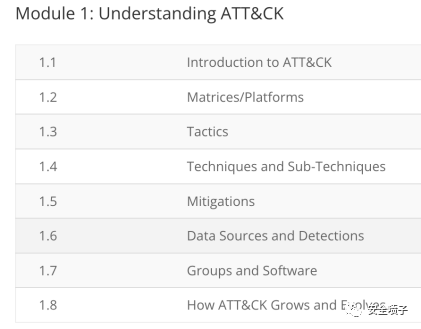

ATT&CK框架一年来又迎来了很多的变化:从框架本身的调整加入了更多检测类的能力,重点是独立了数据源相关的内容,同时扩充了在各种基础设施方面的覆盖,包括网络,移动端,macOS,Linux,IaaS,容器,SaaS,ICS等。以及未来要更新的行动计划(Campaigns)的加入。从评估项目来看,除了第四轮的常规测试之外,还有工控和服务的评估计划。培训项目中的内容也越来越丰富,认证增加了更多的角色。ATT&CK的开源兄弟项目也越来越多,Workbench可以注释、创造和分享相关的攻击技术,Engage重点在于欺骗技术,D3FEND框架在NSA的支持下更容易对攻击技术理解和检测落地。同时跟STIX威胁情报格式的兼容也做了完善。年度会议中从产业的视角可以看出更多的使用场景:国家级别的威胁情报的表示,跟业界主流框架和各种厂商的攻击防守技术的结合,安全汇报的场景表达,安全报警降噪等场景。甚至还包括了社会工程学的教育、数据安全场景以及SD-WAN场景的融合。ATT&CK在安全领域的渗透率越来越高,凡是涉及攻防场景都可以使用ATT&CK进行模拟、解释、提高和评估。从某种意义来看,ATT&CK框架包含了太多的安全场景,从“元宇宙”的现实表达和普遍包容性这个点上来看,ATT&CK可能是安全领域的“元宇宙”层面的存在。在2021年,ATT&CK框架最大的变化是数据源的加入,可以从数据层面更有效的分析攻击行为;同时加入了macOS和Linux的部分新内容;在云计算方面加入了容器的矩阵(ATT&CK for Containers),并将IaaS进行了合并,把美国主流的三个公有云厂商(AWS、Azure、GCP)进行了合并;并且更新了工业控制(ICS)的ATT&CK。最终增加了8个新技术,27项子技术,24个新的组织和100种新的恶意软件。当前版本的V10版本主框架,包含了14个战术,188个技术,379个子技术,129个组织和639个恶意软件。ATT&CK在2022年会按照以往的计划,还是会更新两个版本:在4月份更新V11版本,并在10月份更新V12版本,每个版本的侧重点略有不同。V11版本会增加移动端的子技术攻击类型,同时也会更新部分macOS和Linux的内容。V12版本会带来本年度最大的变化就是行动内容(Campaigns)元素的增加,如果经常使用攻击工具的人不会对这个词陌生。这个内容的意义也比较重大,比如有些攻击行为是没有组织命名的,也就是没有APT编号,反之有APT编号的组织在不同的攻击目标下选取的攻击路径和攻击技术也不尽相同。对于行动内容的描述可以增加我们对网络攻击者的理解,对于每一次攻击行为链路的理解。每年ATT&CK会举行一次峰会,在3月底已经结束,演讲PPT和演讲视屏已经放出。后面会有单独章节讲解,内容还是比较庞杂。2022年3月31日,MITRE Engenuity部门发布了第四轮的官方测试结果,这次测试的重点是数据加密技术(T1486)。这次选定的APT组织是Wizard Spider和Sandworm Threat,这两个组织以使用勒索软件臭名昭著。比如Wizard Spider经常使用的Ryuk勒索软件和Sandworm使用的NotPetya勒索软件。这次整体的攻击技术还是比较全面的,也让这次的评估过程跟前几次相比是最复杂的一次。如图所示,紫色的是Wizard Spider专用的技术,青色是Sandworm Threat专用的技术,灰色是两者共用的技术。整体的测试环境是在Azure上搭建,网络架构如图下所示,操作系统包括了Windows Server 2019,Windows 10 Pro和CentOS 7.9。有两个被攻击组织分别有独立的网络空间,Windows defender是关闭状态。可以看出来能反映出一些网络架构,组织1包含了办公PC、邮件服务器、备份服务器和域控服务器;组织2包含了办公PC、开发服务器、备份服务器和域控服务器。网络攻击者通过互联网对这些机器进行攻击模拟。在结果的检测类型分为6种:不适用(N/A),没有检测出(None),有遥测数据(Telemetry),一般性说明(General),战术级别说明(Tatic)和技术级别说明(Technique)。避免了分数的出现,分了6个类别:不适用可以理解为测试厂商提前告知没有这类的能力;没有检测出就是对于威胁没有告警;有遥测数据说明,没有准确告警但是有相关数据;一般性说明表示了有告警但是没有战术和技术级别的说明;战术级别的说明准确的表明了告警的战术分类,对应的是Tatic的数字和描述;技术级别是技术层面的告警,对应Technique的数字和描述。但是不过可以看出到技术级别的说明才是最好的检测水平。从遥测数据到技术级别说明都需要数据源的内容,也可以看出MITRE对于数据源在检测中的基础能力的重视度。MITRE这个产品评估的目的其实是为了提高产品的整体检出能力,从来都不做通过证书或者排名的内容,只有一个客观测评结果。这样的情况就是导致每个参评的厂商拿着这个结果分别宣传,混淆视听。比如拿CrowdStrike和SentinelOne的宣传来看,都做到了100%的检出率。但是实际官网披露的数据来看,CrowdStrike在三个核心指标(分析覆盖率、遥测覆盖率、可见性)上的检出率分别为94 of 109、16 of 109和105 of 109。SentinelOne在这三个核心指标的表现为108 of 109、0 of 109和108 of 109。这样就可以看出来综合的检测能力SentinelOne占优,但是从数据的能力来看,CrowdStrike占优。分析覆盖率是指上述三类的报警,包括一般性说明、战术级说明和技术性说明,遥测覆盖率单指遥测数据的可见性。可见性这里综合了分析覆盖率和遥测覆盖率的合集。工控场景的评估项目在2021年做过TRITON之后就没有更新,同时参与者较少。其模拟环境是基于Engenuity部门模拟的燃烧器管理系统,如下图所示。包括了工控的一些基本环境,包括了PLC,以及一些工控软件和网络架构。评估方法和结论跟上述IT架构类似。除了产品评估之外,2022年会推出安全服务类型(MSS)的评估,主要针对的是MDR和MSSP的服务供应商进行评估。跟产品类型的评估最大的区别来看,产品评估更像是“开卷考试”,直接能评测出能力;服务评估更像是“闭卷考试”,测试内容公开但是测试过程中不会告知,让服务厂商自己判断是否能检测。整个测试环境也会更复杂一些,如下图所示,包括不限于Web服务器,数据库服务器,文件服务器,Office办公服务器等各种服务等。基于ATT&CK的培训也是MITRE Engenuity部门负责,是一个MITRE ATT&CK DEFENDER的项目,简称MAD。之前只有威胁情报和安全运营方面的认证证书,现在扩充了攻击模拟和威胁狩猎方面的认证证书。针对于企业和个人都有相应的培训计划,个人的培训费用是每年299美金。由于攻击模拟和威胁狩猎属于新的认证,课程表目前还没有,其他三门都有相关的课程列表。比如基础的ATT&CK的课程包括了几个模块,内容如下:课程分为三大块,基本概念介绍、ATT&CK的使用和ATT&CK的运营。每门课程本身都不长,都是几分钟的时长,便于大家灵活学习。另外两门认证课程的课表就不详细说明了,整体风格类似,有兴趣的可以注册一个账号学习一下。Workbench项目是在ATT&CK知识库如何跟组织本地知识库结合的挑战下,应运而生的项目。这个项目有三大功能:第一个就是注释一些ATT&CK的技术;第二个是可以扩展组织自身的攻击技术知识库;第三个就是能够共享知识库。如下图所示,你可以继承ATT&CK官方的知识库,并且可以通过威胁情报的结合从而形成自身的攻击知识库,并且能够共享。· 在组织内共享非正式知识(例如“这种缓解措施可能有助于保护我们免受X侵害”)· 记录潜在的知识(例如“TO DO:验证威胁报告X 中提到的是否实际上是这种技术”)· 在工作流开发过程中实现协作(例如“审查数据源信息并制定计划以开始收集检测此技术所需的数据。”)在本地知识库中创建或扩展 ATT&CK 数据可实现许多重要的场景,例如:· 创建本地红队的技术库,以便可以像上线ATT&CK技术一样跟踪它们· 记录针对您的部门或组织但目前未被 ATT&CK 团队跟踪的group或software· 更新 ATT&CK 数据以反映 ATT&CK 团队无法访问的内部、专有或其他的威胁报告· 使用线上ATT&CK知识库范围之外的新技术和策略开发你自己的TTP矩阵在组织之间共享 ATT&CK 相关信息是依托于Collection这种格式机制,在后面的威胁情报会提到,主要的场景包括:· 通过启用自动导入并提供详细的更改历史记录,简化与 ATT&CK 保持同步的过程· 通过导入多个集合,允许用户将来自 ATT&CK 的最新信息与来自其他来源(威胁情报供应商、ISAC 和 ISAO 以及 ATT&CK 社区的其他成员)的情报扩展集成威胁情报方面。STIX的格式非常庞大和复杂,主要包含有域对象(SDO)和关系对象(SRO)等。有一个类比是,你可以考虑 STIX 对象的格式和结构,就像电子邮件的结构一样。另一方面,TAXII 就像您的电子邮件服务器,它是一个通过 HTTP(S) 协议传输 STIX 数据的服务器。一个极受欢迎的免STIX/TAXII 服务是 AT&T 的 OTX。STIX也是MITRE的一个标准产品,所以自然就会跟ATT&CK产生关联性。ATT&CK按照STIX的格式进行了转换了,也就是一个巨大的JSON格式的表达。最外层是类型是STIX中Bundle,内部数据按照Collections对象进行组织,类型为x-mitre-collection,所有命名跟STIX的格式匹配,只不过都加上了ATT&CK的一些特征内容。本质来说ATT&CK也是威胁情报形成的矩阵,所以使用STIX表示也是自然的事情。只有ATT&CK按照威胁情报的标准格式进行了格式化之后,才可以真正的进行共享,比如上面提到的Workbench的项目的知识库共享才能成为现实。Engage框架脱胎于Shield框架,官方解释Shield框架太广泛,不好实施。笔者认为是Shield框架太单调,过分强调欺骗技术的使用。Engage框架的方法论来自于攻击者交战的方法论,主要集中在拒绝和欺骗两个方面。其对于攻击交战的理解分为四个方面:收集数据、分析行为,确认机会以及实施攻击。其矩阵如下图所示,内容相对来说比较少。查看了相关的技术,无外乎还是蜜罐、模拟、伪造和诱饵等技术进行的防御手段。目前这个框架还属于比较初期的阶段,感觉整体逻辑和技术构造还不是那么完美,可能后续要进行一些调整。D3FEND框架是是NSA的资金支持下进行的研究,其研究的目的就是如何将ATT&CK的攻击知识库变成防守知识库。这两者的关系是通过组件(Artifacts)的分析进行的关联。组件是这个框架最有特点的地方,目前组件分为了四类:高级组件、文件类组件、网络流量类组件和软件类组件。这种分类方式跟ATT&CK的数据源的检测方式不太一样,感觉更落地一些,而ATT&CK数据源的方式离最终的检测还有很长的距离,如果按照组件的方式去组织数据,个人感觉离检测入侵会更直接一些。比如文件类组件包含的内容包括了:符号链接、快捷方式、NTFS链接、归档文件、证书文件、配置文件、容器镜像、文档文件、可执行文件、日志文件、对象文件、操作系统文件、密码文件。这么看起来把文件列举的很全,同时也有相关各个组件的关系图示。同时也能搜索相关ATT&CK技术,会展示出这些组件的关系,比如下图搜索的T1003.001。LSASS Memory(T1003.001)的D3FEND映射图(局部)最终的D3FEND框架是这个样子,包括了加固、检测、隔离、欺骗和驱逐五个部分。做的研究内容还是比较全面和深入的。ATT&CKcon 3.0于2021年3月31日结束了,部分演讲内容都是ATT&CK的一些更新说明和计划更新内容,上面的内容已经提到了,就不赘述。这里就讲一些比较有特色的内容进行分享。主旨演讲的内容是以平克顿侦探事务所作为引子,玩过大表哥游戏的人都知道这个组织是什么,在美国南北战争期间是重要的北方间谍力量。演讲中主要诟病平克顿事务所的情报线索没有标准化,没有经过确认,并且更多的是偏向于高层的意见(HiPPO)的情报。强调了情报的标准化和客观性,所以ATT&CK是个客观的依据和说明框架。以英国政府的通讯总部(英国政府通讯总部(GCHQ)与著名的英国军情五处(MI5)和六处(MI6)合称为英国情报机构的“三叉戟”)的近期的恶意软件分析来看,对于Cyclops Blink恶意软件的分析细节这里不表,总体概览的地方直接通过ATT&CK进行恶意软件行为的描述,对于威胁情报来说是一种有意义的进步。ATT&CK框架本身有很好的管联性,MITRE Engenuity部门的CTID组做了一些有益的尝试,比如将CVE的漏洞攻击行为映射到ATT&CK框架中来评估漏洞的影响性,打通了CVE和ATT&CK之间的关系。除了跟自身的标准打通以外,也可以跟NIST 800-53这种NIST顶层框架进行映射,将NIST的一些控制措施反映到ATT&CK的矩阵中来,从某种意义来看可以降低合规成本。也有专家进行了PCI-DSS跟ATT&CK的映射图。除了跟标准映射以外,也可以跟基础设施的安全保证进行映射,下图就表示了Azure和AWS的相关安全措施的映射关系。其中有一个分享内容提及了相关的一个项目叫做控制验证指南针(Control Validation Compass)的项目,是一个综合ATT&CK各种框架的项目,包罗万象,方便大家做相关的映射关系和互相对照。包括了各种框架和标准,有缓解措施,NIST 800-53,CIS,D3FEND和Engage;也包括了各种防御能力和攻击能力。这个项目有助于对于ATT&CK全面的理解。迈克菲和火眼合并的公司Trellix分享了安全故事应该怎么讲。分为不同的曾是或者不同的角色关注的内容是不同的,战术层面主要关注的是攻击行为和相关检测规则;运营层面就要关注攻击上下文,恶意软件工具等内容重点是ATT&CK;战略层面关注的是趋势和能力覆盖度。同时介绍了开源项目AC3 Threat Sightings对于威胁情报的一种集合式表达,包括了Sigma规则,MALTEGO内容,STIX情报格式,OpenIOC和MISP的威胁情报源以及ATT&CK框架。也有另外一个演讲者提及使用Jupyter加上ATTCK Flow进行安全运营的讲解。Splunk分享了如何进行报警的降噪,通过各种的手段进行打分进行加权,最终得到一些真实的报警内容,也是一种对报警的深度分析和归并的思路。关于ATT&CK是否能够成为你心目中的“元宇宙”,演讲者给出了一些可能扩充的场景,比如攻击者剧本,场景的顺序,以及检测时间的限制导致的事件新鲜度区别等等。引用伯克斯(George Box)在1977年诺贝尔奖授奖仪式上讲的一段话:所有模型都是错的,但是有一些有用。建模的艺术就是去除实在中与问题无关的部分,建模者和使用者都面临一定的风险。建模者有可能会遗漏至关重要的因素;使用者则有可能无视模型只是概略性的,意在揭示某种可能性,而太过生硬地理解和使用实验或计算的具体结果样本。ATT&CK并不是没有局限性,其局限性在于无法枚举完所有的攻击技术和路径;也无法表达管理上的一些逻辑和安全架构上的设计。但是作为一种普遍适用的框架,也算是网络安全领域“元宇宙”的一种选择。

1.https://medium.com/mitre-attack/attack-2022-roadmap-cd5a1a3387c7

2.https://attack.mitre.org/resources/updates/updates-october-2021/3.https://mitre-engenuity.org/blog/2022/03/31/results-fourth-round-enterprise-evaluations/4.https://attackevals.mitre-engenuity.org/enterprise/wizard-spider-sandworm/detection-categories5.https://www.crowdstrike.com/blog/crowdstrike-achieves-100-percent-prevention-in-mitre-engenuity-attack-evaluation/6.https://www.sentinelone.com/blog/our-take-sentinelones-2022-mitre-attck-evaluation-results/7.https://medium.com/mitre-engenuity/att-ck-evaluations-for-managed-services-d8c60fda118b8.https://attackevals.mitre-engenuity.org/managed-services/managed-services/#sn-resources9. https://mitre-engenuity.org/mad/10.https://mitre-engenuity.org/mad/curriculum/11.https://attack.mitre.org/resources/working-with-attack/12.https://medium.com/mitre-engenuity/att-ck-workbench-a-tool-for-extending-att-ck-e1718cbfe0ef13.https://www.mitre.org/capabilities/cybersecurity/overview/cybersecurity-blog/attck%E2%84%A2-content-available-in-stix%E2%84%A2-20-via14.https://othin-io.medium.com/cyber-security-introduction-to-mitre-for-7b6768221abb15.https://github.com/mitre-attack/attack-stix-data16.https://www.mitre.org/publications/project-stories/mitre-engage-framework-community-for-cyber-deception17.https://engage.mitre.org/matrix/18.https://d3fend.mitre.org/19.https://mitre.brandlive.com/mitre-attackcon-3/en/home20.https://medium.com/mitre-attack/intelligence-failures-of-lincolns-top-spies-what-cti-analysts-can-learn-from-the-civil-war-35be8d1288421.https://www.slideshare.net/MITREATTACK/presentations22. https://controlcompass.github.io/

文章来源: https://mp.weixin.qq.com/s?__biz=MzUzMDk0MjY2NQ==&mid=2247484016&idx=1&sn=284f94071dcc2ff065713600680b8fb7&chksm=fa4b5dd6cd3cd4c09437070812554d04df14444bdb5d140a30f279121a983aef1250dedc4c51&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh