日常不稳定更新系列

Swaks:Swiss Army Knife SMTP (SMTP界的瑞士军刀)利用它我们可以操作SMTP协议报文。

1

直接使用二进制文件

wget https://www.jetmore.org/john/code/swaks/files/swaks-20190914.0.tar.gztar -xf swaks-20190914.0.tar.gzcd swaks-20190914.0/# 执行./swaks# git clone https://github.com/jetmore/swaks.git

macOS安装Swaks

brew install swaksKali自带Swaks

2

# 测试邮件服务器连通性./swaks --to email_user@domain_1# 发件人邮箱--from email_user@domain_2# 伪造邮件头--ehlo domain_2

测试126邮箱

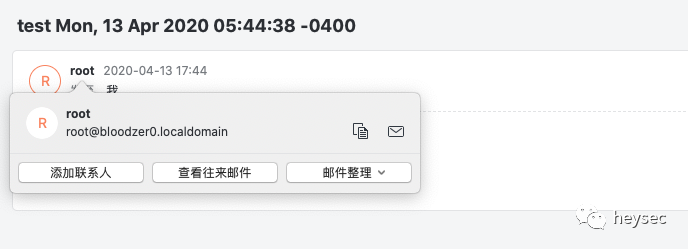

# 直接发送成功,见下图./swaks --to [email protected]# 伪造发件人不成功,但是在执行命令的返回中显示是成功的./swaks --to [email protected] --from [email protected] --ehlo 126.com

使用邮件托管平台

smtp2go:https://support.smtp2go.com/hc/en-gb 注册一个免费的账户可以发送1000封邮件

./swaks --to [email protected] --from [email protected] --ehlo 126.com --server mail.smtp2go.com -p 2525 --au username --ap password加载附件

./swaks --to [email protected] --from [email protected] --ehlo 126.com --attach 1.txt --server mail.smtp2go.com -p 2525 --au username --ap password3

--from后面的参数与--server后面的参数保持一致,如下:./swaks --to receiver@domain1 --from sender@domain2 --ehlo domain1 --server domain2 -p 2525 --au username --ap password4

文章来源: https://mp.weixin.qq.com/s?__biz=MzU2NzY5MDY3MQ==&mid=2247483915&idx=1&sn=6eb5fa78da1849ca9fd7123147977e71&chksm=fc9816cbcbef9fdd40cbdbc95c5075413fdadff01dc59522b247712563315d141cfa6b39387a&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh