2023年6月,SANS发布了一年一度的《SOC调查报告》。此次调研加大了对威胁猎捕、威胁情报、SIEM的数据摄取、SOAR,以及SOC人员招聘与保留的研究。![]()

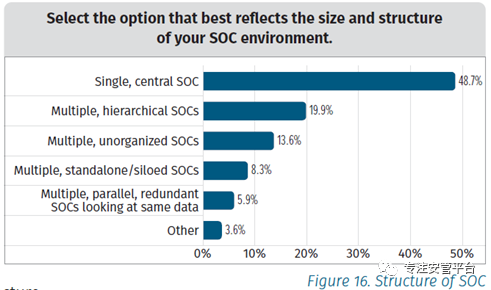

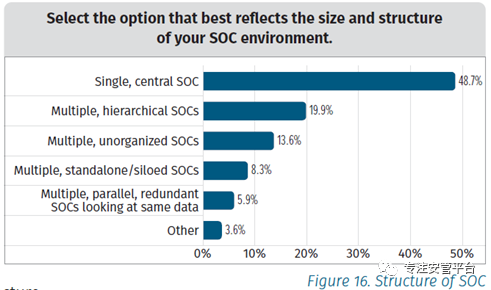

1) 超过75%的受访者能够在外部通告之前检测到事件,其中有9%是通过主动的威胁猎捕做到的。2) 84%的SOC收集并计算指标,最常见的三个指标是:处理的事件数、检测到遏制再到消除的时长、基于已知和未知漏洞的事件发生数量之比。3)SOAR的价值发挥有赖于有经验的分析师的持续优化。SOAR是一种工作方式而非一招鲜。4)SOAR的工作方式带来的价值更多体现在提升SOC的有效性而不是减少对人员的需求。6) SOC投资依然遵循传统的IT模型:向上面提交预算,获得审批回复。7) SOC外包倾向于渗透测试和数字取证,而安全系统架构、工程、规划和维护更倾向于自己担纲。2) 展望未来12个月,单一集中式SOC依然是大头,而基于云的SOC服务模式会继续大幅增长。去年几乎垫底的“缺少与我们所观测对象相关的上下文(情境)信息”逆袭成为此次调研中大家认为面临的最大挑战。而去年的第一大挑战“人员技能要求高”滑落到了第五位。而“缺乏训练有素的人员”、“缺少自动化与编排”,以及“缺少企业级的可见性”都位居较大的挑战之列。SANS分析师认为,尽管跟去年调研结果有所不同,但本质上SOC面临的重大挑战还是在人这个因素上。缺少情境信息其实也是缺少人的间接体现。此外,笔者认为,情境信息受到重视也印证了最近一年包括ASM和VM在内的暴露管理、资产安全管理等热门话题的喧嚣尘上。资产和漏洞是威胁管理中最关键的情境信息。什么热门,越发说明这个东西缺乏。1)11~25人是今年调研中主流的SOC团队成员数量,比去年的2~10人提升了一档。并且,对于大型和超大型单位的主流SOC团队人员数量达到了26~100人的规模。2)今年的调研,还对不同岗位(初级分析师、通才型分析师、专职监测分析师、专职响应人员、专职威胁情报分析师和IT支撑人员)的人员数量进行了深入调研。结果显示,这些岗位的人员数量大多在2~10之间。3)人员在职年限主要集中到1~3年,跟去年调研结果持平。人才保留依然面临巨大挑战。4)今年还进一步对岗位技能和非技能要求进行了调研。结果显示,排在前5位的技能要求依次是:信息系统与网络安全、威胁分析、数据分析、情报分析、数据安全。而前5位非技术要求是:风险管理、商业头脑、知识管理、项目管理、过程控制。5)保留员工最有效的方法依然是“职业前途”,当然钱也是必不可少的,而乏味的工作也会降低对这份工作的吸引力。6)73%的受访者表示允许远程办公,SOC远程运营继续成为常态。如下图所示,展示了SANS认为SOC应该具备的能力(流程),其中最重要的能力(流程)包括:告警、事件响应、合规、数据保护、漏洞评估、事件监测与检测、SOC架构与工程,等。本次调研,SANS对威胁猎捕和威胁情报进行了深入研究。SANS将威胁猎捕定义为在假定其它基于告警机制失效情况下的对可用数据的调查。对于凭借已知威胁特征(如IP,域名等)在日志进行查询的操作不认为是威胁猎捕,而被称作历史分析或追溯分析。威胁猎捕的目的在于寻找未知威胁,不能通过规则匹配,而要通过观察偏差或者模式异常去做到。如上图所示,可以发现,无论是历史查询溯源分析,还是分析师或技术驱动的威胁猎捕,半自动化水平都多过纯人工操作了。不过,笔者认为,对于调研中列出的完全自动化威胁猎捕要慎重理解。笔者看来,威胁猎捕可以高度自动化,但全自动化的威胁猎捕是不存在的,如果存在,那就不是威胁猎捕了。譬如下面是前Gartner分析师的语录:SANS认为威胁情报是对对手的研究,旨在优化稀缺资源的使用,用它来改善自身的防御姿态、识别能力以及检测后的响应就绪水平和响应能力。如下图所示,SANS将SOC中的威胁情报能力分为了订阅威胁情报的利用、威胁情报产生、威胁情报分类归因三类,每种能力都是纯内部团队担纲多过纯外包模式。但更多的情况是部分采用外包,也即混合模式是主流。SANS对SOC中可能涉及的46种技术进行了调研。如下图所示是对处于已部署状态的各种技术的满意度评分,结果表明,满意度更高的是NGFW、邮件网关、EDR/XDR,端点OS监测与日志分析、日志管理、SIEM、VPN、恶意代码防护。相对更不满意的则表包括:AI和ML、包分析、网络连接分析、全包捕获、流分析、应用白名单、数字资产风险评估(估计就是ASM)、欺骗技术。此外,对SOAR的满意度也不太高。此外,SANS还对雇主在招聘时最希望应聘者掌握的技术进行了调研。结果表明,最热门的技术是EDR/XDR和SIEM,远超其它技术。今年的调研依然显示有超过22%的受访者不知道自己单位的SOC总预算,比去年略好一点,值得继续保持警惕。调研显示,仅有少量受访者(11.2%)表示自己尚未建立度量SOC有效性的指标,大部分单位都建立的SOC指标体系,并且能够对安全部门之上的管理层甚至董事会进行定期汇报。下图显示了通常用于度量SOC投资效益的度量指标。使用率最高的是处理的事件数,其次是检测到遏制再到消除的时长,再次是基于已知和未知漏洞的事件发生数量之比。这里列举的指标都比较有意思,值得进一步研究(如:本可规避的安全事件数量、撤销消除不再复现的事件数量、发现所有受影响资产和用户的时长、一个班次关闭的事件数量、每事件造成的停工停产时长、已产生损失与已阻止损失之比、通过威胁情况实现归因的威胁行为体数量、每事件的金钱成本、企业对信息系统进行失陷指标扫描的彻底性和准确性)。SANS还对每失陷记录的成本进行了调研,结果显示,内部用户账号失陷的成本是1~5美元每条,客户账号信息失陷的成本也是1~5美元每条,而信用卡信息失陷的成本达到了5~10美元每条。SOC建设的要素信息可以归纳为PPTF(人、流程、技术、资金)四个方面。威胁猎捕和威胁情报对SOC至关重要。SOC最大的挑战是对被保护系统缺少上下文信息的了解。招聘和保留员工是一个持续的挑战。大部分SOC都使用了度量指标,并能够向SOC之外的部门进行汇报。

文章来源: https://mp.weixin.qq.com/s?__biz=MzUyNzMxOTAwMw==&mid=2247484680&idx=1&sn=83d86c286a3072137d14a936cf86f098&chksm=fa002fbccd77a6aae4a84f82541ec6d7be90d5965913afe784cd481a41ac708ea9cf95ebf455&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh