01

时间轴

· 2021/10/29

阿里云安全团队在野捕获Hadoop Yarn RPC未授权访问漏洞

· 2021/10/29

阿里云云防火墙IPS更新防护策略,支持该漏洞拦截。

· 2021/10/30

阿里云安全团队向Apache、Hadoop官方报告了Hadoop Yarn RPC未授权访问漏洞,确认其影响面和解决方案

· 2021/11/15

阿里云安全发布漏洞风险提示。

阿里云云安全中心应急漏洞上线策略,支持该漏洞检测。

02

风险等级

03

漏洞分析

RPC服务利用这一问题会影响到部分有安全意识的用户。一部分用户基于过去几年中基于多种利用Hadoop的历史蠕虫已经意识到RESTful API的风险,通过配置开启了基于HTTP的认证,或通过防火墙/安全组封禁了RESTful API对应的8088端口,但由于他们没有意识到Hadoop同时提供RPC服务,并且访问控制机制开启方式跟REST API不一样,导致用户Hadoop集群中RPC服务所在的8032端口仍然可以未授权访问。

经测试可知,对于8032暴露在互联网且未开启kerberos的Hadoop Yarn ResourceManager,编写应用程序调用yarnClient.getApplications()即可查看所有应用信息

04

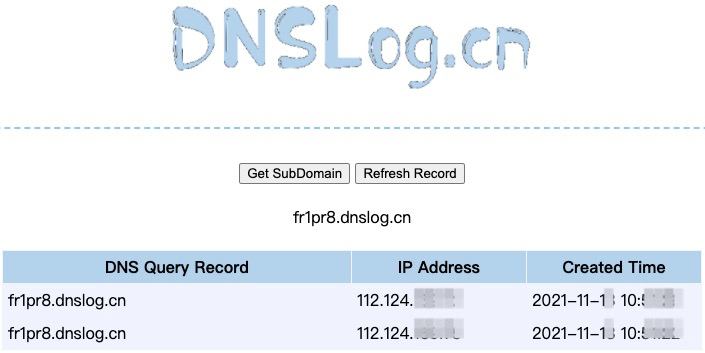

漏洞演示

05

参考链接

具体缓解以及防护措施可见 https://help.aliyun.com/noticelist/articleid/1060952286.html

1、 Apache Hadoop官方建议用户开启Kerberos认证。

2、利用阿里云安全组功能,设置 Hadoop RPC服务所在端口仅对可信地址开放。

06

参考链接

https://hadoop.apache.org/docs/current/hadoop-yarn/hadoop-yarn-site/YARN.html

文章来源: https://mp.weixin.qq.com/s?__biz=MzI5MzY2MzM0Mw==&mid=2247486205&idx=1&sn=6e581f7f16eccfee3ae9420227c26ca6&chksm=ec6fedfddb1864ebeea5dcc7b05dcafcd88a57804383e3498e759ecd03b91e835130530fe4b8&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh