2023 年 FIRST 大会来到了加拿大蒙特利尔,有关 FIRST 的介绍可以查看去年的文章不再赘述。

必须强调的是,在提供了公开材料的议题中,由于议题确实太多,只选取了部分议题进行介绍。很多议题也只能选择其中较为亮点的、重要的部分进行一笔带过式的介绍,甚至有些议题没有在本文中被提及,请各位读者见谅。感兴趣的读者可以点击阅读原文跳转官网查看完整议程安排。

若是通过本文的介绍,或者是查看官网议程安排后,对其中某些议题感兴趣的话,就可以在官网下载议题对应的材料进行扩展阅读。(PS:笔者根据自身的认知局限与好恶为部分议题打了推荐查看的星级,不代表对议题实际内容高下的评判,只是为部分时间宝贵的读者再节约些时间,这部分议题相对来说可能更加值得一看)

四国电子政务 DNS 的可靠性 ⭐⭐⭐

乌克兰黑客组织 IT ARMY 宣布针对俄罗斯铁路公司的 DNS 服务进行攻击,使其业务下线影响甚广。

不只是铁路公司,俄罗斯国防部(mil.ru)从 3 月 11 日到 3 月 18 日也连续八天受到攻击。对外提供服务的三个 Nameserver 都是 unicast 的,并且都部署在相同 ASN 的同一 /24 子网内。

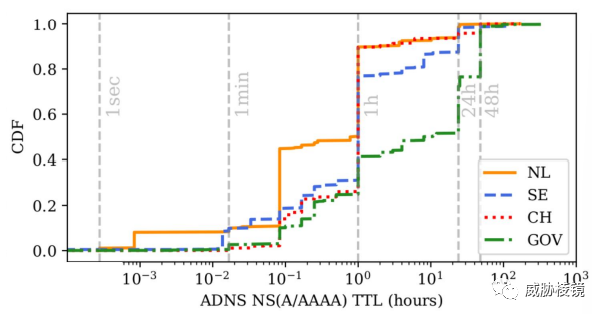

对美国、瑞典、瑞士与荷兰的电子政务的 DNS 可靠性情况进行了评估。荷兰、瑞典与瑞士大约 40% 的域名都只有一个 ADNS 服务提供商,美国大约 80% 的域名也是如此。

域名的集中度相当高,少数 DNS 服务提供商运营了大部分的域名。大多数国家都会选用本国的 DNS 服务器提供商来提供服务,瑞典存在部分例外。

瑞士三分之一的 ADNS 都在相同前缀的 IPv4 网络中。而对于 IPv6,40% 的域名没有 IPv6 的服务器,还有 40% 的域名在相同前缀的网络中。

欧洲国家主要使用自己国家对应的顶级域名,而美国主要使用的顶级域名为 .com。

美国大约 58% 的 .gov 域名拥有一个或者多个 anycast 的 ADNS 服务器。瑞士的此类域名极少,荷兰与瑞典的域名大约 15% 到 20% 之间。

大多数 NS 记录的 TTL 为 1 小时,A/AAAA 记录更差。

对邮件服务来说,微软坐头把交椅。

利用 ATT&CK 是否能关联到攻击者 ⭐⭐⭐

将攻击组织的 TID 转换为 TF-IDF 向量:

拿一篇报告提取的 ATT&CK 技术项判断最相近的攻击组织:

PCA 降维可视化如下所示:

研究人员也用决策树进行了尝试:

使用 Apple Sysdiagnose 对苹果设备进行取证 ⭐⭐⭐

此前的分析多是使用移动设备验证工具包(MVT),差异在于:

研究人员介绍了如何获取诊断数据:

诊断数据十分丰富,包含多种数字取证需要的内容:

为自动化分析此类数据,开发了专用工具。

iOS 取证分析工具

https://github.com/EC-DIGIT-CSIRC/sysdiagnose

漏洞利用预测评分(EPSS) ⭐⭐

大概有 2% 到 5% 的漏洞会被在野利用,但 CVSS 评分作为优先级效率太低。

EPSS(漏洞利用预测评分系统)已经评估了超过 18 万的漏洞。

利用 EPSS 可以绘制组织的攻击面:

利用 EPSS 可以查看组织的 SBOM:

随着时间推移,漏洞被利用的可能性也是在变化的:

66% 的攻击都是针对超过五年的漏洞,37% 的攻击是针对超过十年的漏洞。

EPSS

https://www.first.org/epss/data_stats

互联网 DDoS 威胁状况 ⭐⭐

Netscout 的视角下,每天有 400 Tb/s 的流量。

大约 25% 的告警,ISP 会采取反制措施:

相比 2019 年,HTTP/HTTPS 应用层攻击增长 487%。

直接攻击与反射放大攻击大约都增加了 18%。

DNS Query Flood (Water-Torture) 攻击增长了 243%。

IPv6 中的 DDoS 攻击也已经显露端倪并且持续增长:

DDoS 租用服务相对处于低谷:

窃密软件是 2022 年最具性价比的恶意软件 ⭐⭐

暗网提及 stealer 的次数大涨:

各种家族层出不穷:

相比前两年,新增的家族数量增长很快:

窃取的数据会被上架售卖:

正在卖的数据就超过 1200 万份:

窃密软件已经在地下形成了完整的生态链:

以几个典型的运营团伙为例:

运营团队间其实也存在交叉重叠:

通过 YouTube 传播恶意软件也已经成型:

研究人员对整个架构进行了梳理:

受限环境下的 IOC 分发与基于 MISP 的自动响应 ⭐⭐

旧的安全运营流程:

旧的威胁共享流程:

基于 MISP 构建新的自动化流程:

NTT 内部的 MISP 架构:

不同级别的 IOC 都可以有不同的分发流程。

网络战争是否应该被排除在网络安全保险之外?⭐⭐

战争排除条款在 1700 年代以来就一直存在,英国的 Lloyd 保险公司在西班牙内战与第二次世界大战期间逐渐完善了战争排除条款。毕竟战争会带来无法估量的系统性与灾难性风险,保险公司无法承保。既不能评估战争发生的可能性,也不能估计战争发生造成的损害规模。

2017 年 NotPetya 攻击了制药巨头默克公司,该公司认为保险公司有义务赔偿高达 14 亿美元的损失。二者正在新泽西州法院打官司,关于网络空间领域能否引用战争排除条款。

Lloyd 的部分排除条款(LMA5564A、LMA5566A)如下所示:

读者是否认为网络战争排除条款是否会对归因产生寒蝉效应?

工控网络攻击的前世今生 ⭐

每个工业控制系统至少由一个过程控制回路组成,每个控制回路至少有三个组件:

为什么工业控制系统的安全至关重要?1984 年 12 月,印度 Bhopal 工厂的制冷系统故障叠加安全系统故障,导致超过 50 万人接触到有毒化学物,最终数千人死亡。

针对工业控制系统的攻击方式早就出现了,例如 2000 年 Maroochy 市水污染、2007 年 Idaho 国家实验室引爆 Aurora 发电机的实验。

Stuxnet 是历史上第一个针对工业控制系统的网络武器,也是一个巨大的转折点。2014 年,针对德国钢厂的攻击;2015 年,针对乌克兰电网的攻击;2017 年 TRISIS 针对 Triconex 安全系统发起攻击。

现代工业网络仍然面临各种挑战,包括对威胁认识不足、监管有限、提供的应对资源不足等。但想要抵御攻击,就必须从整体入手。

使用马尔可夫链检测异常命令 ⭐

法国国家安全局的研究,可以检测异常的命令:

编码的命令:powershell -EncodedCommand Rm9jdXMub24ucHJlc2VudGF0aW9uIQ==

异常域名:ping heeeeeeeey.com

未知进程执行:iWillPwnYou.exe /user adminAccount

项目代码

https://github.com/ANSSI-FR/AnoMark

SOC 的自动化决策 ⭐

欧盟资助研究的苏格拉底平台:

基础设施建模:

自动安全推理:

自动响应:

苏格拉底平台

https://www.soccrates.eu/

马拉维 CERT 运作的经验与教训 ⭐

马拉维是非洲东南部国家,人口共 2000 万。得名于非洲第三大湖泊马拉维湖,经济主要以农业为主。

2016 年,该国颁布了电子贸易与网络安全法,法律提出要在马拉维建立国家级 CERT 机构。该机构作为马拉维通信监管局的下属单位,主要负责国内关键信息基础设施的保护。主要提供的服务有:

马拉维 CERT 统筹制定了马拉维 2017-2019 年国家网络安全战略,展开 2020/2021 年国家网络安全风险评估。2023 年 5 月 8 日至 12 日,组织了国际电联 2023 年非洲网络演习。

该组织认为目前仍然还面临很多挑战,例如政策制定滞后、国家投入资源有限、缺乏网络安全公共教育与意识培训等。在建设中,一定要大力推动利益相关方的参与与合作。而且要从小事着眼,使用开源解决方案帮助进行能力建设。

通用软件标识难题 ⭐

过去标识软件的方法:

CPE(NIST)

SWID(ISO/IEC 19770-2)

purl(社区)

针对性攻击中滥用 Electron ⭐

很多应用程序都是使用 Electron 构建的:

攻击者也盯上了 Electron,BlackHat USA 2022 上也展示了 Electron 的攻击面。

研究人员介绍了三个 APT 组织利用 Electron 发起攻击的案例。

协作分析时的隐私保护 ⭐

不能透露给他人的指标在协作时是极大的阻碍,事件的全貌难以看清。

用于网络共享的隐私增强技术(PET)是十分必要的,常见的有全同态加密(FHE)、多方计算(MPC)与差分隐私(DP)。

集体防御情报增强开放网络安全生态系统 ⭐

自动化云取证实验室 ⭐

建设物联网测试实验室 ⭐

IoT 安全最佳实践:

IoT 安全白皮书

https://www.hkcert.org/security-guideline/implementing-iot-security-best-practice

注:完整日程可以点击阅读原文跳转查看。

如有侵权请联系:admin#unsafe.sh