写在前面:Verizon和IBM的数据泄露调查报告是业内最有名的两个关于数据安全的报告,各有侧重。2022年IBM的报告我以前介绍过,更关注数据泄露成本。Verizon的报告方法很科学,内容很详尽,涵盖了主要的行业,尤其是对各种攻击技术都做了介绍。报告内容很多,我重点介绍前部分关于技术的章节,后部分详细分析各个不同行业遭受的攻击特点等,和国内差异较大,就先略过了。内容较多,分两篇介绍。报告的事件统计时间为2021年11月1日到2022年10月31日。在统计各类事件的时候,文中有时用事件,有时用泄露,事件指危及信息资产完整性、机密性或可用性的安全事件。泄露指导致数据被确认泄露(而不仅仅是潜在的泄露)给未授权方的事件。例如,分布式拒绝服务(DDoS)攻击通常是一个事件,而不是一个漏洞,因为没有数据泄露。“成功就是满怀热情、步履蹒跚地从失败走向失败。” —据说是温斯顿·丘吉尔爵士的话。 大家好,欢迎老朋友和新读者来到2023年Verizon数据泄露调查报告!很高兴您能再次加入我们,了解网络犯罪的阴暗面,并看看我们能从中吸取什么教训。似乎每一次我们创建新的防御策略、购买设备或采用“请救助我们即服务”( Please-Save-Us-As-A-Service)时,我们的对手也会很快适应并找到新的攻击点。虽然这种状况已经够不幸的了,但更糟的是,我们甚至不期望他们改变攻击战术,因为旧的手段仍然非常有效。 不管我们是处于过度安全还是不太安全的局面,上诉引用对网络安全而言是一个很好的路标(甚至对生活也是)。这个报告目的是看一看事情不如我们所愿的时候,不是指手画脚,而是帮助我们所有人学习和进步。在这个时代,几乎每个人都在寻找用更少的资源做更多事情的方法,我们相信,仔细分析我们的防御何时失效非常有益。巨大的变化总是具有挑战性,它们也常常促使我们对自己的行为进行评估,如果有必要,重新聚焦我们的观点和精力。这就是今年数据泄露报告面对的情况。作为一个团队,我们决定回顾那些把我们带到今天的最基本的东西,就是使用我们自己的VERIS( Vocabulary for Event Recording and Incident Sharing ,事件记录和事故分析词汇)框架,分析真实的数据泄露。说到VERIS,这种重新聚焦带来的新好处是在,通过与MITRE Engenuity和 CTID之间的合作,更好地实现了VERIS和MITRE ATT&CK映射。这也有助于我们的母公司,Verizon威胁研究咨询中心(VTRAC)分享了有史以来最多的泄露供我们分析。你知道今年是VTRAC成立20周年吗?老板,给我们来一块蛋糕! 长期读者会知道,在过去的几年里,我们越来越多地利用非事件数据,通过各种形式研究和分析,增加我们泄露调查的深度和广度。虽然这仍然是我们工作的重要组成部分,但如上所述,我们确实采取了有目的的步骤,更直接地关注今年实际遭受损失的部分。总之,这样做的结果就是做报告更精炼简洁,不那么臃肿。今年我们分析了16312起安全事故,其中5199起已确认为数据泄露。一如既往,我们希望你发现这些信息丰富、有用、易于理解和可操作。 最后,我们衷心感谢全球数据贡献者,本报告没有他们是不可能的。当然,没有读者也不会有这个报告,请接受我们对你们一直以来的支持深表感谢。 社会工程攻击通常非常有效,网络罪犯获利不菲。也许这就是为什么商业电子邮件入侵(BEC)攻击(本质上是pretexing攻击)几乎翻了一番,在社会工程中占了50%以上。【假托(pretexting)通常是一个骗局,欺骗者在骗局中假装需要信息来确认对话人的身份。在和目标对象建立信任之后,假托者可能会问一系列问题来收集关键的个人身份信息】

74%的数据泄露事件包括人为因素,涉及错误、特权滥用、使用被盗凭证或社会工程。

83%的数据泄露涉及外部攻击者,95%的数据泄露中,攻击的主要动机仍然是金钱驱动。 攻击者访问组织的三种主要方式是窃取凭证(50%)、网络钓鱼(10%)和利用漏洞(5%)。 勒索软件继续作为最主要的攻击类型之一占据统治地位,虽然它实际上并没有增长,在统计上稳定地保持在24%。勒索软件在各种规模和行业的组织中无处不在。 在这一年中,超过32%的Log4j扫描活动发生在其发布后的30天内(最大的活动高峰发生在17天内)。 Log4j在我们的数据贡献者的事件响应中是如此重要,以至于90%的使用漏洞攻击事件中,在评论部分都有“Log4j”或“CVE-2021- 44228”。而只有20.6%的事件有评论。 朋友们好,欢迎来到“结果与分析”部分。这是我们今年在数据中发现的亮点。该数据集收集各种来源数据,包括我们自己的VTRAC调查员、我们的数据贡献者提供的报告和公开披露的安全事件。 由于数据贡献者来来去去,我们的首要任务之一是确保我们能够覆盖广泛地代表不同类型的安全事件以及发生这些事件的国家。贡献者的波动显然会影响我们的数据集,我们将尽最大努力在适用的情况下提供这些潜在偏见的背景。 正如你们中的有些人多年来可能已经注意到,我们所做的事件数据收集基于VERIS框架。这是我们多年来建立数据集的基础,也是我们能够充满信心地发现攻击趋势的底气。我们的数据集目前包含953,894个事件,其中254,968个已确认泄露事件,当我们达到100万次事件时,我们将迫不及待地与您一起庆祝! 在VERIS中,我们用来描述事件的核心分类被称为4A:攻击者(Actor)(谁)、行动(Action)(如何)、资产(Asset)(哪里)和属性(Attribute)(什么)。即使在一天结束时,其中一些因素对于调查事件的各方来说是未知的,一个事件需要所有这四个因素才是“完整的”。请关注我们在每个小节中的指导性标注,其提供了有关VERIS分类的更多背景信息。 生活也许是可怕和无法预测的,这就是为什么我们喜欢用舒适和熟悉的攻击者分析来开始我们的结果讨论。正如人们所说,生活中唯一确定的事情就是死亡、税收和外部攻击者,这确实不假。 外部攻击者对83%的泄露负责,而内部攻击者占19%。值得提醒读者的是,内部攻击者不仅要对有意损害负责,同样有可能对错误行为负责。无论如何,自从我们开始这个工作,外部攻击者作为泄露行为的发起者,其频率保持稳定。 报告的长期读者同样会震惊地发现,绝大多数泄露行为仍然是出于财务动机,与去年相比,泄露行为的比例高达94.6%。如果我们仔细研究,看看哪些外部攻击者最猖獗,当之无愧的是有组织犯罪。 然而,最有趣的是,我们意识到内部各种终端用户比外部各种国家支持的攻击者出现得更频繁,这些员工大多涉及滥用(读取、内部恶意活动)和过错(事故),这表明我们应该在日常安全管理中更加关注哪些方面。 这是相关的,因为我们预计,由于乌克兰持续的冲突,国家支持的攻击活动会有所增加,无论是否与间谍有关。即使坊间有证据表明,地缘政治讨论引发的意识形态或黑客行动主义相关攻击有所增加,但从更大的统计角度来看,这确实没有什么影响。同样值得注意的是,这种活动也不太可能破坏我们普通读者的组织。- 外部:外部威胁源自组织及其合作伙伴网络之外。例子包括犯罪集团、单独黑客、前雇员和政府实体。这个分类还包括上帝(如“某些行为”)、自然界和随机机会。通常,对外部实体没有信任或权限。

- 内部:内部威胁是指来自组织内部的威胁。这包括公司的全职员工、独立合同工、实习生和其他员工。内部人员值得信任和享有权限(有些人比其他人享有更多权限)。

- 合作伙伴:合作伙伴包括与组织共享商业关系的任何第三方。这包括供应商、销售商、托管服务商和外包IT支持,赋予某种程度的信任和权限。注意,攻击者可以使用合作伙伴作为攻击渠道,但在这种情况下,这并不能使合作伙伴成为攻击者。除非是合作伙伴发起攻击。

行为,顾名思义,是给我们的报告带来活力的东西。威胁攻击者做了什么卑鄙的事情?如果你回答“勒索软件”,我们会说你没有想象力,但你也是对的。这个讨厌的恶意软件种类已经占据我们谈话要点多年了,我们找不到足够的加密货币来支付赎金! 泄露中最主要的攻击行为是使用盗取凭证、其他、勒索软件、钓鱼;事件中最主要的攻击行为是拒绝服务攻击、勒索软件、丢失、使用盗取凭证;泄露中最主要的攻击方式是Web应用、邮件、粗心过错。事件中最主要的攻击方式是Web应用、邮件、粗心过错。 正如预期的那样,第一阶段或单阶段攻击占主要地位,即泄露中使用被盗凭证,事件中使用拒绝服务,这与前几年一致。令人担忧的是,如果不感到惊讶,勒索软件在事件中占据了第二位,目前占所有事件的15.5%。与此同时,勒索软件在泄露中所占的份额并没有增长,(至少在统计上)稳定在24%。 近四分之一的数据泄露涉及勒索软件,这仍然是一个令人震惊的结果。然而,我们一直预计勒索软件将很快达到理论上限,我们的意思是所有可能包含勒索软件的事件都已经包含了。今天,有组织犯罪分子实施的所有事件中,有62%以上涉及勒索软件,有财务动机的事件中有59%涉及勒索软件,因此,令人遗憾的是,勒索软件仍有一定的增长空间。 眼尖的读者会注意到,与去年的“软件供应链末日”相比,今年没有合作伙伴和软件更新作为事件的攻击载体。恰恰相反,我们的集体圣诞节被另一个技术债务幽灵破坏了:Log4j漏洞,通常被称为CVE-2021-44228。 我们将花一些时间在“系统入侵”部分挖掘Log4j漏洞,但值得注意的是,漏洞利用行为在事件中保持稳定,实际上在泄露中不太突出,从7%下降到5%。那么,整个安全行业白白牺牲了假期吗?不完全是。情况是另一种替代品更受欢迎。我们目前的冠军,被盗凭证的使用率从41.6%增加到44.7%,这超过了漏洞利用的下降。 更重要的是,社区迅速采取行动,传播意识并修复所有使用Log4j作为组件的不同系统。这当然有助于避免更大的灾难,所以我们的成功使它看起来根本不是什么大事。事实上,Log4j在我们的数据贡献者的事件响应中是如此重要,以至于90%以漏洞利用行为的事件在评论部分都有“Log4j”或“CVE- 2021-44228”。当然,只有20.6%的事件有评论,所以即使它不能完全代表整个数据集,它也肯定说明了该漏洞在2021年底和2022年初对事件响应团队的重要性。 最后,在我失去你的注意力之前,我们应该考虑丢失问题,这个行为类型描述了意外丢失物理设备或介质,通常与粗心行为这种攻击方式配对。它确实在事件中出现得相当高。这通常是因为无法确认数据是否已被访问,因此被认为有风险,而不是泄露。但值得指出的是,这些数据主要集中在我们的一些公共部门贡献者的数据中,这些部门对此类事件的报道更为严格。无论如何,我们知道随着疫情的减弱,每个人都对再次离开家感到非常兴奋,但当你从咖啡店去工作时,请留意自己的物品。- 黑客攻击:试图在没有(或超过)授权的情况下,通过绕过或破坏逻辑安全机制,有意访问或损害信息资产。

- 恶意软件:任何在设备上运行的恶意软件、脚本或代码,在未经所有者知情同意的情况下改变设备的状态或功能。

- 社会工程:利用欺骗、操纵、恐吓等手段,攻击信息资产中的人或用户。

- 滥用:使用得到信任的组织资源或权限,任何与预期相反的目的或方式。

- 环境:不仅包括地震和洪水等自然事件,还包括与资产所在的直接环境或基础设施相关的危害。

如果你刚从会计课上走出来,我们的资产不仅仅是你在资产负债表左边列出的数字。它们包含可能在事件或泄露中受到影响的实体,并最终被威胁攻击者操纵以实现其邪恶目标。泄露中常见资产排序为服务器、个人、用户设备、媒介等。系统入侵、基本Web应用程序攻击和社会工程是今年最主要的攻击模式,结果与预期基本一致。 我们可以看到前三名的波动很小,受影响的服务器稍微少一些,而受影响的用户设备稍微多一些,但这个顺序至少之后的几年里是正确的。不要忘记,在VERIS中,人也是资产,他们是受社会威胁行为所影响的“地方”。 进一步细分资产种类,Web应用程序和邮件服务器在最上面,这是意料之中的,但有趣的是,随着我们看到欺骗社交行为的相关增长,人-财务事件从去年开始呈上升趋势。我们将在本报告的“社会工程”,BEC部分讨论这些。 最后,我们继续看到涉及操作技术(OT)的极少数事件,其中计算机与重型机械和关键基础设施相连接。制造业和采矿业、采石业、石油和天然气开采+公用事业等行业在我们的数据集中仍然有相对较好的代表性,但对OT设备的实际影响的报告仍然太少,我们无法在本报告中有意义地写出来。根据跟踪结果,3.4 %OT 资产泄露,总而言之,考虑到这些系统受到影响时的潜在影响,请保持高度关注,但这些数字总体上非常低,或者由于国家安全问题,它们根本没有进入我们贡献者的数据集。- 服务器:支持组织某种功能的设备,通常没有最终用户交互。所有的网络应用程序、邮件服务、文件服务器和所有神奇的信息层都是在这里产生的。如果有人告诉您“系统已关闭”,请放心,某些服务器的可用性受到了影响。服务器是几乎所有攻击模式的常见目标,尤其是在系统入侵、基本Web应用程序攻击、杂项错误和拒绝服务模式中。

- 人:在组织中从事这项工作的人(希望如此)。不包括人工智能聊天。不同类型的人将是不同部门的成员,并且在组织中具有源于此角色的相关许可和访问权限。至少,他们可以使用自己的用户设备,实现自己对未来的希望和梦想。人是社会工程攻击模式中常见的目标。

- 用户设备:用户在组织中执行工作职责所使用的设备。通常表现为笔记本电脑、台式电脑、手机和平板电脑。系统入侵模式中的常见目标,但也存在于资产丢失和被盗模式中。人们确实喜欢带着他们的小电脑到处走。

- 网络:不是概念,而是实际的网络计算设备,使比特在世界各地流通,如路由器、电话和宽带设备,以及一些传统的在线网络安全设备,如防火墙和入侵检测系统。

- 介质:以最纯净的结晶形式稀释的宝贵数据。开玩笑的,主要是u盘和打印文件。您会不时看到奇怪的硬盘和实际的物理支付卡,但这些都是比较罕见的。常见于丢失和被盗资产模式中。

当VERIS描述属性时,它直接引用了在信息安全(InfoSec)中的CIA三要素:保密性、完整性和可用性。这是一种可靠的方法,通过描述资产的哪些属性可能受到影响,来理解事件的潜在影响。下次您遇到事件响应人员时,要知道他们脑子里想的都是“资产或数据副本是否遭到泄露”(保密性),“它是否被改变了已知和可信的状态”(完整性)以及“我们是否仍然可以访问它?”(可用性)。请和他们说句友善的话,再给他们一杯饮料,因为那种感觉非常不好。如果你觉得冷,他们也会觉得冷。 我们每年跟踪的最有趣的属性类型之一是机密数据类型,或者是泄露什么样的数据。个人数据代表来自客户、合作伙伴或员工的个人身份信息(PII),随着世界各地通过了越来越多与隐私相关的法律(医疗数据是另一个完全不同的问题),这通常是公司与监管机构最头疼的问题。 今年有一种数据类型真正引起了DBIR团队的注意:虚拟货币。我们发现,今年涉及加密货币的泄露行为数量比去年增加了四倍。这与2020年及更早时候的相安无事相去甚远,当时我们每年最多有一到两起事件。如果我们的卡通动物NFT有这样的回报,我们可以向你保证,我们会过着奢侈的生活,在我们的兰博基尼上写这篇报道,而不是在我们父母的地下室里。 涉及虚拟货币的入侵的主要攻击种类和载体,是利用漏洞、使用被盗凭证和网络钓鱼之间的激烈竞争。这些类型的内部数据和系统数据泄露通常是通过多个步骤进行大规模泄露的副产品,因为来自电子邮件和文档的信息被威胁攻击者吸走。在过去的五年中,凭证确实得到普及,因为使用被盗凭证成为最受欢迎的入侵点。 当然,我们仍然会困扰特定的数据,如医疗、银行账户信息和支付卡数据。这些可能是特定的、有针对性的事件,也可能只是勒索软件攻击过程中获取的数据的一部分。如果您不厌倦我们对勒索软件的抱怨,可以看到勒索软件增长的另一个影响,数据屏蔽(Obscuration of data)成为最常见的可用性影响类型,轻松打败普通的数据丢失。在实际的虚拟货币网络或交易所之间,通过他们的应用程序和应用程序编程接口(api)被泄露,或者在虚拟货币社区的聊天平台(如Discord)上进行网络钓鱼和欺骗活动,在简单的点击链接后,突然你的钱包就不再是你的了。【Data Obfuscation 包括数据加密、数据令牌化、数据脱敏】 即使没有坏人在其中布局,如rug-pulling(抽地毯式骗局(在开始贩售之后卷款潜逃,是NFT世界中最常见的诈骗行为),拥有虚拟货币资产充其量是一种冒险的尝试。威胁攻击者对这些类型资产的额外关注并没有使情况变得更容易。我们的临别忠告是,除非在这些情况下认真对待安全问题,否则实际上无法成功。- 保密性:指对资产(或数据)的观察和披露受到限制。机密性的丧失意味着数据实际上被观察到或披露给了未经授权的攻击者,而不是处于危险、风险或潜在被暴露(后者属于占有和控制的属性)。

- 完整性:指资产(或数据)保持完整,相对于原始或授权的状态、内容和功能保持完整和不变。完整性损失包括未经授权的插入、修改和操作。

- 可用性:指资产(或数据)就绪、可访问并在需要时准备好使用。可用性损失包括销毁、删除、移动、性能影响(延迟或加速)和中断。

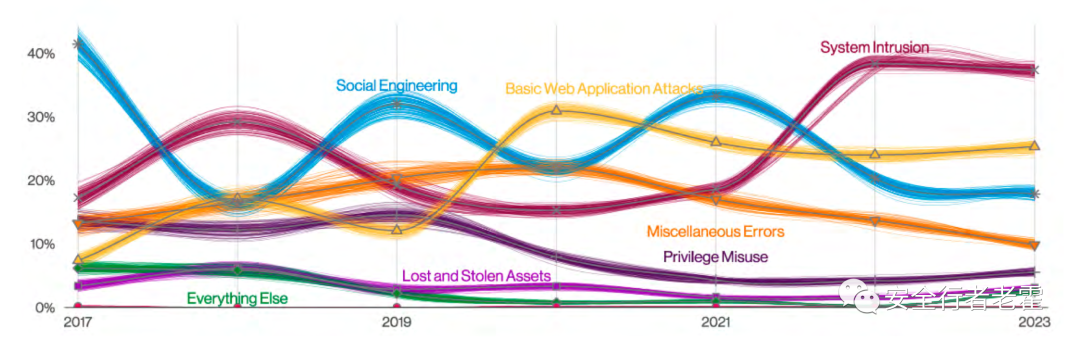

进化赋予人类最伟大的礼物之一就是大脑能够寻找模式。那只是丛林里摇曳的树叶,还是一只斑斓猛虎偷偷摸摸地向我们扑来?人类仍然存在的事实告诉我们,我们对这个问题的回答往往是正确的时候多。值得庆幸的是,我们也可以使用我们寻找模式的超能力来尝试整理和理解计算机提醒我们出错的所有不同方式。 简而言之,我们的事件模式是一种将类似事件聚合成易于记忆的速记方法。正如我们前面提到的,用VERIS的4A来描述事件,通过这种方式对事件进行分类,我们可以避免每次都用很长的描述。我们的八个事件分类特征是基本Web应用攻击、拒绝服务、丢失和被盗资产、杂项错误、权限滥用、社会工程、系统入侵、其他项。 今年,我们将展示与某些模式相关的ATT&CK技术和互联网安全中心(CIS)关键安全控制的详细分解,因为这些是有意义的地方,所以我们不会在这个报告中重复我们自己。我们为ATT&CK映射的发布感到自豪,因为它们代表了在自身标准和VERIS之间,创建和维护工作关系方面,与MITRE CTID多年合作的高潮。 所以,随着我们深入研究每种模式的具体结果和详细分析,享受我们刚刚从你的(模式寻找)灰质中移除的认知负荷吧。与往年一样,我们在这里展示了事件分类,并展示了它们每年的发展情况。随着时间变化,事件中最重要的攻击模式是拒绝服务,它已经持续了好几年。系统入侵模式,其使用更复杂的攻击,已经取得了卓越的成就,包括勒索软件的多步骤攻击。但我们有点超前了。一起进入整个故事的模式详细介绍部分。![]() 在事件中,各种模式随时间变化的情况

在事件中,各种模式随时间变化的情况

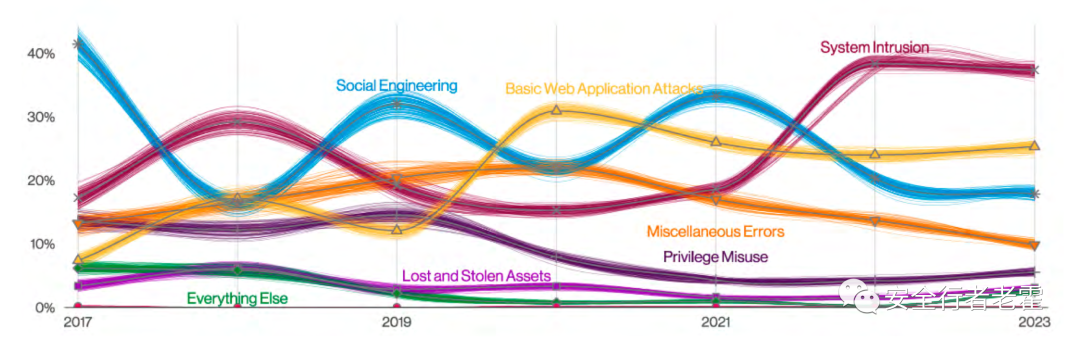

![]() 在泄露中,各种模式随时间变化的情况

在泄露中,各种模式随时间变化的情况

这些攻击是针对Web应用程序的,在最初的入侵之后,它们没有大量的附加动作。这是一种“进入、获取数据、然后退出”的模式。 这些攻击旨在破坏网络和系统的可用性。这包括网络和应用层攻击。 信息资产丢失的事件,无论是由于放置不当还是恶意,都被分组到此模式中。 无意行为直接损害信息资产安全属性的事件属于这种模式。这还不包括设备丢失,因为设备丢失属于盗窃 这种攻击涉及到一个人的心理影响,改变他们的行为,采取行动或违反保密性。 这些是复杂的攻击,利用恶意软件和/或黑客来实现他们的目标,包括部署勒索软件。 这种“模式”根本就不是真正的模式。相反,它涵盖了所有不符合其他模式的有序范围的事件。就像那个容器,里面装着你不再拥有的电子产品的所有电缆:以防万一。

文章来源: https://mp.weixin.qq.com/s?__biz=Mzg3NjU4MDI4NQ==&mid=2247485667&idx=1&sn=91399673adaa5b397488e1f37f0b3489&chksm=cf315431f846dd2700e8a7f630a58f43636f1d312a1ebdee39a13f50634df8c1f271e224015b&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

在事件中,各种模式随时间变化的情况

在泄露中,各种模式随时间变化的情况