JPCERT/CC 的安全专家发现了一种名为“PDF 中的 MalDoc”的新攻击技术,该技术可以通过在看似无害的 PDF 文档中嵌入恶意 Word 文件来逃避检测。 这项在 7 月份的网络攻击中使用的技术由于能够绕过传统的安全措施而引起了网络安全界的警惕。这篇博客文章以下将该技术称为“PDF 中的 MalDoc”,并解释了该技术的详细信息和对策。PDF 格式的 MalDoc 概述

使用 MalDoc 在 PDF 中创建的文件可以在 Word 中打开,即使它具有 PDF 的幻数和文件结构。如果该文件配置了宏,在Word中打开该文件,VBS就会运行并执行恶意行为。在JPCERT/CC确认的攻击中,文件扩展名为.doc。因此,如果在 Windows 设置中将 .doc 文件配置为在 Word 中打开,则由 MalDoc 在 PDF 中创建的文件将作为 Word 文件打开。请观看下面的视频,了解此技术,从在 Word 中打开创建的文件直到发生通信。PDF 格式的 MalDoc 详细信息

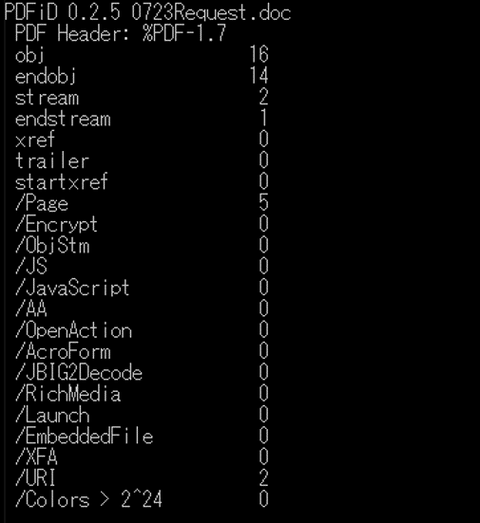

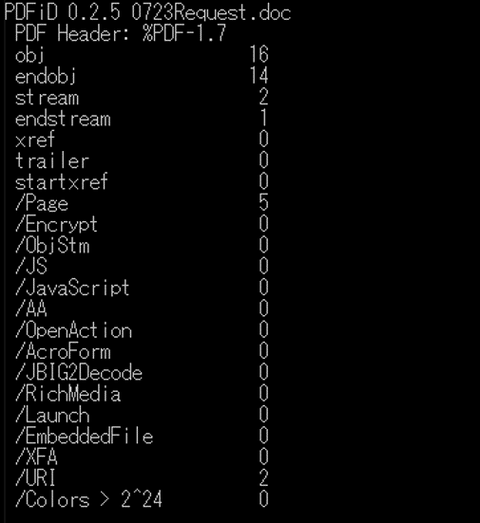

图 1 显示了通过此技术创建的文件的转储视图。攻击者在 PDF 文件对象后面添加一个在 Word 中创建并附加了宏的 mht 文件并保存。创建的文件在文件签名中被识别为 PDF 文件,但也可以在 Word 中打开。在分析 PDF 中使用 MalDoc 创建的文件时,pdfid[1] 等 PDF 分析工具很可能无法检测到其恶意部分,如图 2 所示。此外,应该注意的是,该文件执行了无意的行为在Word中打开时无法确认恶意行为,而在PDF查看器等中打开时无法确认恶意行为。此外,由于该文件被识别为PDF文件,现有的沙箱或防病毒软件可能无法检测到它。![]()

PDF中的MalDoc对策

OLEVBA [2],一种恶意Word文件的分析工具,仍然是针对这种技术的有效对策。如图3所示,OLEVBA输出嵌入的宏,因此可以通过该工具的分析结果检查文件的恶意部分。![]()

以下是使用 Yara 规则创建的检测规则的示例。在此方法中,如果 Excel 文件存储在 PDF 文件中,则 Excel 启动时会显示警告屏幕,指出文件扩展名不同,并且除非接受警告,否则不会在 Excel 中打开该文件。因此,在本文发布时,Excel 文件不太可能用于此技术。规则恶意软件_MaldocinPDF {

字符串:

$docfile2 = "<w:WordDocument>" ascii nocase

$xlsfile2 = "<x:ExcelWorkbook>" ascii nocase

$mhtfile0 = "mime" ascii nocase

$mhtfile1 = "内容位置:" ascii nocase

$mhtfile2 =“内容类型:”ascii nocase

健康)状况:

(uint32(0) == 0x46445025) 和

(($mhtfile*) 中的 1)和

( (($docfile*) 中的 1) 或

(1 of ($xlsfile*)) )

}

结束语

本文中描述的技术不会绕过在 Word 宏中禁用自动执行的设置。不过,由于这些文件被识别为PDF文件,如果您使用一些工具、沙箱等进行自动恶意软件分析,您应该小心检测结果。已确认恶意软件的C2信息和哈希值请参阅附录。[1] pdfid.py

https://github.com/DidierStevens/DidierStevensSuite/blob/master/pdfid.py[2] OLEVBA

https://github.com/decalage2/oletools/wiki/olevba附录 A:C2 信息

https[:]//cloudmetricsapp[.]comhttps[:]//web365metrics[.]com附录 B:恶意软件哈希值

ef59d7038cfd565fd65bae12588810d5361df938244ebad33b71882dcf683058098796e1b82c199ad226bff056b6310262b132f6d06930d3c254c57bdf5481875b677d297fb862c2d223973697479ee53a91d03073b14556f421b3d74f136b9d从技术角度来看,尽管保留了 PDF 文件的常见属性,但恶意 Word 文件可以使用 Microsoft Word 打开。这会触发 Visual Basic Script (VBS)宏的执行,从而实现各种恶意活动。在已确认的网络攻击中,该文件的文件扩展名为 .doc。然而,经过仔细检查,发现攻击者在 PDF 文件对象之后插入了一个在 Word 中创建并包含宏的 MHT 文件。该文件在保留 PDF 签名的同时,在 Microsoft Word 中打开。在上周发布的一份公告中,JPCERT/CC 警告称,传统的 PDF 分析工具(例如 pdfid)可能难以检测使用 PDF 中的 MalDoc 创建的文件中的恶意组件。 声明:仅供学习参考使用,请勿用作违法用途,否则后果自负

文章来源: https://mp.weixin.qq.com/s?__biz=MzA5ODA0NDE2MA==&mid=2649785486&idx=2&sn=1283afbfcb0fdeb96360705653cb0c4b&chksm=8893b4e1bfe43df7c67a75b68658aba13b6cf3fcb827f6bb0ba487fc893dae0d21c8787d8d4b&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh