每天Proofpoint都会分析超过50亿封电子邮件、数亿条社交媒体帖子和超过2.5亿个恶意软件样本,研究人员通过电子邮件、社交媒体和网络观察,监控复杂的威胁态势,为揭示和分析网络攻击策略、技术和程序(TTP)提供最新的情报。

本报告来自Proofpoint研究机构,它提供了可靠的威胁情报,可以用来打击当下的网络攻击,预测新出现的威胁。

主要发现

1、恶意URL邮件占全球恶意URL和附件邮件总量的88%,较第二季度略有增长,但总体与2019年趋势一致。

2、与第二季度相比,全球恶意URL和附件邮件总量减少了近40%,这主要是由于Emotet在本季度前10周没有出现。

3、银行木马和RATs的总体数量分别比第二季度增长了18%和55%

4、勒索软件作为恶意电子邮件的主要负载。

5、Emotet在9月中旬出现,在第三季度占所有恶意邮件的12%。

6、攻击者利用Keitaro流量分配系统(TDS)进行恶意转发和基于URL的电子邮件攻击,建立了更复杂的攻击链和重定向,以隐藏其活动。

7、性侵犯在第三季度仍然普遍存在,恶意软件将个人隐私发送给攻击者,如今的网络攻击并不是完全依赖社会工程和相关诈骗。

8、超过26%的欺诈性域名使用SSL证书。

详细分析

关键数据:15%的恶意负载是远程木马,45%是银行木马,分别高于2019年第二季度的6%和23%。

2019年第二季度,恶意软件领域最显著的变化是5月底Emotet僵尸网络消失。同样,第三季度最显著的变化是9月份Emotet回归,仅在9月份的最后两周,就占了整个季度所有恶意有效载荷的11%以上。

同时观察到了更高级别的网络威胁,这些威胁通常源于恶意转发。攻击者会利用Keitaro流量分配系统(TDS),受害者被重定向到RIG或Fallout漏洞工具包(EKs)。

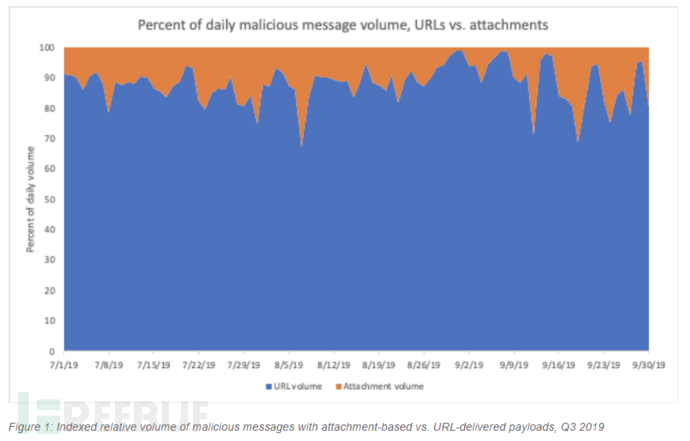

从第2季度到第3季度,带有恶意附件的邮件与URL的相对数量基本保持不变。总的来说,URL量几乎占到了恶意消息总量的88%(与第2季度相比增加了2个百分点),这些URL相关联的感染链也越来越复杂。

关键数据:第3季度基于URL的恶意消息占总恶意消息量的88%

除了6月和9月基于附件的恶意邮件激增外,图1和图2显示了基于URL的电子邮件威胁在第三季度比重。如前所述,在第三季度,基于URL的恶意消息占总恶意消息量的88%。

恶意软件数量

恶意软件数量

图3显示了第3季度按恶意软件系列划分的分布图。在第三季度的前十周内,银行木马和远程访问木马(rat)是主要的有效载荷,占所有恶意有效载荷的61%。

图4显示了第二季度有效载荷的变化,当时Emotet在本季度前两个月保持活跃。银行木马、RATs、下载程序和键盘记录程序的数量都有所增加,一般来说攻击者会使用多用途恶意软件,这些恶意软件设计目的是在未被发现的情况下驻留在机器上,收集凭据、进行侦查、在网络上横向移动,并下载运行二次有效载荷。

图4显示了第二季度有效载荷的变化,当时Emotet在本季度前两个月保持活跃。银行木马、RATs、下载程序和键盘记录程序的数量都有所增加,一般来说攻击者会使用多用途恶意软件,这些恶意软件设计目的是在未被发现的情况下驻留在机器上,收集凭据、进行侦查、在网络上横向移动,并下载运行二次有效载荷。

勒索软件在第三季度几乎不存在,特定的凭证窃取活动减少,rat和银行木马越来越多地被用来窃取一系列凭证,攻击者继续部署强大的模块化工具,而不是更专业的恶意软件。

勒索软件在第三季度几乎不存在,特定的凭证窃取活动减少,rat和银行木马越来越多地被用来窃取一系列凭证,攻击者继续部署强大的模块化工具,而不是更专业的恶意软件。

关键数据:银行木马和RATs的总量分别比第二季度增长了18%和55%。

尽管第三季度恶意活动总量减少了39%,主要是由于Emotet没有持续活动,但银行木马和RAT的数量都有所增加,在一定程度上填补了Emotet在本季度留下的空白。

如图4所示,在第三季度,银行木马的数量比其他恶意软件增加了21个百分点。RAT数量比第二季度增加了9个百分点。在第二季度,实际银行木马程序比观察到的增长了18%,RAT增长了55%。

虽然许多攻击者在第三季度发布了银行木马,但有两个攻击者通过大型Ursnif攻击活动(TA556和TA544)拉升了数量;另一个我们跟踪的攻击者为TA516,在整个季度频繁使用icedo。具体占比如图5所示。 类似地,越来越多的攻击者定期传播RAT,占第三季度老鼠有效载荷的75%(图6)。

类似地,越来越多的攻击者定期传播RAT,占第三季度老鼠有效载荷的75%(图6)。

关键统计:Emotet的数量占到2019年第三季度所有恶意电子邮件样本的近12%。

从2017年年中到2019年5月1日,“TA542”的高产攻击者发起了数百场规模越来越大的恶意活动,并传播Emotet僵尸网络。这些活动瞄准了每一个主要地理区域(北美和南美、西欧、亚洲和中东),并在所有行业中集体发布了数千万条信息。

该恶意软件在整个2019年夏季处于中断状态,在9月重新苏醒,到第三季度末,已经在全球所有地区全面恢复了活动。

当TA542在9月16日恢复活动时,与他之前攻击模式相同:带有本地语言诱饵邮件,通常是财务主题邮件并使用恶意文档附件或指向类似文档的链接,当用户启用宏时会安装Emotet。在第三季度剩下的几周内,TA542发送了数百万条带有URL或附件的邮件。

在2019的第三季度,战术、技术和程序(TTPS)中最显著的变化包括增加新的目标(意大利、西班牙、日本、香港和新加坡)。美国、加拿大、英国、德国和澳大利亚等长期目标继续受到影响。

值得注意的是,该组织在9月23日的一次活动中使用了一种与新闻相关的“斯诺登”电子邮件诱饵。

尽管Emotet有自己的银行模块,TA542仍在使用其下载模块加载第三方恶意软件,以及用于凭证窃取、网络传播和电子邮件捕获的附加模块。

尽管Emotet有自己的银行模块,TA542仍在使用其下载模块加载第三方恶意软件,以及用于凭证窃取、网络传播和电子邮件捕获的附加模块。

关键数据:第三季度性侵犯仍然普遍存在

2019年第三季度,Proofpoint研究人员通过对社会工程和恶意软件活动观察到性侵犯仍普遍存在,有可能用实际的视频、本地被盗的凭据等来为性侵犯欺诈提供信息。

例如9月7日至14日活动中,用户会收到一个附件(通常是PDF格式)请求比特币付款,以避免向收件人的电子邮件和社交媒体联系人列表发送可能令人尴尬的在线活动证据。

除了传统的基于社会工程的性侵犯攻击,2019年第三季度,研究人员观察到恶意软件具有更复杂的勒索能力。PsiXBot,一个通过恶意电子邮件附件和Windows漏洞工具包安装的远程访问木马(RAT),在9月份扩展了其通信能力,并增加了一个新的“色情模块”,增加了性侵犯的风险。

此恶意软件模块包含一个字典,用于监视打开的窗口标题的关键字。如果窗口与文本匹配,它将开始在受感染的计算机上录制音频和视频。录制后视频将以“.avi”扩展名保存,并发送到命令和控制服务器用于勒索。

关键数据:Keitaro TDS处理数百万个基于URL的恶意消息。

Proofpoint观察到一些恶意电子邮件活动,以及专门的恶意转发活动利用Keitaro TDS和各种攻击工具包(EK)来逃避检测。Keitaro流量分配系统(TDS)可以智能地路由web流量,为攻击者提供高度的灵活性。

关键数据:26%的欺诈域使用安全证书。

在第三季度,最值得注意的是,在欺诈性网站上安全证书使用率率居高不下且仍在继续。超过26%使用SSL证书,高于第一季度的20%。这有助于社会工程学攻击的开展,因为用户已习惯于寻找挂锁图标作为安全标志。

此外,与欺诈网站一起使用的顶级域名(TLD)主要依赖于.com。这仍然是最常见和最受信任的TLD(图10)。

此外,与欺诈网站一起使用的顶级域名(TLD)主要依赖于.com。这仍然是最常见和最受信任的TLD(图10)。

总结与建议

这份报告提供了对不断变化的威胁环境情报,有助于为一个组织的网络安全战略提供信息。以下是主要建议。

1、社会工程成为电子邮件攻击的最流行方式,犯罪分子继续寻找新的方式来利用人的因素发动攻击。可利用一种解决方案,识别并隔离员工入站电子邮件中存在的威胁。

2、部署分层防御。

3、保护你的品牌声誉和客户,可利用全面的域名欺诈解决方案,扫描网络,报告欺诈和可疑活动。

4、与威胁情报供应商合作。

*参考来源:proofpoint,由Kriston编译,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh